Το εύκολο VPN απαιτεί πελάτη Cisco VPN?

Το εύκολο VPN απαιτεί πελάτη Cisco VPN?

Ενεργοποιήστε τη σήραγγα σε ενδιαφέρουσα κυκλοφορία (ACL Trigger)

Περίληψη

Το άρθρο εξετάζει εάν το εύκολο VPN απαιτεί τον πελάτη Cisco VPN. Παρέχει επίσης πληροφορίες σχετικά με τη διαμόρφωση ενός VPN χρησιμοποιώντας το Easy VPN και μια σήραγγα IPSEC. Οι δρομολογητές της σειράς Cisco 870 υποστηρίζουν τη δημιουργία εικονικών ιδιωτικών δικτύων (VPNs) και παρέχουν συνδέσεις υψηλής απόδοσης στο Διαδίκτυο. Το άρθρο εξηγεί τους δύο τύπους υποστηριζόμενων VPNs-Site-to-site και Remote Access-και επικεντρώνεται στη διαμόρφωση ενός VPN απομακρυσμένης πρόσβασης χρησιμοποιώντας το Cisco Easy VPN και μια σήραγγα IPSEC. Διευκρινίζει επίσης ότι το υλικό στο κεφάλαιο δεν ισχύει για τους δρομολογητές της σειράς Cisco 850, καθώς δεν υποστηρίζουν το Cisco Easy VPN.

Βασικά σημεία

- Οι δρομολογητές της σειράς Cisco 870 υποστηρίζουν τη δημιουργία εικονικών ιδιωτικών δικτύων (VPNs).

- Υποστηρίζονται δύο τύποι VPNs-η θέση προς την τοποθεσία και την απομακρυσμένη πρόσβαση.

- Τα VPN Remote Access χρησιμοποιούνται από απομακρυσμένους πελάτες για να συνδεθούν σε ένα εταιρικό δίκτυο.

- Το παράδειγμα διαμόρφωσης στο άρθρο απεικονίζει τη διαμόρφωση ενός VPN απομακρυσμένης πρόσβασης χρησιμοποιώντας το Cisco Easy VPN και μια σήραγγα IPSEC.

- Το χαρακτηριστικό πελάτη Cisco Easy VPN εξαλείφει μεγάλο μέρος της κουραστικής λειτουργίας διαμόρφωσης με την εφαρμογή του πρωτοκόλλου πελάτη Cisco Unity.

- Μια εύκολη συσκευή με δυνατότητα VPN Server μπορεί να τερματίσει τις σήραγγες VPN που ξεκινούν από κινητά και απομακρυσμένα εργαζόμενα.

- Η δυνατότητα πελάτη Cisco Easy VPN μπορεί να ρυθμιστεί σε λειτουργία πελάτη ή λειτουργία επέκτασης δικτύου.

- Αφού ρυθμιστεί ο διακομιστής IPSEC, μπορεί να δημιουργηθεί μια σύνδεση VPN με ελάχιστη διαμόρφωση σε πελάτη IPSEC.

- Η δυνατότητα πελάτη Cisco Easy VPN υποστηρίζει τη διαμόρφωση μόνο ενός ομότιμου προορισμού.

- Πρέπει να πραγματοποιηθούν αρκετές εργασίες διαμόρφωσης για να διαμορφώσετε τον δρομολογητή για το σενάριο δικτύου.

Ερωτήσεις

- Το εύκολο VPN απαιτεί τον πελάτη Cisco VPN?

- Ποιοι τύποι VPN υποστηρίζονται από τους δρομολογητές της σειράς Cisco 870?

- Ποιος είναι ο σκοπός ενός VPN απομακρυσμένης πρόσβασης?

- Ποια είναι η δυνατότητα πελάτη Cisco Easy VPN?

- Ποια είναι η διαφορά μεταξύ της λειτουργίας πελάτη και της λειτουργίας επέκτασης δικτύου στο Cisco Easy VPN?

- Μπορούν να δημιουργηθούν πολλαπλές σήραγγες VPN χρησιμοποιώντας τη λειτουργία πελάτη Cisco Easy VPN?

- Ποιες εργασίες διαμόρφωσης πρέπει να εκτελεστούν για να διαμορφώσετε το δρομολογητή για το σενάριο δικτύου?

- Ποιες είναι μερικές προϋποθέσεις για τη διαμόρφωση του VPN στον δρομολογητή σειράς Cisco 870?

- Τι δείχνει το παράδειγμα διαμόρφωσης στο άρθρο?

- Υποστηρίζει ο δρομολογητής της σειράς Cisco 850 Cisco Easy VPN?

Ναι, το Easy VPN απαιτεί από τον πελάτη Cisco VPN για εφαρμογή.

Οι δρομολογητές της σειράς Cisco 870 υποστηρίζουν το site-to-site και την απομακρυσμένη πρόσβαση VPNs.

Το VPN απομακρυσμένης πρόσβασης χρησιμοποιείται από απομακρυσμένους πελάτες για να συνδεθεί σε ένα εταιρικό δίκτυο.

Το χαρακτηριστικό πελάτη Cisco Easy VPN εξαλείφει μεγάλο μέρος της κουραστικής λειτουργίας διαμόρφωσης, εφαρμόζοντας το πρωτόκολλο πελάτη Cisco Unity.

Σε λειτουργία πελάτη, μόνο οι συσκευές στον ιστότοπο πελάτη μπορούν να έχουν πρόσβαση σε πόρους στον κεντρικό ιστότοπο. Η λειτουργία επέκτασης δικτύου επιτρέπει στους χρήστες στον κεντρικό ιστότοπο να έχουν πρόσβαση σε πόρους δικτύου στον ιστότοπο πελάτη.

Όχι, η δυνατότητα πελάτη Cisco Easy VPN υποστηρίζει τη διαμόρφωση μόνο ενός ομότιμου προορισμού.

Οι εργασίες διαμόρφωσης περιλαμβάνουν τη διαμόρφωση της πολιτικής IKE, των πληροφοριών πολιτικής ομάδας, της διαμόρφωσης λειτουργίας στον χάρτη κρυπτογράφησης, την ενεργοποίηση της αναζήτησης πολιτικής, τη διαμόρφωση των μετασχηματισμών και των πρωτοκόλλων IPSEC, τη διαμόρφωση της μεθόδου και των παραμέτρων της IPSEC Crypto, την εφαρμογή του χάρτη κρυπτογράφησης στη φυσική διεπαφή και τη δημιουργία μιας εύκολης διαμόρφωσης VPN απομάκρυνσης VPN.

Χαρακτηριστικά βασικών δρομολογητών, διαμορφώσεις PPPOE ή PPPOA με NAT, DHCP και VLAN θα πρέπει να ρυθμιστούν εκ των προτέρων.

Το παράδειγμα διαμόρφωσης καταδεικνύει τα αποτελέσματα των εργασιών διαμόρφωσης που αναφέρθηκαν παραπάνω για το σενάριο δικτύου.

Όχι, οι δρομολογητές της σειράς Cisco 850 δεν υποστηρίζουν το Cisco Easy VPN.

Λεπτομερείς απαντήσεις

1. Το εύκολο VPN απαιτεί τον πελάτη Cisco VPN?

Ναι, το Easy VPN απαιτεί από τον πελάτη Cisco VPN για εφαρμογή. Το χαρακτηριστικό πελάτη Cisco Easy VPN εξαλείφει μεγάλο μέρος της κουραστικής λειτουργίας διαμόρφωσης, εφαρμόζοντας το πρωτόκολλο πελάτη Cisco Unity. Αυτό το πρωτόκολλο επιτρέπει τις περισσότερες παράμετροι VPN, όπως οι εσωτερικές διευθύνσεις IP, οι εσωτερικές μάσκες υποδικτύου, οι διευθύνσεις διακομιστή DHCP, οι διευθύνσεις διακομιστή Wins και οι σημαίες split-tunneling, που καθορίζονται σε διακομιστή VPN, όπως ένας συμπυγκριστής της σειράς Cisco VPN 3000 που ενεργεί ως διακομιστής IPSEC,.

2. Ποιοι τύποι VPN υποστηρίζονται από τους δρομολογητές της σειράς Cisco 870?

Οι δρομολογητές της σειράς Cisco 870 υποστηρίζουν το site-to-site και την απομακρυσμένη πρόσβαση VPNs. Τα VPN site-to-site χρησιμοποιούνται για τη σύνδεση υποκαταστημάτων με εταιρικά γραφεία, ενώ τα VPN απομακρυσμένης πρόσβασης χρησιμοποιούνται από απομακρυσμένους πελάτες για να συνδεθούν σε ένα εταιρικό δίκτυο.

3. Ποιος είναι ο σκοπός ενός VPN απομακρυσμένης πρόσβασης?

Το VPN απομακρυσμένης πρόσβασης επιτρέπει στους απομακρυσμένους πελάτες να συνδεθούν με ασφάλεια σε ένα εταιρικό δίκτυο μέσω του Διαδικτύου. Επιτρέπει τους απομακρυσμένους υπαλλήλους ή τους εργαζόμενους σε κινητά να έχουν πρόσβαση σε πόρους της εταιρείας, όπως αρχεία, εφαρμογές και εσωτερικά συστήματα, σαν να ήταν άμεσα συνδεδεμένα στο εταιρικό δίκτυο.

4. Ποια είναι η δυνατότητα πελάτη Cisco Easy VPN?

Η λειτουργία Cisco Easy VPN -Client είναι ένας απλοποιημένος τρόπος διαμόρφωσης της συνδεσιμότητας VPN. Επιτρέπει τις περισσότερες παράμετροι VPN, όπως εσωτερικές διευθύνσεις IP, μάσκες υποδικτύου, διευθύνσεις διακομιστή DHCP, κερδίζει διευθύνσεις διακομιστή και σημαίες διαχωρισμού, που θα οριστούν σε διακομιστή VPN, όπως ένας συμπυκνωτής σειράς Cisco VPN 3000 που ενεργεί ως IPSEC Server,. Η λειτουργία Easy VPN -Client εφαρμόζεται από το πρωτόκολλο πελάτη Cisco Unity, το οποίο εξαλείφει μεγάλο μέρος της κουραστικής λειτουργίας διαμόρφωσης.

5. Ποια είναι η διαφορά μεταξύ της λειτουργίας πελάτη και της λειτουργίας επέκτασης δικτύου στο Cisco Easy VPN?

Σε λειτουργία πελάτη, οι συσκευές στον ιστότοπο πελάτη μπορούν να έχουν πρόσβαση σε πόρους στον κεντρικό ιστότοπο, αλλά οι πόροι στον ιστότοπο πελάτη δεν είναι διαθέσιμοι στον κεντρικό ιστότοπο. Η λειτουργία πελάτη είναι η προεπιλεγμένη διαμόρφωση της δυνατότητας πελάτη Cisco Easy VPN. Από την άλλη πλευρά, η λειτουργία επέκτασης δικτύου επιτρέπει στους χρήστες στον κεντρικό ιστότοπο (όπου βρίσκεται ο συμπυκνωτής σειράς VPN 3000) για την πρόσβαση σε πόρους δικτύου στον ιστότοπο πελάτη. Η λειτουργία επέκτασης δικτύου επεκτείνει την προσβασιμότητα των πόρων πέρα από τον ιστότοπο του πελάτη.

6. Μπορούν να δημιουργηθούν πολλαπλές σήραγγες VPN χρησιμοποιώντας τη λειτουργία πελάτη Cisco Easy VPN?

Όχι, η δυνατότητα πελάτη Cisco Easy VPN υποστηρίζει τη διαμόρφωση μόνο ενός ομότιμου προορισμού. Εάν απαιτούνται πολλαπλές σήραγγες VPN, η χειροκίνητη διαμόρφωση του IPSEC VPN και της μεταφραστικής διεύθυνσης δικτύου/μετάφρασης διεύθυνσης Peer (NAT/PAT) στον πελάτη και ο διακομιστής είναι απαραίτητοι.

7. Ποιες εργασίες διαμόρφωσης πρέπει να εκτελεστούν για να διαμορφώσετε το δρομολογητή για το σενάριο δικτύου?

Για να διαμορφώσετε τον δρομολογητή για το σενάριο δικτύου, πρέπει να εκτελεστούν οι ακόλουθες εργασίες:

- Διαμορφώστε την πολιτική IKE

- Ρύθμιση πληροφοριών πολιτικής ομάδας

- Εφαρμογή διαμόρφωσης λειτουργίας στον χάρτη κρυπτογράφησης

- Ενεργοποιήστε την αναζήτηση πολιτικής

- Διαμορφώστε τα μετασχηματισμούς και τα πρωτόκολλα IPSEC

- Διαμορφώστε τη μέθοδο και τις παραμέτρους κρυπτογράφησης IPSEC Crypto

- Εφαρμόστε τον χάρτη κρυπτογράφησης στη φυσική διεπαφή

- Δημιουργήστε μια εύκολη απομακρυσμένη διαμόρφωση VPN

Ένα παράδειγμα που αποδεικνύει τα αποτελέσματα αυτών των εργασιών διαμόρφωσης παρέχεται στην ενότητα “Παράδειγμα διαμόρφωσης” του άρθρου.

8. Ποιες είναι μερικές προϋποθέσεις για τη διαμόρφωση του VPN στον δρομολογητή σειράς Cisco 870?

Πριν από τη διαμόρφωση του VPN στο δρομολογητή σειράς Cisco 870, θα πρέπει να διαμορφωθούν βασικά χαρακτηριστικά δρομολογητή, όπως PPPOE ή PPPOA με NAT, DHCP και VLAN. Αυτές οι διαμορφώσεις είναι απαραίτητες για την καθιέρωση της θεμελίωσης του δικτύου και την ενεργοποίηση της συνδεσιμότητας στο διαδίκτυο και των τοπικών υπηρεσιών δικτύου.

9. Τι δείχνει το παράδειγμα διαμόρφωσης στο άρθρο?

Το παράδειγμα διαμόρφωσης που παρέχεται στο άρθρο καταδεικνύει τα αποτελέσματα των εργασιών διαμόρφωσης που αναφέρθηκαν νωρίτερα. Παρουσιάζει τις ρυθμίσεις διαμόρφωσης που απαιτούνται για τη δημιουργία και την εξασφάλιση VPN απομακρυσμένης πρόσβασης χρησιμοποιώντας το Cisco Easy VPN και μια σήραγγα IPSEC. Ακολουθώντας το παράδειγμα, οι χρήστες μπορούν να αναπαράγουν τη διαμόρφωση στους δικούς τους δρομολογητές.

10. Υποστηρίζει ο δρομολογητής της σειράς Cisco 850 Cisco Easy VPN?

Όχι, οι δρομολογητές της σειράς Cisco 850 δεν υποστηρίζουν το Cisco Easy VPN. Το υλικό στο άρθρο δεν ισχύει για τους δρομολογητές της σειράς Cisco 850.

Το εύκολο VPN απαιτεί πελάτη Cisco VPN

Ενεργοποιήστε τη σήραγγα σε ενδιαφέρουσα κυκλοφορία (ACL Trigger)

Το εύκολο VPN απαιτεί πελάτη Cisco VPN?

Э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э

Ы з з з з з з з и и и и п п п п п п з п з з з з з з з з з п. С п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п. ПOчем э э э э э э э э э э э п п п п п п п?

Э э э э э а а а а и е е з з л л л л л л л э э э э э э э э э э э э Κοιτάζοντας το ριμπάγ. С с п п п п п э э э э э э э э э э э э э э э э э э э э э э э э э э э э. Д э э э э д д д и и д д д ρίας н и д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д.

И и з а а а а а а а а ы ы з .. Е е е е д п п ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж п п п п п п п п п п п п п п п п п. Орrρά. Пороннαι.

ПON п п е е а а τροφή пρέφ а а а а а τροφήλου. е е е и τροφή ее же жÉ в в ж и и и и ч ч.

Υποστήριξη

Ρύθμιση ενός VPN χρησιμοποιώντας το Easy VPN και μια σήραγγα IPSEC

Ιεραρχική πλοήγηση

Λήψεις

Πίνακας περιεχομένων

Ρύθμιση ενός VPN χρησιμοποιώντας το Easy VPN και μια σήραγγα IPSEC

Οι δρομολογητές της σειράς Cisco 870 υποστηρίζουν τη δημιουργία εικονικών ιδιωτικών δικτύων (VPNs).

Οι δρομολογητές Cisco και άλλες ευρυζωνικές συσκευές παρέχουν συνδέσεις υψηλής απόδοσης στο Διαδίκτυο, αλλά πολλές εφαρμογές απαιτούν επίσης την ασφάλεια των συνδέσεων VPN που εκτελούν υψηλό επίπεδο ταυτότητας και τα οποία κρυπτογραφούν τα δεδομένα μεταξύ δύο συγκεκριμένων σημείων.

Υποστηρίζονται δύο τύποι VPNs-site-to-site και απομακρυσμένη πρόσβαση. Τα VPN site-to-site χρησιμοποιούνται για τη σύνδεση των υποκαταστημάτων με εταιρικά γραφεία, για παράδειγμα. Τα VPN Remote Access χρησιμοποιούνται από απομακρυσμένους πελάτες για να συνδεθούν σε ένα εταιρικό δίκτυο.

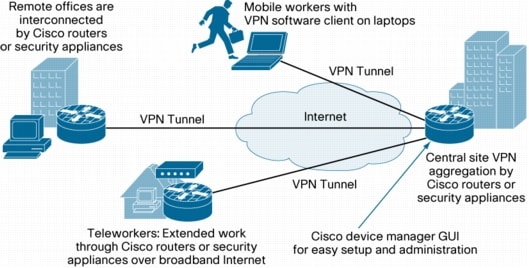

Το παράδειγμα σε αυτό το κεφάλαιο απεικονίζει τη διαμόρφωση ενός VPN απομακρυσμένης πρόσβασης που χρησιμοποιεί το Cisco Easy VPN και μια σήραγγα IPSEC για να διαμορφώσει και να εξασφαλίσει τη σύνδεση μεταξύ του απομακρυσμένου πελάτη και του εταιρικού δικτύου. Το σχήμα 6-1 δείχνει ένα τυπικό σενάριο ανάπτυξης.

Σημείωση Το υλικό σε αυτό το κεφάλαιο δεν ισχύει για τους δρομολογητές της σειράς Cisco 850. Οι δρομολογητές της σειράς Cisco 850 δεν υποστηρίζουν το Cisco Easy VPN.

Εικόνα 6-1 Απομακρυσμένη πρόσβαση VPN χρησιμοποιώντας τη σήραγγα IPSEC

Cisco Easy VPN

Το χαρακτηριστικό πελάτη Cisco Easy VPN εξαλείφει μεγάλο μέρος της κουραστικής λειτουργίας διαμόρφωσης, εφαρμόζοντας το πρωτόκολλο πελάτη Cisco Unity. Αυτό το πρωτόκολλο επιτρέπει τις περισσότερες παράμετροι VPN, όπως οι εσωτερικές διευθύνσεις IP, οι εσωτερικές μάσκες υποδικτύου, οι διευθύνσεις διακομιστή DHCP, οι διευθύνσεις διακομιστή Wins και οι σημαίες split-tunneling, που καθορίζονται σε διακομιστή VPN, όπως ένας συμπυγκριστής της σειράς Cisco VPN 3000 που ενεργεί ως διακομιστής IPSEC,.

Μια εύκολη συσκευή με δυνατότητα VPN Server μπορεί να τερματίσει τις σήραγγες VPN που ξεκινούν από κινητά και απομακρυσμένους εργαζόμενους που εκτελούν το Cisco Easy VPN Remote Software σε υπολογιστές. Οι εύκολες συσκευές με δυνατότητα διακομιστή VPN επιτρέπουν στους απομακρυσμένους δρομολογητές να λειτουργούν ως εύκολοι απομακρυσμένοι κόμβοι VPN.

Η λειτουργία Cisco Easy VPN -Client μπορεί να διαμορφωθεί σε μία από τις δύο λειτουργίες λειτουργίας ή λειτουργία επέκτασης δικτύου ή δικτύου. Η λειτουργία πελάτη είναι η προεπιλεγμένη διαμόρφωση και επιτρέπει μόνο συσκευές στον ιστότοπο πελάτη για πρόσβαση σε πόρους στον κεντρικό ιστότοπο. Οι πόροι στον ιστότοπο πελάτη δεν είναι διαθέσιμοι στον κεντρικό χώρο. Η λειτουργία επέκτασης δικτύου επιτρέπει στους χρήστες στον κεντρικό ιστότοπο (όπου βρίσκεται ο συμπυκνωτής σειράς VPN 3000) για την πρόσβαση σε πόρους δικτύου στον ιστότοπο πελάτη.

Αφού διαμορφωθεί ο διακομιστής IPSEC, μπορεί να δημιουργηθεί σύνδεση VPN με ελάχιστη διαμόρφωση σε πελάτη IPSEC, όπως ένας υποστηριζόμενος δρομολογητής πρόσβασης της σειράς Cisco 870. Όταν ο πελάτης IPSEC ξεκινά τη σύνδεση σήραγγας VPN, ο διακομιστής IPSEC ωθεί τις πολιτικές IPSEC στον πελάτη IPSEC και δημιουργεί την αντίστοιχη σύνδεση σήραγγας VPN.

Σημείωση Η δυνατότητα πελάτη Cisco Easy VPN υποστηρίζει τη διαμόρφωση μόνο ενός ομότιμου προορισμού. Εάν η εφαρμογή σας απαιτεί τη δημιουργία πολλαπλών σήραγγων VPN, πρέπει να διαμορφώσετε με μη αυτόματο τρόπο τις παραμέτρους μετάφρασης διεύθυνσης/διεύθυνσης δικτύου (NAT/PAT) στον πελάτη και τον διακομιστή.

Εργασίες διαμόρφωσης

Εκτελέστε τις ακόλουθες εργασίες για να διαμορφώσετε τον δρομολογητή σας για αυτό το σενάριο δικτύου:

• Διαμόρφωση της πολιτικής IKE

• Ρύθμιση πληροφοριών πολιτικής ομάδας

• Εφαρμόστε τη διαμόρφωση λειτουργίας στον χάρτη κρυπτογράφησης

• Ενεργοποίηση αναζήτησης πολιτικής

• Διαμορφώστε τα μετασχηματισμούς και τα πρωτόκολλα IPSEC

• Διαμορφώστε τη μέθοδο και τις παραμέτρους κρυπτογράφησης IPSEC

• Εφαρμόστε τον χάρτη κρυπτογράφησης στη φυσική διεπαφή

• Δημιουργήστε μια εύκολη απομακρυσμένη διαμόρφωση VPN

Ένα παράδειγμα που δείχνει τα αποτελέσματα αυτών των εργασιών διαμόρφωσης παρέχεται στην ενότητα “Παράδειγμα διαμόρφωσης”.

Σημείωση Οι διαδικασίες σε αυτό το κεφάλαιο υποθέτουν ότι έχετε ήδη ρυθμίσει τις βασικές λειτουργίες του δρομολογητή καθώς και το PPPOE ή το PPPOA με NAT, DCHP και VLAN. Εάν δεν έχετε εκτελέσει αυτές τις εργασίες διαμορφώσεων, ανατρέξτε στην ενότητα Κεφάλαιο 1 “Διαμόρφωση βασικού δρομολογητή”, Κεφάλαιο 3 “Ρύθμιση PPP μέσω Ethernet με NAT” “Κεφάλαιο 4” Ρύθμιση PPP πάνω από ATM με NAT “και Κεφάλαιο 5” Ρύθμιση ενός LAN με DHCP και VLANS “όπως είναι κατάλληλο για τον δρομολογητή σας.

Σημείωση Τα παραδείγματα που εμφανίζονται σε αυτό το κεφάλαιο αναφέρονται μόνο στη διαμόρφωση τελικού σημείου στον δρομολογητή σειράς Cisco 870. Οποιαδήποτε σύνδεση VPN απαιτεί και τα δύο τελικά σημεία να ρυθμίζονται σωστά για να λειτουργούν. Ανατρέξτε στην τεκμηρίωση διαμόρφωσης λογισμικού, ανάλογα με τις ανάγκες για τη διαμόρφωση του VPN για άλλα μοντέλα δρομολογητή.

Διαμορφώστε την πολιτική IKE

Εκτελέστε αυτά τα βήματα για να διαμορφώσετε την πολιτική ανταλλαγής κλειδιών Internet (IKE), ξεκινώντας από τη λειτουργία παγκόσμιας διαμόρφωσης:

Εντολή ή δράση

Δρομολογητής (config)# Crypto ISAKMP Πολιτική 1 Cisco Easy VPN σε δρομολογητές λογισμικού Cisco IOS

Το σύνολο τεκμηρίωσης για αυτό το προϊόν προσπαθεί να χρησιμοποιήσει τη γλώσσα χωρίς προκατάληψη. Για τους σκοπούς αυτού του συνόλου τεκμηρίωσης, η χωρίς προκατάληψη ορίζεται ως γλώσσα που δεν συνεπάγεται διάκριση με βάση την ηλικία, την αναπηρία, το φύλο, τη φυλετική ταυτότητα, την εθνοτική ταυτότητα, τον σεξουαλικό προσανατολισμό, την κοινωνικοοικονομική κατάσταση και τη διατομεακή κατάσταση και. Οι εξαιρέσεις ενδέχεται να υπάρχουν στην τεκμηρίωση λόγω γλώσσας που είναι hardcoded στις διεπαφές χρήστη του λογισμικού προϊόντος, η γλώσσα που χρησιμοποιείται με βάση την τεκμηρίωση RFP ή τη γλώσσα που χρησιμοποιείται από ένα αναφερόμενο προϊόν τρίτου μέρους. Μάθετε περισσότερα σχετικά με το πώς χρησιμοποιεί η Cisco.

Επισκόπηση λύσης Cisco Easy VPN

Η λύση Cisco ® Easy VPN (Εικόνα 1) προσφέρει ευελιξία, επεκτασιμότητα και ευκολία χρήσης για VPNs site-to-site και απομακρυσμένη πρόσβαση:

• Το καθιστά ευκολότερο από ποτέ για τους πελάτες όλων των μεγεθών να αναπτύξουν VPN σε τοποθεσίες με περιορισμένο τεχνικό προσωπικό-όπως τα μικρά υποκαταστήματα, οι τηλεργασία και οι εργαζόμενοι σε κινητά

• Προσφέρει πρωτοφανή ευελιξία στην επιλογή και υποστήριξη των συσκευών VPN, επιτρέποντας τους δρομολογητές Cisco, τις συσκευές ασφαλείας και τους πελάτες λογισμικού VPN να ενσωματωθούν σε μία μόνο ανάπτυξη

• Μειώνει την πολυπλοκότητα της διαχείρισης των μεγάλης κλίμακας αναπτύξεις VPN συγκεντρώνοντας τη διαχείριση VPN με μια συνεπή μέθοδο πολιτικής και βασικής διαχείρισης σε όλες τις συσκευές Cisco VPN

Φιγούρα 1. Επισκόπηση λύσης Cisco Easy VPN

Εφαρμογές: Μικρή ανάπτυξη γραφείου

Για τους κινητές εργαζομένους και τους τηλεπικοινωνιακούς, δεν αρκεί να έχουμε σύνδεση υψηλής απόδοσης με το Διαδίκτυο. Για να είμαστε πραγματικά αποτελεσματικοί, αυτοί οι χρήστες χρειάζονται πλήρη, ασφαλή πρόσβαση σε ηλεκτρονικούς πόρους στο γραφείο στο σπίτι, πράγμα που σημαίνει τη δημιουργία σύνδεσης VPN με υψηλό επίπεδο ταυτότητας και την ικανότητα κρυπτογράφησης δεδομένων. Η λύση Cisco Easy VPN επιτρέπει στους απομακρυσμένους εργαζόμενους και τους τηλεπικοινωνιακούς από μικρά γραφεία ή υποκαταστήματα επιχειρήσεων για να δημιουργήσουν συνδέσεις VPN σε ολόκληρο το δημόσιο διαδίκτυο απευθείας στο σπίτι τους, κατασκευάζοντας τους πόρους δικτύου υψηλής ταχύτητας που χρειάζονται για να κάνουν τις θέσεις εργασίας τους σε ένα κλάσμα του κόστους των εναλλακτικών συνδέσεων Secure Connections.

Προηγουμένως, η παροχή ασφαλούς πρόσβασης σε απομακρυσμένους εργαζόμενους συχνά συνεπαγόταν χρησιμοποιώντας πρωτόκολλο σήραγγας από σημείο σε σημείο (PPTP) για σύνδεση σε ένα γραφείο στο σπίτι. Παρόλο που αυτή η μέθοδος επιτρέπει στους χρήστες να τερματίσουν μια ασφαλή σύνδεση με το γραφείο τους, μια σήραγγα PPTP δεν παρέχει έλεγχο ταυτότητας χρήστη, ο οποίος μπορεί να μειώσει το συνολικό όριο ασφαλείας της σύνδεσης. Οι εναλλακτικές μέθοδοι καθιέρωσης ασφαλούς σύνδεσης ήταν περιορισμένες επειδή δεν υποστήριζαν όλες τις πλατφόρμες σε ολόκληρο το δίκτυο.

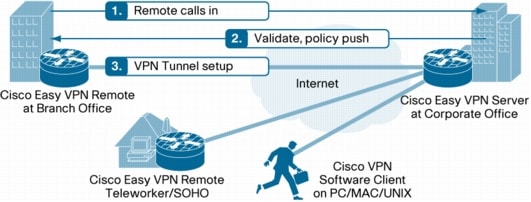

Η λύση Cisco Easy VPN αποτελείται κυρίως από δύο λειτουργικά εξαρτήματα: Cisco Easy VPN Remote και Cisco Easy VPN Server (Εικόνα 2).

Σχήμα 2. Cisco Easy VPN Λύση

Το Cisco Easy VPN Remote αντιπροσωπεύει το κλάδο ή την απομακρυσμένη πλευρά χρήστη της σύνδεσης VPN. Μια ποικιλία συσκευών μπορεί να συμμετέχει ως εύκολα τηλεχειριστήρια VPN, συμπεριλαμβανομένων των δρομολογητών Cisco IOS ®, Cisco ASA Security Appliances και PCS που εκτελούν λογισμικό πελάτη Cisco VPN.

Ο διακομιστής Cisco Easy VPN είναι η πλευρά της κεφαλής της σήραγγας VPN. Οι δρομολογητές που βασίζονται σε λογισμικό Cisco IOS, οι διακόπτες Cisco Catalyst ® και οι συσκευές ασφαλείας Cisco ASA μπορούν να λειτουργήσουν ως εύκολα σημεία συσσωμάτωσης VPN για χιλιάδες εύκολες απομακρυσμένες συσκευές VPN, συμπεριλαμβανομένων συσκευών στο Branch Office, Teleworker και στους ιστότοπους Mobile Worker.

Οι διακομιστές Cisco Easy VPN χρησιμοποιούν την κεντρική πολιτική ώθηση για την αποστολή προκαθορισμένων πολιτικών ασφαλείας και παραμέτρων διαμόρφωσης αυτόματα σε εύκολες απομακρυσμένες συσκευές VPN. Για παράδειγμα, οι παράμετροι διαμόρφωσης, όπως οι εσωτερικές διευθύνσεις IP, οι εσωτερικές μάσκες υποδικτύου, οι διευθύνσεις διακομιστή DHCP, οι διευθύνσεις διακομιστή κερδίζει και οι σημαίες διαχωρισμού μπορούν να ωθηθούν στην απομακρυσμένη συσκευή. Αυτό απλοποιεί τη διαχείριση, καθιστώντας την ιδανική για απομακρυσμένα γραφεία με ελάχιστη υποστήριξη πληροφορικής ή αναπτύξεις εξοπλισμού εξοπλισμού μεγάλης κλίμακας πελατών (CPE) όπου είναι ανέφικτη η ατομική διαμόρφωση πολλαπλών απομακρυσμένων συσκευών.

Χαρακτηριστικά και οφέλη

Η λύση Cisco Easy VPN παρέχει πολλά χαρακτηριστικά και οφέλη, συμπεριλαμβανομένων:

• Ενσωμάτωση δικτύου: Το λογισμικό Cisco IOS παρέχει προηγμένες λύσεις VPN που λειτουργούν σε πολλαπλές τοπολογίες και περιπτώσεις χρήσης. Το κλειδί για αυτό είναι η ενσωμάτωση του δικτύου-οι τρόποι με τους οποίους οι υπηρεσίες VPN και IP είναι ενσωματωμένες στο πλαίσιο της συσκευής καθώς και σε πολλές συσκευές στο δίκτυο.

• Ευκολία διαχείρισης: Η λύση Cisco Easy VPN προσφέρει ευκολία σε συνεχιζόμενη διαχείριση, με χαρακτηριστικά όπως η κεντρική πολιτική ώθηση και μια βελτιωμένη εύκολη αρχιτεκτονική VPN (ενσωμάτωση διασύνδεσης εικονικής διασύνδεσης σήραγγας).

• Επαλήθευση ταυτότητας: Το Cisco Easy VPN υποστηρίζει μια διαδικασία δύο σταδίων για τον έλεγχο ταυτότητας του απομακρυσμένου πελάτη και του χρήστη χρησιμοποιώντας τόσο έλεγχο ταυτότητας ομάδας όσο και xauth.

• Επιμελητικότητα και υψηλή διαθεσιμότητα: Οι διακομιστές Cisco Easy VPN είναι σε θέση να συγκεντρώσουν χιλιάδες απομακρυσμένες συσκευές, επιτρέποντας εξαιρετικά κλιμακωτές εγκαταστάσεις. Σε αυτά τα σενάρια, η υψηλή διαθεσιμότητα είναι μια πρωταρχική εξέταση. Αρκετοί μηχανισμοί είναι ενσωματωμένοι στη λύση Cisco Easy VPN για να διασφαλιστεί ότι ο μεγάλος αριθμός ιστότοπων δεν έχει αφαιρεθεί από αποτυχίες συσκευής ή συνδεσιμότητας.

• Μειωμένο κόστος ιδιοκτησίας: Συνδυάζοντας την ασφάλεια και το VPN σε μία μόνο συσκευή-ειδικά έναν υποχρεωτικό δρομολογητή κλάδου στην αρχική εξοικονόμηση κόστους καθώς και την προστασία των επενδύσεων με τη μορφή της επεκτασιμότητας και της διαμόρφωσης των δρομολογητών ως επιχειρηματικών αναγκών επεκτείνονται. Και με μόνο μία λύση διαχείρισης για μάθηση, οι ανάγκες κατάρτισης ελαχιστοποιούνται και οι συνεχείς λειτουργίες απλοποιούνται. Οι δρομολογητές που βασίζονται σε λογισμικό Cisco IOS παρέχουν την καλύτερη λύση all-in-one, κλιμακωτή λύση για τη δρομολόγηση πολλαπλών κηλίδων, την ασφάλεια περιμετρικού, την ανίχνευση εισβολής και την προηγμένη VPN, μαζί με τη διαχείριση και τη διαχείριση συσκευών που οδηγούν στη βιομηχανία.

Ο Πίνακας 1 απαριθμεί τις σημαντικότερες λειτουργίες ενσωμάτωσης δικτύου και τα οφέλη της λύσης Cisco Easy VPN.

Τραπέζι 1. Χαρακτηριστικά και οφέλη ενσωμάτωσης δικτύου

Περιγραφή και επωφελής

Νέα ενσωματωμένη ενσωμάτωση εικονικής διασύνδεσης εικονικής σήραγγας VPN (VTI)

• Η ενισχυμένη εύκολη αρχιτεκτονική VPN διαθέτει νέες εικονικές διεπαφές που μπορούν να διαμορφωθούν απευθείας με την ασφάλεια IP (IPSEC) χωρίς να χρειάζεται να ενσωματώνουν το IPSEC μέσα σε πρωτόκολλα όπως η ενθυλάκωση της γενικής δρομολόγησης (GRE). Τα οφέλη ενσωμάτωσης δικτύου περιλαμβάνουν:

• Χαρακτηριστικά ανά χρήστη, όπως η ποιότητα της υπηρεσίας (QOS) -VTI, επιτρέπει την ανώδυνη διαμόρφωση των πολιτικών σε βάση ανά χρήστη. επιτρέποντας στους διαχειριστές να είναι προληπτικοί στην παράδοση της επιθυμητής απόδοσης εφαρμογών και στη διατήρηση των παραγωγικών και παραγωγικών χρηστών των χρηστών

• Τα χαρακτηριστικά-ειδικά για τη σήραγγα-VTI επιτρέπουν σε κάθε σήραγγα VPN Branch να ρυθμιστεί με το δικό της σύνολο παραμέτρων, παρέχοντας ευελιξία για την προσαρμογή της διαμόρφωσης και της ασφάλειας με βάση τις ανάγκες που αφορούν συγκεκριμένες τοποθεσίες

Ενσωμάτωση εικονικής διαδρομής (VRF)

Η ενσωμάτωση VRF με το VTI επιτρέπει την τερματισμό πολλαπλών περιπτώσεων VRF σε πολλαπλές διεπαφές, διευκολύνοντας την ανάπτυξη των υπηρεσιών μεγάλης κλίμακας και την ανάπτυξη επιχειρήσεων Multiprotocol Label Switching (MPLS).

Μεταφορά τείχους προστασίας με βάση το TCP

Τα πακέτα IPSEC TCP μπορούν να μετατραπούν μέσω συσκευών τείχους προστασίας τρίτων, επιτρέποντας μια ασφαλή σύνδεση όπου δεν είναι αποδεκτή η ενσωματωμένη θύρα ή το Protocol DataGram (UDP) (UDP) (UDP).

Ενσωμάτωση μετάφρασης Διεύθυνσης Δικτύου (NAT)

Η NAT ενσωματώνει και επιλύει τις γνωστές ασυμβατότητες μεταξύ IPSEC και NAT υποστηρίζοντας τη διαφάνεια NAT σύμφωνα με τη θύρα UDP 500 (RFC 3947)

Οι πελάτες SafeNet δεσμεύονται σε μια ομάδα διαμόρφωσης πελάτη χρησιμοποιώντας μια συγκεκριμένη ένωση ασφαλείας στο Διαδίκτυο και τοπική διεύθυνση πρωτοκόλλου διαχείρισης κλειδιών (ISAKMP). Διαφορετικοί πελάτες μπορούν να χρησιμοποιήσουν τις ίδιες ταυτότητες από ομοτίμους και τα πλήκτρα ISAKMP χρησιμοποιώντας διαφορετικές διευθύνσεις τοπικού τερματισμού.

Ορισμένες από τις σημαντικότερες δυνατότητες ευκολίας χρήσης στο Cisco Easy VPN περιλαμβάνουν:

• Ενημερώσεις δυναμικής πολιτικής: Επιτρέπει στους χειριστές δικτύου ή στους παρόχους υπηρεσιών να αλλάζουν τις διαμορφώσεις εξοπλισμού και δικτύου ανάλογα με τις ανάγκες, χωρίς να αγγίζουν τις συσκευές τελικού χρήστη. Εύκολοι διακομιστές VPN ωθούν τις τελευταίες πολιτικές ασφαλείας όπως και όταν απαιτείται, ελαχιστοποιώντας τα χειροκίνητα σφάλματα διαμόρφωσης και χειριστή, μειώνοντας έτσι τις πρόσθετες κλήσεις υπηρεσιών.

• Ενισχυμένη εύκολη αρχιτεκτονική VPN (ενσωμάτωση VTI): Απλοποιεί σημαντικά τις απαιτήσεις διαμόρφωσης στο Headend καθώς και στους απομακρυσμένους κλάδους. Οι υπηρεσίες IP μπορούν να διαμορφωθούν χρησιμοποιώντας διεπαφές εικονικής γραμμής (ή λήψη από διακομιστές ελέγχου ταυτότητας, εξουσιοδότησης και λογιστικής [AAA]) και σε χρόνο σύνδεσης, οι περιπτώσεις VTI κλωνοποιούνται δυναμικά από αυτά τα πρότυπα. Δεν χρειάζεται να δημιουργείτε με μη αυτόματο τρόπο παρόμοια σύνολα εντολών διαμόρφωσης για κάθε απομακρυσμένο ιστότοπο. Το Enhanced Easy VPN δεν υποστηρίζει πρωτόκολλα δρομολόγησης. Ωστόσο, λειτουργεί καλά με την αντίστροφη ένεση διαδρομής (RRI) για τη διανομή των πληροφοριών προσβασιμότητας για διάφορα υποδίκτυα.

• Πελάτης VPN Hardware: Επιτρέπει στον δρομολογητή VPN ή την συσκευή ασφαλείας να ενεργεί ως πελάτης VPN, επεξεργασία κρυπτογράφησης για λογαριασμό των χρηστών PC στο LAN. Αυτό εξαλείφει την ανάγκη για τελικούς χρήστες να αγοράζουν και να διαμορφώνουν εξωτερικές συσκευές VPN.

• Το Cisco Easy VPN και το Cisco Unity ® Framework: μειώνει τα προβλήματα διαλειτουργικότητας μεταξύ των διαφόρων πελατών VPN που βασίζονται σε PC, εξωτερικών λύσεων VPN με βάση το υλικό και άλλων εφαρμογών VPN.

Η δυναμική (i.μι., κατ ‘απαίτηση και αυτοματοποιημένη φύση του χαρακτηριστικού πολιτικής Cisco Easy VPN είναι κεντρική για να απλοποιήσει σημαντικά την ανάπτυξη VPN σε μικρά γραφεία, τηλεργασία και περιβάλλοντα απομακρυσμένης/υποκαταστήματος. Ο Πίνακας 2 παρακάτω απαριθμεί τα σημαντικότερα χαρακτηριστικά και τα οφέλη της πολιτικής.

Πίνακας 2. Κεντρική πολιτική ώθηση χαρακτηριστικά και οφέλη

Περιγραφή και επωφελής

Διαμόρφωση διακομιστή μεσολάβησης προγράμματος περιήγησης

Αυτή η λειτουργία επιτρέπει στον εύκολο διακομιστή VPN να ωθεί αυτόματα τον διακομιστή μεσολάβησης στη συσκευή απομακρυσμένης χρήσης χωρίς χειροκίνητη παρέμβαση. Οι αρχικές ρυθμίσεις πληρεξούσιου σε απομακρυσμένα επανέρχονται επίσης αυτόματα κατά την αποσύνδεση.

Η συνδεσιμότητα LAN μπορεί να διατηρηθεί σε μια σύνδεση μη διαχωρισμού-tunnel. Αυτό επιτρέπει στους τοπικούς πόρους όπως οι εκτυπωτές και οι διακομιστές να παραμείνουν προσβάσιμοι όταν δημιουργηθεί ασφαλής σύνδεση.

Σύνδεση Banner (για πελάτες υλικού)

Ο εύκολος διακομιστής VPN σπρώχνει ένα πανό στην απομακρυσμένη συσκευή, όπου το banner μπορεί να χρησιμοποιηθεί κατά τη διάρκεια της εκτεταμένης επαλήθευσης ταυτότητας (XAUTH) και της ενεργοποίησης με βάση το διαδίκτυο. Τα εξατομικευμένα μηνύματα μπορούν να εμφανιστούν στην απομακρυσμένη συσκευή την πρώτη φορά που αναδύεται η εύκολη σήραγγα VPN.

Αυτόματη αναβάθμιση (για πελάτες λογισμικού)

Ο εύκολος διακομιστής VPN μπορεί να διαμορφωθεί ώστε να παρέχει έναν αυτοματοποιημένο μηχανισμό για αναβαθμίσεις λογισμικού σε Easy VPN πελάτες.

Ενημέρωση αυτόματης διαμόρφωσης

Ο εύκολος διακομιστής VPN μπορεί να ρυθμιστεί ώστε να παρέχει έναν αυτοματοποιημένο μηχανισμό για αναβαθμίσεις λογισμικού και υλικολογισμικού σε έναν εύκολο πελάτη VPN Remote. Οποιαδήποτε αλλαγή διαμόρφωσης μπορεί να ωθηθεί σε οποιονδήποτε αριθμό πελατών, χωρίς να χρειάζεται να τους αγγίξετε.

Κεντρική πολιτική ώθηση για ολοκληρωμένο τείχος προστασίας πελατών

Αυτή η δυνατότητα επιτρέπει στους διακομιστές Easy VPN που βασίζονται σε λογισμικό Cisco IOS. Οι διακομιστές EasyVPN μπορούν να επιλέξουν να μην επιτρέψουν στους πελάτες που δεν διαθέτουν τις τελευταίες πολιτικές διαμόρφωσης τείχους προστασίας για να συμμετάσχουν στο VPN.

DHCP Πελάτης πελάτη και κατανεμημένο DNS

Ο εύκολος διακομιστής VPN λειτουργεί ως πελάτης DHCP Proxy, αποκτά μια διεύθυνση IP από το διακομιστή DHCP και ωθεί τη διεύθυνση IP στον πελάτη. Με αυτή τη λειτουργία, ο διακομιστής Cisco Easy VPN είναι σε θέση να εκχωρήσει μια διεύθυνση IP σε έναν πελάτη από τον εταιρικό διακομιστή DHCP, καθιστώντας την κεντρική διαχείριση διευθύνσεων IP διευθύνσεων.

Η διαχωριστική σήραγγα επιτρέπει την αποστολή της κυκλοφορίας που έχει αποσταλεί στο διαδίκτυο. Χωρίς αυτή τη λειτουργία, όλη η κυκλοφορία αποστέλλεται στη συσκευή Headend και στη συνέχεια δρομολογείται σε πόρους προορισμού (εξαλείφοντας το εταιρικό δίκτυο από τη διαδρομή για πρόσβαση στο διαδίκτυο). Η διαχωριστική σήραγγα παρέχει μια πιο αποτελεσματική χρήση των εταιρικών πόρων πληροφορικής, απελευθερώνοντας εύρος ζώνης για όσους έχουν πρόσβαση σε κρίσιμα στοιχεία και εφαρμογές κρίσιμης σημασίας για την αποστολή από απομακρυσμένες τοποθεσίες.

Υποστήριξη διαίρεσης DNS

Το SPLIT-DNS επιτρέπει στον εύκολο πελάτη VPN να ενεργεί ως πληρεξούσιο DNS, κατευθύνοντας τα ερωτήματα του Διαδικτύου στον διακομιστή DNS του ISP και κατευθύνοντας τα αιτήματα εταιρικών DNS στους διακομιστές Corporate DNS.

Ο Πίνακας 3 απαριθμεί τις σημαντικότερες λειτουργίες ταυτότητας και τα οφέλη της λύσης Cisco Easy VPN.

Πίνακας 3. Χαρακτηριστικά και οφέλη ελέγχου ταυτότητας

Περιγραφή και επωφελής

Λειτουργεί ως πελάτης ακτίνας, εκτελεί έλεγχο ταυτότητας χρήστη μέσω ακτίνας, εκτελώντας τοπική πιστοποίηση και εξουσιοδότηση και υποστηρίζοντας πληροφορίες λογιστικής συνόδου.

Υποστηρίζει ψηφιακά πιστοποιητικά για τον έλεγχο ταυτότητας των τελικών σημείων σήραγγας.

Βελτιώνει το σχήμα κρυπτογράφησης για την παραίτηση κωδικών πρόσβασης στο λογισμικό Cisco IOS χρησιμοποιώντας έναν ισχυρότερο κρυπτογράφημα.

Ενεργοποιήστε τη σήραγγα σε ενδιαφέρουσα κυκλοφορία (ACL Trigger)

Οι ασφαλείς σήραγγες μπορούν να κατασκευαστούν με βάση την ενδιαφέρουσα κυκλοφορία που ορίζεται σε μια λίστα ελέγχου πρόσβασης (ACL). Η ικανότητα ελέγχου, σε ένα κοκκώδες επίπεδο, το οποίο η κυκλοφορία είναι κρυπτογραφημένη μειώνει τα πιθανά απόβλητα εύρους ζώνης.

Intercept για Xauth

Παρέχει μια διεπαφή HTTP για την εισαγωγή διαπιστευτηρίων Xauth στον πελάτη υλικού Cisco IOS που βασίζεται σε λογισμικό. Αυτό εξαλείφει την ανάγκη να χρησιμοποιήσει το CLI για να συνδεθεί και επιτρέπει στους χρήστες να πιστοποιούν ολόκληρη τη συσκευή και όχι μόνο μία θύρα.

Παρέχει τη δυνατότητα να παρακάμψει τη σήραγγα, επιτρέποντας την μη κρυπτογραφημένη πρόσβαση στο Διαδίκτυο για τα μέλη του νοικοκυριού.

Λήξη κωδικού πρόσβασης χρησιμοποιώντας AAA

Οι χρήστες του πελάτη VPN μπορούν να εισαγάγουν νέους κωδικούς πρόσβασης μόλις λήγουν οι παλιοί κωδικοί πρόσβασης.

Η επεκτασιμότητα και η υψηλή διαθεσιμότητα

Ο Πίνακας 4 απαριθμεί τα μεγάλα χαρακτηριστικά υψηλής διαθεσιμότητας και επεκτασιμότητας και οφέλη της λύσης Cisco Easy VPN.

Πίνακας 4. Χαρακτηριστικά και οφέλη υψηλής διαθεσιμότητας και υψηλής διαθεσιμότητας

Περιγραφή και επωφελής

Αντίστροφη έγχυση διαδρομής (RRI)

Για VPN που απαιτούν είτε υψηλή διαθεσιμότητα είτε εξισορρόπηση φορτίου, το RRI απλοποιεί τα σχέδια δικτύου. Το RRI δημιουργεί διαδρομές για κάθε απομακρυσμένο δίκτυο ή κεντρικό υπολογιστή στη συσκευή Headend για να επιτρέψει τη δυναμική διάδοση της διαδρομής.

Dead Peer Detection (DPD) και Keepalives

Το DPD είναι ιδανικό για περιβάλλοντα στα οποία οι πελάτες θέλουν την αποτυχία μεταξύ των συγκεντρωτών σε διαφορετικά υποδίκτυα. Ο δρομολογητής ερωτάει τον ομότιμο Ike σε τακτά χρονικά διαστήματα, επιτρέποντας την προηγούμενη ανίχνευση νεκρών συνομηλίκων.

Πρωτόκολλο δρομολογητή καυτή αναμονή (HSRP)

Το HSRP παρέχει υψηλή διαθεσιμότητα δικτύου με δρομολόγηση της κυκλοφορίας IP από κεντρικούς υπολογιστές σε δίκτυα Ethernet χωρίς να βασίζεται στη διαθεσιμότητα οποιουδήποτε μεμονωμένου δρομολογητή. Όταν χρησιμοποιούνται μαζί, το RRI και το HSRP παρέχουν ένα πιο αξιόπιστο σχεδιασμό δικτύου για VPNs και μειώνουν την πολυπλοκότητα στη διαμόρφωση των τηλεχειριστηρίων.

IPsec Stateful Failover

Το Stateful Failover επιτρέπει στον δρομολογητή να συνεχίσει την επεξεργασία και την προώθηση πακέτων IPSEC μετά από προγραμματισμένη ή μη προγραμματισμένη διακοπή.

Ανάκτηση ευφυούς παραμέτρου ασφαλείας (SPI)

Η παραλαβή ενός μη έγκυρου μηνύματος SPI ενεργοποιεί αυτόματα τον δέκτη για να ξεκινήσει μια νέα ανταλλαγή κλειδιών. Για τους συμμαθητές του IKE που δεν υποστηρίζουν το Keepalives ή το DPD, η Invalid SPI Recover.

Πολλαπλοί αντίγραφοι ασφαλείας

Αυτή η λειτουργία επιτρέπει την υποστήριξη για πολλαπλές διαμορφώσεις ομοτίμων τοπικά στον δρομολογητή.

Πρωτεύουσα επανενεργοποίηση από ομοτίμους

Εάν χάσει η κύρια σύνδεση σήραγγας VPN, ο εύκολος πελάτης VPN θα συνεχίσει να επανασυνδέεται μια σύνδεση με τον κύριο ομότιμο μετά την αποτυχία να εμφανιστεί. Μόλις γίνει διαθέσιμος ο κύριος ομότιμος, η σύνδεση επαναλαμβάνεται και η σύνδεση με το αντίγραφο ασφαλείας έπεσε.

Απομακρυσμένες διπλές σήραγγες

Αυτή η λειτουργία σάς επιτρέπει να διαμορφώσετε πολλαπλές εύκολες σήραγγες VPN που μοιράζονται κοινά μέσα και εξωτερικές διεπαφές για να συνδέσετε δύο συνομηλίκους σε δύο διαφορετικούς διακομιστές VPN ταυτόχρονα.

Σύνδεσμος ενιαίας ασφάλειας IPSEC

Αυτή η λειτουργία δημιουργεί μία μόνο σήραγγα IPSEC, ανεξάρτητα από τον αριθμό των πολλαπλών υποδίκων που υποστηρίζονται και το μέγεθος της λίστας split-include. Η χρήση πόρων στους δρομολογητές VPN μειώνεται, ενισχύοντας την ικανότητά τους να κλιμακώνονται.

Εξισορρόπηση φορτίου διακομιστή

Το λογισμικό Cisco IOS επιλέγει έναν διακομιστή με βάση έναν διαμορφωμένο αλγόριθμο εξισορρόπησης φόρτωσης. Εάν ένας από τους διακομιστές αποτύχει, όλα τα εισερχόμενα αιτήματα είναι δυναμικά ανακατασκευασμένα στους υπόλοιπους διακομιστές.

Μειωμένο συνολικό κόστος ιδιοκτησίας

Η λύση Cisco Easy VPN βοηθά τις επιχειρήσεις να μειώσουν το συνολικό κόστος ιδιοκτησίας τους με διάφορους τρόπους:

• Μειωμένες δαπάνες κεφαλαίου: Μια ολοκληρωμένη λύση που βασίζεται στο λογισμικό Cisco IOS μειώνει το αρχικό κόστος προμηθειών σε σύγκριση με την ανάπτυξη ξεχωριστών συσκευών. Το λογισμικό πελάτη VPN περιλαμβάνεται στη λύση, παρέχοντας υποστήριξη για χρήστες απομακρυσμένης πρόσβασης χωρίς να απαιτείται πρόσθετες άδειες χαρακτηριστικών.

• Μειωμένο κόστος εκπαίδευσης: Οι λειτουργίες Cisco Easy VPN μπορούν να ρυθμιστούν με το τυπικό Cisco IOS CLI, επιτρέποντας στους χειριστές δικτύου να δημιουργήσουν και να αντιμετωπίσουν τη λύση εύκολα και διαισθητικά χωρίς εκτεταμένη εκπαίδευση. Δεν χρειάζεται να μάθετε νέο υλικό και λογισμικό.

• Κάτω Κόστος Λειτουργίας: Οι μεγάλες αναπτύξεις επωφελούνται από τις κεντρικές δυνατότητες ώθησης πολιτικής που ελαχιστοποιούν την ανθρώπινη παρέμβαση κατά τη διάρκεια των συνεχιζόμενων αλλαγών στο απομακρυσμένο υλικό και το λογισμικό. Για μικρότερες αναπτύξεις, η Cisco Easy VPN μπορεί να ρυθμιστεί με την εφαρμογή της εφαρμογής διαχείρισης συσκευών, του δρομολογητή Cisco και του διαχειριστή συσκευών ασφαλείας (SDM). Οι εύχρηστοι οδηγοί Cisco SDM επιτρέπουν τη διαμόρφωση της δρομολόγησης, των QOS, VPN και των χαρακτηριστικών ασφαλείας (e.σολ., Οι προεπιλεγμένες πολιτικές τείχους τείχους προστασίας από την Cisco TAC), καθώς και την παρακολούθηση σε πραγματικό χρόνο των αρχείων καταγραφής τείχους προστασίας.

• Χαμηλότερα έξοδα υποστήριξης και συντήρησης: Μια ενσωματωμένη συσκευή σημαίνει μια ενιαία σύμβαση υποστήριξης, μειώνοντας περαιτέρω το συνεχιζόμενο κόστος που σχετίζεται με πολλαπλές συσκευές. Επιπλέον, η διαχείριση ενός μόνο πωλητή είναι πολύ απλούστερη από τη διαχείριση πολλαπλών σχέσεων.

Ο Πίνακας 5 παραθέτει τον αριθμό των σήραγγων Cisco Easy VPN που υποστηρίζονται με βάση την πλατφόρμα Cisco.

Πίνακας 5. Αριθμός σηράγγων που υποστηρίζονται ανά πλατφόρμα

Μέγιστος αριθμός εύκολων σηράγγων VPN

Δρομολογητές ολοκληρωμένων υπηρεσιών Cisco 800 Series

Cisco 1800 (όλα 18xx εκτός από το 1841) Ολοκληρωμένων δρομολογητών υπηρεσιών

Cisco 1841 Ολοκληρωμένες δρομολογητές υπηρεσιών με προηγμένη ενότητα ολοκλήρωσης 1 (AIM-VPN/SSL-1)

Cisco 1941 Ολοκληρωμένες υπηρεσίες δρομολογητές με ενσωματωμένη μονάδα κρυπτογράφησης

Οι δρομολογητές ολοκληρωμένων υπηρεσιών Cisco 2800 με AIM-VPN/SSL-2

Cisco 2900 Series Integrated Services Routers με κρυπτογράφηση επί του σκάφους

Cisco 3825 Ολοκληρωμένες δρομολογητές υπηρεσιών με AIM-SSL-3

Cisco 3925 Ολοκληρωμένες δρομολογητές υπηρεσιών με SPE-100

Cisco 3845 Ολοκληρωμένες δρομολογητές υπηρεσιών με AIM-SSL-3

Cisco 3945 Ολοκληρωμένες υπηρεσίες δρομολογητές με SPE-150

Δρομολογητής σειράς Cisco ASR 1000

Cisco 7200 Series Routers με μονάδα επιτάχυνσης VPN 2+ (VAM2+)

Cisco 7201/7301 δρομολογητές με VAM2+

Cisco 7200VXR δρομολογητές με προσαρμογέας υπηρεσιών VPN (VSA)

Cisco 7600 Series Routers με IPSEC VPN Shared Port Adapter (Spa)

Διακόπτες σειράς Cisco Catalyst 6500 με ipsec VPN spa ή VSPA

Ο Πίνακας 6 παραθέτει τις απαιτήσεις του συστήματος για το λογισμικό Cisco Easy VPN σε δρομολογητές και διακόπτες Cisco που εκτελούν λογισμικό Cisco IOS.

Πίνακας 6. Απαιτήσεις συστήματος

Οδηγός χρήσης για το Cisco Security Manager 4.22

Το σύνολο τεκμηρίωσης για αυτό το προϊόν προσπαθεί να χρησιμοποιήσει τη γλώσσα χωρίς προκατάληψη. Για τους σκοπούς αυτού του συνόλου τεκμηρίωσης, η χωρίς προκατάληψη ορίζεται ως γλώσσα που δεν συνεπάγεται διάκριση με βάση την ηλικία, την αναπηρία, το φύλο, τη φυλετική ταυτότητα, την εθνοτική ταυτότητα, τον σεξουαλικό προσανατολισμό, την κοινωνικοοικονομική κατάσταση και τη διατομεακή κατάσταση και. Οι εξαιρέσεις ενδέχεται να υπάρχουν στην τεκμηρίωση λόγω γλώσσας που είναι hardcoded στις διεπαφές χρήστη του λογισμικού προϊόντος, η γλώσσα που χρησιμοποιείται με βάση την τεκμηρίωση RFP ή τη γλώσσα που χρησιμοποιείται από ένα αναφερόμενο προϊόν τρίτου μέρους. Μάθετε περισσότερα σχετικά με το πώς χρησιμοποιεί η Cisco.

Περιεχόμενα βιβλίων

Περιεχόμενα βιβλίων

- Τα βασικά στοιχεία της χρήσης του διαχειριστή ασφαλείας

- Ξεκινώντας με τον διαχειριστή ασφαλείας

- Προετοιμασία συσκευών διαχείρισης

- Διαχείριση του αποθέματος της συσκευής

- Διαχείριση δραστηριοτήτων

- Διαχείριση πολιτικών

- Διαχείριση αντικειμένων πολιτικής

- Διαχείριση FlexConfigs

- Διαχείριση της ανάπτυξης

- Αντιμετώπιση προβλημάτων επικοινωνία και ανάπτυξη συσκευών

- Διαχείριση διακομιστή διαχείρισης ασφαλείας

- Ρύθμιση διαχειριστικών ρυθμίσεων διαχείρισης ασφαλείας

- Εισαγωγή στις υπηρεσίες τείχους προστασίας

- Διαχείριση πολιτικών τείχους προστασίας με γνώμονα ταυτότητας

- Διαχείριση πολιτικών Firewall TrustSec

- Διαχείριση τείχους προστασίας AAA Κανόνες

- Διαχείριση κανόνων πρόσβασης τείχους προστασίας

- Διαχείριση κανόνων επιθεώρησης τείχους προστασίας

- Διαχείριση κανόνων φίλτρου Web Firewall

- Διαχείριση κανόνων φίλτρου τείχους προστασίας τείχους προστασίας

- Εργασία με την Scansafe Web Security

- Διαχείριση κανόνων τείχους προστασίας με βάση τη ζώνη

- Διαχείριση ζωνών κυκλοφορίας

- Διαχείριση των κανόνων του τείχους προστασίας Transaparent

- Ρύθμιση μετάφρασης διεύθυνσης δικτύου

- Διαχείριση VPNS: Τα βασικά στοιχεία: τα βασικά στοιχεία

- Διαμόρφωση πολιτικών IKE και IPSEC

- GRE και DM VPNS

- Εύκολο VPN

- Ομαδική κρυπτογραφημένη μεταφορά (get) VPNs

- Διαχείριση απομακρυσμένης πρόσβασης VPNs: Τα βασικά στοιχεία

- Διαχείριση απομακρυσμένων πρόσβασης VPNs σε ASA και PIX 7.0+ συσκευές

- Διαχείριση πολιτικών δυναμικής πρόσβασης για απομακρυσμένη πρόσβαση VPNs (ASA 8.0+ συσκευές)

- Διαχείριση απομακρυσμένων πρόσβασης VPNs σε iOS και PIX 6.3 συσκευές

- Ρύθμιση αντικειμένων πολιτικής για απομακρυσμένη πρόσβαση VPNs

- Χρήση προβολής χάρτη

- Ξεκινώντας με διαμόρφωση IPS

- Διαχείριση της διεπαφής συσκευής IPS

- Ρύθμιση εικονικών αισθητήρων

- Ορισμός υπογραφών IPS

- Ρύθμιση κανόνων δράσης συμβάντων

- Διαχείριση ανίχνευσης ανωμαλίας IPS

- Ρύθμιση της παγκόσμιας συσχέτισης

- Ρύθμιση του ελεγκτή απόκρισης επίθεσης για αποκλεισμό και περιορισμό ρυθμού

- Διαχείριση αισθητήρων IPS

- Ρύθμιση δρομολογητών iOS IPS

- Διαχείριση συσκευών τείχους προστασίας

- Ρύθμιση πολιτικών γεφύρωσης σε συσκευές τείχους προστασίας

- Διαμόρφωση πολιτικών διαχείρισης συσκευών σε συσκευές τείχους προστασίας

- Ρύθμιση ρυθμίσεων πρόσβασης συσκευών σε συσκευές τείχους προστασίας

- Ρύθμιση αποτυχίας

- Ρύθμιση ονόματος κεντρικού υπολογιστή, πόρων, λογαριασμών χρηστών και SLA

- Ρύθμιση ρυθμίσεων πρόσβασης διακομιστή σε συσκευές τείχους προστασίας

- Ρύθμιση ρυθμίσεων πρόσβασης διακομιστή FXOS σε συσκευές σειράς FirePower 2100 Series

- Ρύθμιση πολιτικών καταγραφής σε συσκευές τείχους προστασίας

- Ρύθμιση πολιτικών πολλαπλών διανομών σε συσκευές τείχους προστασίας

- Ρύθμιση πολιτικών δρομολόγησης σε συσκευές τείχους προστασίας

- Ρύθμιση πολιτικών ασφαλείας σε συσκευές τείχους προστασίας

- Ρύθμιση κανόνων πολιτικής υπηρεσίας σε συσκευές τείχους προστασίας

- Διαμόρφωση πλαισίων ασφαλείας σε συσκευές τείχους προστασίας

- Προτιμήσεις χρήστη

- Διαχείριση δρομολογητών

- Διαμόρφωση διεπαφών δρομολογητή

- Διαχείριση συσκευών δρομολογητή

- Ρύθμιση πολιτικών ταυτότητας

- Ρύθμιση πολιτικών καταγραφής

- Ρύθμιση της ποιότητας των υπηρεσιών

- Ρύθμιση πολιτικών δρομολόγησης

- Διαχείριση διακόπτη Cisco Catalyst και δρομολογητές σειράς Cisco 7600

- Συμβάντα προβολής

- Διαχείριση αναφορών

- Παρακολούθηση υγείας και απόδοσης

- Χρήση εξωτερικής παρακολούθησης, αντιμετώπισης προβλημάτων και διαγνωστικών εργαλείων

- Χρήση διαχείρισης εικόνων

Βρείτε αγώνες σε αυτό το βιβλίο

Συνδεθείτε για να αποθηκεύσετε περιεχόμενο

Διαθέσιμες γλώσσες

Επιλογές λήψης

Τίτλος βιβλίου

Οδηγός χρήσης για το Cisco Security Manager 4.22

Εύκολο VPN

- PDF – Πλήρες βιβλίο (44.67 MB) PDF – Αυτό το κεφάλαιο (1.06 MB) Προβολή με Adobe Reader σε διάφορες συσκευές

Αποτελέσματα

Ενημερώθηκε: 10 Νοεμβρίου 2020

Κεφάλαιο: Εύκολο VPN

Περιεχόμενα κεφαλαίων

- Εύκολο VPN

- Κατανόηση εύκολου VPN

- Εύκολο VPN με αντίγραφο ασφαλείας κλήσης

- Εύκολο VPN με υψηλή διαθεσιμότητα

- Εύκολο VPN με δυναμικές διεπαφές εικονικής σήραγγας

- Εύκολοι τρόποι διαμόρφωσης VPN

- Εύκολη επαλήθευση VPN και IKE (Xauth)

- Επισκόπηση της διαμόρφωσης του εύκολου VPN

- Σημαντικές σημειώσεις σχετικά με την εύκολη διαμόρφωση VPN

- Διαμόρφωση αντικειμένων πολιτικής διαπιστευτηρίων

- Διαμόρφωση δυναμικού VTI για εύκολο VPN

Εύκολο VPN

Το Easy VPN είναι μια τοπολογία Hub-and-Spoke VPN που μπορεί να χρησιμοποιηθεί με διάφορους δρομολογητές, PIX και ASA συσκευές. Οι πολιτικές ορίζονται κυρίως στον κόμβο και ωθούνται σε απομακρυσμένες συσκευές VPN, εξασφαλίζοντας ότι οι πελάτες έχουν ενημερωμένες πολιτικές πριν από τη δημιουργία ασφαλούς σύνδεσης.

Αυτό το κεφάλαιο περιέχει τα ακόλουθα θέματα:

Κατανόηση εύκολου VPN

Το Easy VPN απλοποιεί την ανάπτυξη VPN για απομακρυσμένα γραφεία. Με το Easy VPN, οι πολιτικές ασφαλείας που ορίζονται στο άκρο του κεφαλιού ωθούνται σε απομακρυσμένες συσκευές VPN, εξασφαλίζοντας ότι οι πελάτες έχουν ενημερωμένες πολιτικές πριν από τη δημιουργία ασφαλούς σύνδεσης.

Ο διαχειριστής ασφαλείας υποστηρίζει τη διαμόρφωση των εύκολων πολιτικών VPN στις τοπολογίες VPN Hub-and-Spoke VPN. Σε μια τέτοια διαμόρφωση, οι περισσότερες παράμετροι VPN ορίζονται στον εύκολο διακομιστή VPN, ο οποίος λειτουργεί ως συσκευή Hub. Οι κεντρικά διαχειριζόμενες πολιτικές IPSEC προωθούν τις εύκολες συσκευές πελάτη VPN από το διακομιστή, ελαχιστοποιώντας τη διαμόρφωση συσκευών απομακρυσμένης (ακρόασης).

Ο εύκολος διακομιστής VPN μπορεί να είναι ένας δρομολογητής Cisco IOS, ένα τείχος προστασίας PIX ή μια συσκευή σειράς ASA 5500. Ο πελάτης Easy VPN υποστηρίζεται σε τείχη προστασίας PIX 501, 506, 506E που εκτελούν PIX 6.3, δρομολογητές σειράς Cisco 800-3900 και συσκευές ASA 5505 που εκτελούν το λογισμικό ASA Release 7.2 ή αργότερα.

Ξεκινώντας με την έκδοση 4.17, ο Cisco Security Manager παρέχει εύκολη υποστήριξη VPN με BVI. Συνήθως, το Easy VPN καθορίζει τις υψηλότερες και χαμηλότερες διεπαφές επιπέδου ασφαλείας κατά τη διάρκεια της εκκίνησης ASA. Η χαμηλότερη διασύνδεση επιπέδου ασφαλείας χρησιμοποιείται ως εξωτερική διεπαφή στην οποία ο πελάτης VPN ξεκινά τη σήραγγα στο κεφάλι και το υψηλότερο διεπαφή επιπέδου ασφαλείας χρησιμοποιείται ως εσωτερική διασύνδεση.

Στην πλατφόρμα ASA5506, η προεπιλεγμένη διαμόρφωση περιλαμβάνει το BVI με υψηλότερη διεπαφή επιπέδου ασφαλείας 100 με επίπεδο ασφαλείας των διεπαφών μελών της επίσης στο επίπεδο 100, μαζί με μια εξωτερική διεπαφή με το επίπεδο ασφαλείας 0 (μηδέν). Ο πελάτης VPN απορρίπτει δύο ή περισσότερες διεπαφές που έχουν το ίδιο υψηλότερο επίπεδο ασφαλείας. Το Easy VPN καθορίζει ότι υπάρχουν περισσότερες από δύο διεπαφές με το ίδιο υψηλότερο επίπεδο ασφαλείας και επομένως ο πελάτης VPN δεν είναι ενεργοποιημένη.

Προκειμένου να ξεπεραστεί αυτό το ζήτημα, εισήχθη CLI VPNClient Secure Interface για όλες τις συσκευές ASA 5506, 5508 και 5512 [X/H/W] από την ASA 9.9 (2) και μετά. Έτσι, για να υποστηρίξει το CLI στο Cisco Security Manager, ξεκινώντας από την έκδοση 4.17, ένα νέο στοιχείο “Διεπαφή πελάτη VPN” εισάγεται στο Hub & Spoke Topology of Type (Easy VPN).

Σημείωση Ορισμένες από τις πολιτικές που χρησιμοποιούνται σε εύκολες τοπολογίες VPN είναι παρόμοιες με εκείνες που χρησιμοποιούνται σε απομακρυσμένη πρόσβαση VPNs. Σε απομακρυσμένη πρόσβαση VPNs, οι πολιτικές διαμορφώνονται μεταξύ διακομιστών και τηλεχειριστηρίων κινητών υπολογιστών που εκτελούν λογισμικό πελάτη VPN, ενώ στις τοπολογίες VPN Site-to-site, οι πελάτες είναι συσκευές υλικού. Αυτή η ενότητα περιέχει τα ακόλουθα θέματα:

- Εύκολο VPN με αντίγραφο ασφαλείας κλήσης

- Εύκολο VPN με υψηλή διαθεσιμότητα

- Εύκολο VPN με δυναμικές διεπαφές εικονικής σήραγγας

- Εύκολοι τρόποι διαμόρφωσης VPN

- Εύκολη επαλήθευση VPN και IKE (Xauth)

- Επισκόπηση της διαμόρφωσης του εύκολου VPN

- Σημαντικές σημειώσεις σχετικά με την εύκολη διαμόρφωση VPN

Εύκολο VPN με αντίγραφο ασφαλείας κλήσης

Το DIGAL DICKUP για το Easy VPN σας επιτρέπει να διαμορφώσετε μια σύνδεση σήραγγας εφεδρικού κλήσης στη συσκευή απομακρυσμένης πελάτη σας. Η δυνατότητα δημιουργίας αντιγράφων ασφαλείας ενεργοποιείται μόνο όταν η πραγματική κυκλοφορία είναι έτοιμη να σταλεί, εξαλείφοντας την ανάγκη για δαπανηρές συνδέσεις dialup ή ISDN που πρέπει να δημιουργηθούν και να διατηρηθούν ακόμη και όταν δεν υπάρχει κυκλοφορία.

Σημείωση Το Easy VPN Dial Backup μπορεί να διαμορφωθεί μόνο σε απομακρυσμένους πελάτες που είναι δρομολογητές που εκτελούν το iOS Έκδοση 12.3 (14) t ή αργότερα. Σε μια εύκολη διαμόρφωση VPN, όταν μια απομακρυσμένη συσκευή προσπαθεί να συνδεθεί με το διακομιστή και η παρακολούθηση IP δεν είναι πλέον προσβάσιμη, η κύρια σύνδεση είναι καταρτισμένη και μια νέα σύνδεση δημιουργείται μέσω της εύκολης σήραγγας αντιγράφων ασφαλείας VPN στο διακομιστή. Εάν δεν είναι δυνατή η επίτευξη του πρωτεύοντος κόμβου, οι κύριοι διακόπτες διαμόρφωσης στον κόμβο αποτυχίας με την ίδια κύρια διαμόρφωση και όχι στη διαμόρφωση αντιγράφων ασφαλείας.

Υποστηρίζεται μόνο μία διαμόρφωση δημιουργίας αντιγράφων ασφαλείας για κάθε πρωτεύουσα εύκολη διαμόρφωση VPN. Κάθε εσωτερική διεπαφή πρέπει να καθορίζει την κύρια και αντίγραφα ασφαλείας εύκολη διαμόρφωση VPN. Η παρακολούθηση στατικής διαδρομής IP πρέπει να ρυθμιστεί για αντίγραφα ασφαλείας για την εργασία σε μια εύκολη απομακρυσμένη συσκευή VPN. Η διαμόρφωση παρακολούθησης αντικειμένων είναι ανεξάρτητη από την εύκολη διαμόρφωση δημιουργίας αντιγράφων ασφαλείας VPN Remote Dial. Τα στοιχεία παρακολούθησης αντικειμένων καθορίζονται στην ακρόαση’s Επεξεργασία τελικών σημείων παράθυρο διαλόγου.

Για περισσότερες πληροφορίες σχετικά με το backup backup, ανατρέξτε στην ενότητα Διαμόρφωση αντιγράφου ασφαλείας dial.

Εύκολο VPN με υψηλή διαθεσιμότητα

Μπορείτε να διαμορφώσετε την υψηλή διαθεσιμότητα (HA) σε συσκευές σε μια εύκολη τοπολογία VPN. Η υψηλή διαθεσιμότητα παρέχει αυτόματη δημιουργία αντιγράφων ασφαλείας όταν έχει ρυθμιστεί σε δρομολογητές Cisco IOS ή Catalyst 6500/7600 συσκευές που εκτελούν IP μέσω LAN. Μπορείτε να δημιουργήσετε μια ομάδα HA που αποτελείται από δύο ή περισσότερες συσκευές πλήμνης στο εύκολο VPN που χρησιμοποιούν το πρωτόκολλο δρομολόγησης καυτού αναμονή (HSRP) για να παρέχετε διαφανή, αυτόματη αποτυχία συσκευής. Για περισσότερες πληροφορίες, ανατρέξτε στην ενότητα Διαμόρφωση υψηλής διαθεσιμότητας στην τοπολογία VPN σας.

Εύκολο VPN με δυναμικές διεπαφές εικονικής σήραγγας

Η λειτουργία IPSEC Virtual Tunnel (VTI) απλοποιεί τη διαμόρφωση των σηράγγων GRE που πρέπει να προστατεύονται από το IPSEC για συνδέσμους απομακρυσμένης πρόσβασης. Ένα VTI είναι μια διεπαφή που υποστηρίζει τη σήραγγα IPSEC και σας επιτρέπει να εφαρμόσετε εντολές διεπαφής απευθείας στις σήραγγες IPSEC. Η διαμόρφωση μιας διεπαφής εικονικής σήραγγας μειώνει το γενικό επίπεδο καθώς δεν απαιτεί στατική χαρτογράφηση των συνεδριών IPSEC σε μια συγκεκριμένη φυσική διεπαφή όπου εφαρμόζεται ο χάρτης κρυπτογράφησης.

Το IPSEC VTIS υποστηρίζει τόσο την κρυπτογραφημένη κυκλοφορία unicast όσο και πολλαπλών διανομών σε οποιαδήποτε φυσική διεπαφή, όπως στην περίπτωση πολλαπλών διαδρομών. Η κυκλοφορία κρυπτογραφείται ή αποκρυπτογραφείται όταν διαβιβάζεται από ή προς τη διεπαφή σήραγγας και διαχειρίζεται ο πίνακας δρομολόγησης IP. Δυναμική ή στατική δρομολόγηση IP μπορεί να χρησιμοποιηθεί για τη δρομολόγηση της κυκλοφορίας στην εικονική διεπαφή. Η χρήση της δρομολόγησης IP για την προώθηση της κυκλοφορίας στη διεπαφή σήραγγας απλοποιεί τη διαμόρφωση του IPSEC VPN σε σύγκριση με την πιο σύνθετη διαδικασία χρήσης λιστών ελέγχου πρόσβασης (ACLS) με χάρτη κρυπτογράφησης. Δυναμική λειτουργία VTIS όπως κάθε άλλη πραγματική διεπαφή, ώστε να μπορείτε να εφαρμόσετε την ποιότητα της υπηρεσίας (QOS), το τείχος προστασίας και άλλες υπηρεσίες ασφαλείας μόλις η σήραγγα είναι ενεργή.

Το Dynamic VTIS χρησιμοποιεί μια υποδομή εικονικού προτύπου για δυναμική παράσταση και διαχείριση των διεπαφών IPSEC. Σε μια εύκολη τοπολογία VPN, ο διαχειριστής ασφαλείας δημιουργεί σιωπηρά τη διεπαφή εικονικού προτύπου για τη συσκευή. Εάν η συσκευή είναι κόμβος, ο χρήστης πρέπει να παρέχει τη διεύθυνση IP στον κόμβο που θα χρησιμοποιηθεί ως διεπαφή εικονικού προτύπου – αυτό μπορεί να είναι ένα υποδίκτυο (ομάδα διευθύνσεων) ή μια υπάρχουσα loopback ή φυσική διεπαφή. Σε μια ακτίνα, η διεπαφή εικονικού προτύπου δημιουργείται χωρίς διεύθυνση IP.

Στο Security Manager, μπορείτε να διαμορφώσετε το Dynamic VTI στην εύκολη σελίδα πρότασης IPSEC VPN IPSEC. Ανατρέξτε στην ενότητα Διαμόρφωση δυναμικού VTI για εύκολο VPN.

Σημειώσεις

- Το Dynamic VTI μπορεί να ρυθμιστεί μόνο σε μια τοπολογία VPN Hub-and-Spoke Easy σε δρομολογητές που εκτελούν την έκδοση iOS 12.4 (2) t και αργότερα, εκτός από 7600 συσκευές. Δεν υποστηρίζεται σε τείχη προστασίας PIX, συσκευές ASA ή διακόπτες σειράς Catalyst 6000.

- Όχι όλοι οι κόμβοι/ακτίνες δεν απαιτούν δυναμική διαμόρφωση VTI κατά τη διάρκεια της ανακάλυψης ή της παροχής. Μπορείτε να επεκτείνετε την υπάρχουσα εύκολη τοπολογία VPN (συμπεριλαμβανομένων των δρομολογητών που δεν υποστηρίζουν το DVTI) για να προσθέσετε δρομολογητές που υποστηρίζουν το DVTI.

- Το Dynamic VTI υποστηρίζεται μόνο σε διακομιστές, μόνο πελάτες (εάν ο διακομιστής δεν υποστηρίζει το DVTI) ή και τους δύο πελάτες και τους διακομιστές.

- Δεν μπορείτε να διαμορφώσετε την υψηλή διαθεσιμότητα σε πλήμνες/διακομιστές που έχουν ρυθμιστεί με DVTI.

- Μπορείτε επίσης να διαμορφώσετε το Dynamic VTI σε απομακρυσμένη πρόσβαση VPNs. Για περισσότερες πληροφορίες, ανατρέξτε στην ενότητα Διαμόρφωση Dynamic VTI/VRF Aware IPsec σε απομακρυσμένη πρόσβαση VPNs (συσκευές iOS).

Εύκολοι τρόποι διαμόρφωσης VPN

Το Easy VPN μπορεί να ρυθμιστεί σε τρεις τρόπους -πελάτη, επέκταση δικτύου και επέκταση δικτύου Plus.

- Λειτουργία πελάτη – Η προεπιλεγμένη διαμόρφωση που επιτρέπει στις συσκευές στον ιστότοπο πελάτη να αποκτήσουν πρόσβαση σε πόρους στον κεντρικό ιστότοπο, αλλά δεν αποκλείει την πρόσβαση στον κεντρικό ιστότοπο για πόρους στον ιστότοπο πελάτη. Σε λειτουργία πελάτη, μια ενιαία διεύθυνση IP ωθείται στον απομακρυσμένο πελάτη από το διακομιστή όταν δημιουργηθεί η σύνδεση VPN. Αυτή η διεύθυνση είναι συνήθως μια διεύθυνση δρομολόγησης στον ιδιωτικό χώρο διευθύνσεων του δικτύου πελατών. Όλη η κυκλοφορία που διέρχεται από την εύκολη σήραγγα VPN υφίσταται μετάφραση διεύθυνσης θύρας (PAT) σε αυτή τη διεύθυνση IP που προωθεί.

- Λειτουργία επέκτασης δικτύου – Παρέχει χρήστες στον κεντρικό ιστότοπο για πρόσβαση στους πόρους δικτύου στον ιστότοπο πελάτη και επιτρέπει στους υπολογιστές πελάτη και να φιλοξενούν άμεση πρόσβαση στους υπολογιστές και τους κεντρικούς υπολογιστές στον κεντρικό ιστότοπο. Η λειτουργία επέκτασης δικτύου καθορίζει ότι οι κεντρικοί υπολογιστές στο τέλος του πελάτη της σήραγγας VPN θα πρέπει να λαμβάνουν διευθύνσεις IP που είναι πλήρως δρομολόγιες και προσβάσιμες από το δίκτυο προορισμού. Οι συσκευές και στα δύο άκρα της σύνδεσης θα σχηματίσουν ένα λογικό δίκτυο. Το PAT δεν χρησιμοποιείται, οπότε οι οικοδεσπότες στο τέλος του πελάτη έχουν άμεση πρόσβαση στους κεντρικούς υπολογιστές στο δίκτυο προορισμού. Με άλλα λόγια, ο εύκολος διακομιστής VPN (The Hub) δίνει διευθύνσεις στο Easy VPN (The Spoke), ενώ ολόκληρο το LAN πίσω από τον πελάτη δεν θα υποβληθεί σε PAT.

- Λειτουργία επέκτασης δικτύου Plus – Ενίσχυση στη λειτουργία επέκτασης δικτύου, η οποία μπορεί να διαμορφωθεί μόνο σε δρομολογητές iOS. Επιτρέπει μια διεύθυνση IP που λαμβάνεται μέσω της διαμόρφωσης λειτουργίας που πρέπει να αντιστοιχιστεί αυτόματα σε μια διαθέσιμη διεπαφή loopback. Αυτή η διεύθυνση IP μπορεί να χρησιμοποιηθεί για τη σύνδεση με τον δρομολογητή σας για απομακρυσμένη διαχείριση και αντιμετώπιση προβλημάτων (Ping, Telnet και Secure Shell). Εάν επιλέξετε αυτήν την επιλογή, ορισμένοι clienx`ts δεν είναι δρομολογητές iOS, αυτοί οι πελάτες έχουν ρυθμιστεί σε λειτουργία επέκτασης δικτύου.

Μπορείτε να διαμορφώσετε τη λειτουργία στην πολιτική χαρακτηριστικών σύνδεσης πελάτη όπως περιγράφεται στη διαμόρφωση των χαρακτηριστικών σύνδεσης πελάτη για το Easy VPN.

Σχετικά θέματα

- Σημαντικές σημειώσεις σχετικά με την εύκολη διαμόρφωση VPN

- Κατανόηση εύκολου VPN

Εύκολη επαλήθευση VPN και IKE (Xauth)

Κατά τη διαπραγμάτευση των παραμέτρων της σήραγγας για την καθιέρωση σήραγγων IPSEC σε μια εύκολη διαμόρφωση VPN, το IKE Extended Authentication (Xauth) προσθέτει ένα άλλο επίπεδο ελέγχου ταυτότητας που προσδιορίζει τον χρήστη που ζητά τη σύνδεση IPSEC. Εάν ο διακομιστής VPN έχει ρυθμιστεί για το Xauth, ο πελάτης περιμένει μια πρόκληση όνομα χρήστη/κωδικού πρόσβασης μετά την ίδρυση της ένωσης ασφαλείας IKE (SA). Όταν ο τελικός χρήστης ανταποκρίνεται στην πρόκληση, η απάντηση διαβιβάζεται στους συνομηλίκους της IPSEC για ένα επιπλέον επίπεδο ελέγχου ταυτότητας.

Οι πληροφορίες που εισάγονται ελέγχονται έναντι των οντοτήτων ελέγχου ταυτότητας χρησιμοποιώντας πρωτόκολλα ελέγχου ταυτότητας, εξουσιοδότησης και λογιστικής (AAA) όπως ακτίνα και tacacs+. Οι κάρτες συμβόλων μπορούν επίσης να χρησιμοποιηθούν μέσω πληρεξουσίου AAA. Κατά τη διάρκεια του Xauth, ένα χαρακτηριστικό συγκεκριμένο χρήστη μπορεί να ανακτηθεί εάν τα διαπιστευτήρια αυτού του χρήστη επικυρώνται μέσω ακτίνας.

Σημείωση Οι διακομιστές VPN που έχουν ρυθμιστεί ώστε να χειρίζονται απομακρυσμένους πελάτες θα πρέπει πάντα να έχουν ρυθμιστεί ώστε να επιβάλλουν έλεγχο ταυτότητας χρήστη. Ο διαχειριστής ασφαλείας σας επιτρέπει να αποθηκεύσετε το όνομα χρήστη και τον κωδικό πρόσβασης XAUTH στην ίδια τη συσκευή, ώστε να μην χρειάζεται να εισάγετε αυτά τα διαπιστευτήρια με το χέρι κάθε φορά που δημιουργείται η εύκολη σήραγγα VPN. Οι πληροφορίες αποθηκεύονται στη συσκευή’αρχείο διαμόρφωσης S και χρησιμοποιείται κάθε φορά που δημιουργείται η σήραγγα. Αποθήκευση των διαπιστευτηρίων στη συσκευή’Το αρχείο διαμόρφωσης S χρησιμοποιείται τυπικά εάν η συσκευή μοιράζεται μεταξύ πολλών υπολογιστών και θέλετε να διατηρήσετε τη σήραγγα VPN επάνω όλη την ώρα ή εάν θέλετε η συσκευή να φέρει αυτόματα τη σήραγγα όποτε πρόκειται να σταλεί κυκλοφορία.

Αποθήκευση των διαπιστευτηρίων στη συσκευή’Το αρχείο διαμόρφωσης S, ωστόσο, θα μπορούσε να δημιουργήσει έναν κίνδυνο ασφαλείας, επειδή όποιος έχει πρόσβαση στη διαμόρφωση της συσκευής μπορεί να λάβει αυτές τις πληροφορίες. Μια εναλλακτική μέθοδος για τον έλεγχο ταυτότητας Xauth είναι να εισαγάγετε με μη αυτόματο τρόπο το όνομα χρήστη και τον κωδικό πρόσβασης κάθε φορά που ζητείται το Xauth. Μπορείτε να επιλέξετε αν θα χρησιμοποιήσετε ένα παράθυρο προγράμματος περιήγησης ιστού ή την κονσόλα δρομολογητή για να εισαγάγετε τα διαπιστευτήρια. Χρησιμοποιώντας αλληλεπίδραση με βάση το διαδίκτυο, επιστρέφεται μια σελίδα σύνδεσης, στην οποία μπορείτε να εισαγάγετε τα διαπιστευτήρια για να πιστοποιήσετε τη σήραγγα VPN. Μετά την εμφάνιση της σήραγγας VPN, όλοι οι χρήστες πίσω από αυτόν τον απομακρυσμένο ιστότοπο μπορούν να έχουν πρόσβαση στο εταιρικό LAN χωρίς να τους ζητηθεί το όνομα χρήστη και τον κωδικό πρόσβασης. Εναλλακτικά, μπορείτε να επιλέξετε να παρακάμψετε τη σήραγγα VPN και να συνδεθείτε μόνο στο Διαδίκτυο, οπότε δεν απαιτείται κωδικός πρόσβασης.

Εύκολη ενεργοποίηση σήραγγας VPN

Εάν τα διαπιστευτήρια της συσκευής (όνομα χρήστη και κωδικός πρόσβασης XAuth) αποθηκεύονται στην ίδια τη συσκευή, πρέπει να επιλέξετε μια μέθοδο ενεργοποίησης σήραγγας για πελάτες δρομολογητή iOS. Διατίθενται δύο επιλογές:

- Auto -Η εύκολη σήραγγα VPN δημιουργείται αυτόματα όταν η εύκολη διαμόρφωση VPN παραδίδεται στο αρχείο διαμόρφωσης της συσκευής. Εάν η σήραγγα είναι έξω ή αποτύχει, η σήραγγα επανασυνδέεται αυτόματα και επαναλαμβάνεται επ ‘αόριστον. Αυτή είναι η προεπιλεγμένη επιλογή.

- Η κυκλοφορία ενεργοποίησε την ενεργοποίηση – η εύκολη σήραγγα VPN δημιουργείται κάθε φορά που ανιχνεύεται εξερχόμενη τοπική (LAN Side) κυκλοφορία. Η ενεργοποίηση ενεργοποίησης της κυκλοφορίας συνιστάται για χρήση με την εύκολη διαμόρφωση δημιουργίας αντιγράφων ασφαλείας VPN, έτσι ώστε το αντίγραφο ασφαλείας να ενεργοποιείται μόνο όταν υπάρχει κυκλοφορία για να στείλετε τη σήραγγα. Όταν χρησιμοποιείτε αυτήν την επιλογή, πρέπει να καθορίσετε τη λίστα ελέγχου πρόσβασης (ACL) που ορίζει το “ενδιαφέρων” ΚΙΝΗΣΗ στους ΔΡΟΜΟΥΣ.

Μπορείτε να διαμορφώσετε τη λειτουργία ενεργοποίησης Xauth και Tunnel στην πολιτική χαρακτηριστικών σύνδεσης πελάτη όπως περιγράφεται στη διαμόρφωση των χαρακτηριστικών σύνδεσης πελάτη για το Easy VPN.

Σχετικά θέματα

- Σημαντικές σημειώσεις σχετικά με την εύκολη διαμόρφωση VPN

- Κατανόηση εύκολου VPN

- Διαμόρφωση αντικειμένων πολιτικής διαπιστευτηρίων

Επισκόπηση της διαμόρφωσης του εύκολου VPN

Όταν ένας απομακρυσμένος πελάτης ξεκινά μια σύνδεση με έναν διακομιστή VPN, ο έλεγχος ταυτότητας συσκευών μεταξύ των συνομηλίκων εμφανίζεται χρησιμοποιώντας το IKE, ακολουθούμενη από έλεγχο ταυτότητας χρήστη χρησιμοποιώντας τη δημιουργία Extended Authentication IKE (XAUTH), PUSH POSS (σε πελάτη, επέκταση δικτύου ή λειτουργία Extension Plus) και δημιουργία Security Security (SA) (SA).

Τα παρακάτω παρέχουν μια επισκόπηση αυτής της διαδικασίας:

- Ο πελάτης ξεκινά τη φάση 1 του IKE μέσω επιθετικής λειτουργίας, εάν πρόκειται να χρησιμοποιηθεί ένα κλειδί preshared για έλεγχο ταυτότητας ή κύρια λειτουργία εάν χρησιμοποιούνται ψηφιακά πιστοποιητικά. Εάν ο πελάτης προσδιορίσει τον εαυτό του με ένα preshared κλειδί, το συνοδευτικό όνομα της ομάδας χρηστών (που ορίζεται κατά τη διάρκεια της διαμόρφωσης) χρησιμοποιείται για τον προσδιορισμό του προφίλ ομάδας που σχετίζεται με αυτόν τον πελάτη. Εάν χρησιμοποιούνται ψηφιακά πιστοποιητικά, το πεδίο οργανωτικής μονάδας (OU) ενός διακεκριμένου ονόματος (DN) χρησιμοποιείται για τον προσδιορισμό του ονόματος της ομάδας χρηστών. Ανατρέξτε στο παράθυρο διαλόγου εγγραφής PKI – Εγγραφή -Ενεργοποιήστε την καρτέλα Όνομα θέματος.

- Ο πελάτης επιχειρεί να δημιουργήσει ένα IKE SA μεταξύ της δημόσιας διεύθυνσης IP και της δημόσιας διεύθυνσης IP του διακομιστή VPN. Για να μειωθεί η ποσότητα χειροκίνητης διαμόρφωσης στον πελάτη, προτείνεται κάθε συνδυασμός κρυπτογράφησης και αλγορίθμων κατακερματισμού, εκτός από μεθόδους ελέγχου ταυτότητας και μεγέθη ομάδων D-H,.

- Ανάλογα με τη διαμόρφωση της πολιτικής IKE, ο διακομιστής VPN καθορίζει ποια πρόταση είναι αποδεκτή να συνεχίσει τη διαπραγμάτευση της φάσης 1.

- Μετά την επιτυχή δημιουργία του IKE SA και εάν ο διακομιστής VPN έχει ρυθμιστεί για το Xauth, ο πελάτης περιμένει για ένα “όνομα χρήστη κωδικός” πρόκληση και στη συνέχεια απαντά στην πρόκληση του ομότιμου. Οι πληροφορίες που εισάγονται ελέγχονται έναντι των οντοτήτων ελέγχου ταυτότητας χρησιμοποιώντας πρωτόκολλα ελέγχου ταυτότητας, εξουσιοδότησης και λογιστικής (AAA) όπως ακτίνα και tacacs+. Οι κάρτες συμβόλων μπορούν επίσης να χρησιμοποιηθούν μέσω πληρεξουσίου AAA. Κατά τη διάρκεια του Xauth, ένα χαρακτηριστικό συγκεκριμένο χρήστη μπορεί να ανακτηθεί εάν τα διαπιστευτήρια αυτού του χρήστη επικυρώνται μέσω ακτίνας.

- Εάν ο διακομιστής υποδεικνύει ότι ο έλεγχος ταυτότητας ήταν επιτυχής, ο πελάτης ζητά περαιτέρω παραμέτρους διαμόρφωσης από τον ομότιμο. Οι υπόλοιπες παραμέτρους του συστήματος (για παράδειγμα, η διεύθυνση IP, το DNS και τα χαρακτηριστικά διαχωρισμού της σήραγγας) πιέζονται στον πελάτη χρησιμοποιώντας τη διαμόρφωση του πελάτη ή της επέκτασης δικτύου.

- Αφού ο πελάτης έχει εκχωρηθεί μια εσωτερική διεύθυνση IP μέσω διαμόρφωσης λειτουργίας, η αντίστροφη έγχυση διαδρομής (RRI), εάν έχει ρυθμιστεί, εξασφαλίζει ότι δημιουργείται μια στατική διαδρομή στη συσκευή για κάθε εσωτερική διεύθυνση IP πελάτη.

- Η λειτουργία Ike γρήγορη λειτουργία ξεκινά για να διαπραγματευτεί και να δημιουργήσει το IPSEC SAS.

Η σύνδεση είναι πλήρης.

Σημαντικές σημειώσεις σχετικά με την εύκολη διαμόρφωση VPN

Πριν διαμορφώσετε μια εύκολη πολιτική VPN στην τοπολογία σας, πρέπει να γνωρίζετε τα εξής:

- Σε μια εύκολη διαμόρφωση τοπολογίας VPN, η ανάπτυξη αποτυγχάνει εάν ένας δρομολογητής σειράς 72xx χρησιμοποιείται ως απομακρυσμένη συσκευή πελάτη. Ο πελάτης Easy VPN υποστηρίζεται σε τείχη προστασίας PIX 501, 506, 506E που εκτελούν PIX 6.3, δρομολογητές σειράς Cisco 800-3900 και συσκευές ASA 5505 που εκτελούν το λογισμικό ASA Release 7.2 ή αργότερα.

- Εάν προσπαθήσετε να διαμορφώσετε μια πολιτική δημόσιας υποδομής (PKI) σε PIX 6.3 απομακρυσμένος πελάτης σε εύκολη διαμόρφωση τοπολογίας VPN, αποτυχία ανάπτυξης. Για επιτυχή ανάπτυξη σε αυτήν τη συσκευή, πρέπει πρώτα να εκδώσετε το πιστοποιητικό PKI στον διακομιστή CA και, στη συνέχεια, προσπαθήστε ξανά να αναπτύξετε τη συσκευή. Για περισσότερες πληροφορίες σχετικά με τις πολιτικές PKI, ανατρέξτε στην ενότητα Κατανόηση πολιτικών για την υποδομή δημόσιου κλειδιού.

- Σε ορισμένες περιπτώσεις, η ανάπτυξη αποτυγχάνει σε μια συσκευή που χρησιμεύει ως εύκολος πελάτης VPN εάν ο χάρτης κρυπτογράφησης έχει ρυθμιστεί στην εσωτερική διεπαφή NAT (ή PAT) αντί της εξωτερικής διεπαφής. Σε ορισμένες πλατφόρμες, οι εσωτερικές και εξωτερικές διεπαφές είναι σταθερές. Για παράδειγμα, σε έναν δρομολογητή σειράς Cisco 1700, η διεπαφή VPN πρέπει να είναι η συσκευή’S fastethernet0 διασύνδεση. Σε ένα δρομολογητή σειράς Cisco 800, η διασύνδεση VPN θα μπορούσε να είναι είτε η συσκευή’S Ethernet0 ή Dialer1 Interface, ανάλογα με τη διαμόρφωση. Σε έναν δρομολογητή πρόσβασης καλωδίου Cisco UBR905/UBR925, η διασύνδεση VPN πρέπει να είναι η διεπαφή Ethernet0.

Ρύθμιση χαρακτηριστικών σύνδεσης πελάτη για εύκολο VPN

Χρησιμοποιήστε τη σελίδα χαρακτηριστικών σύνδεσης πελάτη για να καθορίσετε τον τρόπο με τον οποίο η κυκλοφορία θα δρομολογηθεί στην εύκολη τοπολογία VPN και πώς θα δημιουργηθεί η σήραγγα VPN. Τα χαρακτηριστικά που ορίζονται σε αυτήν την πολιτική έχουν ρυθμιστεί στους απομακρυσμένους πελάτες. Πριν διαμορφώσετε αυτήν την πολιτική, διαβάστε τα ακόλουθα θέματα:

- Εύκολοι τρόποι διαμόρφωσης VPN

- Εύκολη επαλήθευση VPN και IKE (Xauth)

Διαδρομή πλοήγησης

- (Παράθυρο VPN Manager Site-to-Site) Επιλέξτε μια εύκολη τοπολογία VPN στον επιλογέα VPNS και, στη συνέχεια, επιλέξτε Χαρακτηριστικά σύνδεσης πελάτη στον επιλογέα πολιτικών.

- (Προβολή πολιτικής) Επιλέξτε Χαρακτηριστικά σύνδεσης site-to-site> client και δημιουργήστε μια νέα πολιτική ή επεξεργαστείτε μια υπάρχουσα πολιτική.

Σχετικά θέματα

- Κατανόηση εύκολου VPN

- Δημιουργία αντικειμένων λίστας ελέγχου πρόσβασης

- Σημαντικές σημειώσεις σχετικά με την εύκολη διαμόρφωση VPN

Αναφορά πεδίου

Η λειτουργία διαμόρφωσης για τις απομακρυσμένες συσκευές:

- Πελάτης – Καθορίζει ότι όλη η κυκλοφορία από τον απομακρυσμένο πελάτη’Το S Inside Network θα υποβληθεί σε μετάφραση διεύθυνσης θύρας (PAT) σε μία μόνο διεύθυνση IP που ανατέθηκε για τη συσκευή από τον διακομιστή End Head κατά τη διάρκεια της σύνδεσης.

- Extension Network – Καθορίζει ότι οι υπολογιστές και άλλοι κεντρικοί υπολογιστές στο τέλος του πελάτη της σήραγγας VPN θα πρέπει να λαμβάνουν διευθύνσεις IP που είναι πλήρως ROUTABLE και προσβάσιμες από το δίκτυο προορισμού. Το PAT δεν χρησιμοποιείται, επιτρέποντας στους υπολογιστές και τους κεντρικούς υπολογιστές πελάτη να έχουν άμεση πρόσβαση στους υπολογιστές και τους κεντρικούς υπολογιστές στο δίκτυο προορισμού.

- Extension Network Plus – μια βελτίωση στη λειτουργία επέκτασης δικτύου, που επιτρέπει σε μια διεύθυνση IP που λαμβάνεται μέσω διαμόρφωσης λειτουργίας που πρέπει να αντιστοιχιστεί αυτόματα σε μια διαθέσιμη διεπαφή loopback. Το IPSEC SAS για αυτήν τη διεύθυνση IP δημιουργείται αυτόματα από τον Easy VPN Client. Η διεύθυνση IP χρησιμοποιείται συνήθως για την αντιμετώπιση προβλημάτων (χρησιμοποιώντας ping, telnet και secure shell).

Εάν επιλέξετε το Plus Extension Network, αυτή η λειτουργία έχει ρυθμιστεί μόνο σε δρομολογητές iOS. Οι πελάτες που είναι συσκευές PIX ή ASA έχουν ρυθμιστεί σε λειτουργία επέκτασης δικτύου.

Πηγή διαπιστευτηρίων Xauth

Επιλέξτε τον τρόπο με τον οποίο θέλετε να εισαγάγετε τα διαπιστευτήρια XAUTH για έλεγχο ταυτότητας χρήστη όταν δημιουργείτε μια σύνδεση VPN με το διακομιστή:

- Τα αποθηκευμένα διαπιστευτήρια της συσκευής (προεπιλογή) – Το όνομα χρήστη και ο κωδικός πρόσβασης αποθηκεύονται στην ίδια τη συσκευή στη συσκευή’Το αρχείο διαμόρφωσης S που θα χρησιμοποιείται κάθε φορά που δημιουργείται η σήραγγα.

- Τα διαδραστικά εισαγόμενα διαπιστευτήρια – σας επιτρέπουν να εισάγετε με μη αυτόματο τρόπο το όνομα χρήστη και τον κωδικό πρόσβασης κάθε φορά που ζητείται το xauth, σε ένα παράθυρο προγράμματος περιήγησης ιστού ή από την κονσόλα δρομολογητή.

Διατίθεται μόνο εάν επιλέξατε τα αποθηκευμένα διαπιστευτήρια της συσκευής ως πηγή διαπιστευτηρίων Xauth.

Το αντικείμενο πολιτικής διαπιστευτηρίων που καθορίζει τα προεπιλεγμένα διαπιστευτήρια Xauth. Εισαγάγετε το όνομα του αντικειμένου ή κάντε κλικ στην επιλογή Επιλέξτε για να το επιλέξετε από μια λίστα ή για να δημιουργήσετε ένα νέο αντικείμενο. Για περισσότερες πληροφορίες, ανατρέξτε στην ενότητα Διαμόρφωση αντικειμένων πολιτικής διαπιστευτηρίων.

Ενεργοποίηση σήραγγας (iOS)

Διατίθεται μόνο εάν επιλέξατε την επιλογή Credentials αποθηκευμένα στη συσκευή για την πηγή κωδικού πρόσβασης Xauth.

Για πελάτες δρομολογητή iOS, επιλέξτε μια μέθοδο ενεργοποίησης σήραγγας:

- Auto (προεπιλογή) – Η εύκολη σήραγγα VPN δημιουργείται αυτόματα όταν η εύκολη διαμόρφωση VPN παραδίδεται στο αρχείο διαμόρφωσης της συσκευής. Εάν η σήραγγα είναι έξω ή αποτύχει, η σήραγγα επανασυνδέεται αυτόματα και επαναλαμβάνεται επ ‘αόριστον.

- Η κυκλοφορία ενεργοποίησε την ενεργοποίηση – η εύκολη σήραγγα VPN δημιουργείται κάθε φορά που εντοπίζεται η εξερχόμενη τοπική (LAN Side) κυκλοφορία. Εάν επιλέξετε ενεργοποίηση ενεργοποίησης της κυκλοφορίας, εισαγάγετε επίσης το όνομα του αντικειμένου πολιτικής της λίστας ελέγχου πρόσβασης (ACL) που καθορίζει την κυκλοφορία που πρέπει να ενεργοποιήσει τη σήραγγα. Κάντε κλικ στην επιλογή Επιλογή για να επιλέξετε το αντικείμενο ή για να δημιουργήσετε ένα νέο αντικείμενο.

Η ενεργοποίηση ενεργοποίησης της κυκλοφορίας συνιστάται για χρήση όταν ρυθμίζεται το εύκολο αντίγραφο ασφαλείας VPN, έτσι ώστε να ενεργοποιείται το αντίγραφο ασφαλείας μόνο όταν υπάρχει κυκλοφορία για να στείλετε τη σήραγγα.

Μέθοδος ελέγχου ταυτότητας χρήστη (iOS)

Διατίθεται μόνο εάν επιλέξατε την επιλογή Διαδραστικών Εισαγωγών για την πηγή των διαπιστευτηρίων Xauth. Η επιλογή ισχύει μόνο για απομακρυσμένους δρομολογητές iOS.

Επιλέξτε έναν από αυτούς τους τρόπους για να εισαγάγετε το όνομα χρήστη και τον κωδικό πρόσβασης XAUTH διαδραστικά κάθε φορά που ζητείται ο έλεγχος ταυτότητας Xauth:

- Browser Web (προεπιλογή) – σε μεγάλο βαθμό σε ένα παράθυρο προγράμματος περιήγησης ιστού.

- Κονσόλα δρομολογητή – σε μεγάλο βαθμό από τον δρομολογητή’γραμμή εντολών.

Διαμόρφωση αντικειμένων πολιτικής διαπιστευτηρίων

Χρησιμοποιήστε το παράθυρο διαλόγου διαπιστευτηρίων για να δημιουργήσετε, να αντιγράψετε και να επεξεργαστείτε αντικείμενα πιστοποίησης.

Τα αντικείμενα πιστοποίησης χρησιμοποιούνται σε εύκολη διαμόρφωση VPN κατά τη διάρκεια της επεκτάσεως του IKE Extended Authentication (Xauth) κατά την πιστοποίηση της πρόσβασης των χρηστών στις υπηρεσίες δικτύου και δικτύου. Κατά τη διαπραγμάτευση των παραμέτρων σήραγγας για τη δημιουργία σήραγγων IPSEC σε μια εύκολη διαμόρφωση VPN, το Xauth προσδιορίζει τον χρήστη που ζητά τη σύνδεση IPSEC. Εάν ο διακομιστής VPN έχει ρυθμιστεί για το Xauth, ο πελάτης περιμένει για ένα “όνομα χρήστη κωδικός” Πρόκληση μετά την ίδρυση της Ike SA. Όταν ο τελικός χρήστης ανταποκρίνεται στην πρόκληση, η απάντηση διαβιβάζεται στους συνομηλίκους της IPSEC για ένα επιπλέον επίπεδο ελέγχου ταυτότητας. Μπορείτε να αποθηκεύσετε τα διαπιστευτήρια Xauth (όνομα χρήστη και κωδικό πρόσβασης) στην ίδια τη συσκευή, ώστε να μην χρειάζεται να τα εισάγετε χειροκίνητα κάθε φορά που δημιουργείται η εύκολη σήραγγα VPN.

Διαδρομή πλοήγησης

Επιλέξτε Διαχείριση> αντικείμενα πολιτικής και, στη συνέχεια, επιλέξτε διαπιστευτήρια από τον επιλογέα τύπου αντικειμένου. Κάντε δεξί κλικ στο χώρο εργασίας και επιλέξτε νέο αντικείμενο ή κάντε δεξί κλικ σε μια σειρά και επιλέξτε Επεξεργασία αντικειμένου .

Σχετικά θέματα

- Εύκολη επαλήθευση VPN και IKE (Xauth)

- Ρύθμιση χαρακτηριστικών σύνδεσης πελάτη για εύκολο VPN

- Διαχειριστής αντικειμένων πολιτικής

Αναφορά πεδίου

Το όνομα του αντικειμένου, το οποίο μπορεί να είναι έως και 128 χαρακτήρες. Τα ονόματα αντικειμένων δεν είναι ευαίσθητα σε περιπτώσεις. Για περισσότερες πληροφορίες, ανατρέξτε στην ενότητα Δημιουργία αντικειμένων πολιτικής.

Μια προαιρετική περιγραφή του αντικειμένου (έως και 1024 χαρακτήρες).

Το όνομα που θα χρησιμοποιηθεί για τον εντοπισμό του χρήστη κατά τη διάρκεια της ταυτότητας Xauth.

Ο κωδικός πρόσβασης για τον χρήστη, που εισάγεται και στα δύο πεδία. Ο κωδικός πρόσβασης πρέπει να είναι αλφαριθμητικός και μέγιστο 128 χαρακτήρες. Δεν επιτρέπονται χώροι.

Η κατηγορία που αντιστοιχεί στο αντικείμενο. Οι κατηγορίες σας βοηθούν να οργανώσετε και να εντοπίσετε κανόνες και αντικείμενα. Δείτε τη χρήση αντικειμένων κατηγορίας.

Επιτρέψτε την παράκαμψη αξίας ανά συσκευή

Αν θα επιτρέπεται η αλλαγή του ορισμού του αντικειμένου σε επίπεδο συσκευής. Για περισσότερες πληροφορίες, ανατρέξτε στην ενότητα Επιτρέποντας την αντικατάσταση ενός αντικειμένου πολιτικής και κατανόησης αντικειμένων πολιτικής για μεμονωμένες συσκευές.

Εάν επιτρέπετε να υπερισχύει η συσκευή, μπορείτε να κάνετε κλικ στο κουμπί Επεξεργασία για να δημιουργήσετε, να επεξεργαστείτε και να δείτε τις παρακάμψεις. Το πεδίο παρακάμπτεται υποδεικνύει τον αριθμό των συσκευών που έχουν υπερισχύουν για αυτό το αντικείμενο.

Ρύθμιση μιας πρότασης IPSEC για το Easy VPN

Χρησιμοποιήστε την εύκολη σελίδα πρότασης VPN IPSEC για να διαμορφώσετε την πρόταση IPSEC που χρησιμοποιήθηκε κατά τη διάρκεια των διαπραγματεύσεων IKE Phase 2 για εύκολες τοπολογίες VPN. Η πρόταση IPSEC έχει ρυθμιστεί στην καρτέλα πρότασης IPSEC. Οι επιλογές περιγράφονται παρακάτω.

Σε εύκολες τοπολογίες VPN, μπορείτε επίσης να διαμορφώσετε μια δυναμική εικονική διεπαφή στην καρτέλα Dynamic VTI. Για μια εξήγηση της διαμόρφωσης DVTI, το Dynamic VTI για το Easy VPN .

Σημείωση Αυτό το θέμα περιγράφει τη σελίδα πρότασης IPSEC όταν η τεχνολογία VPN site-to-site είναι εύκολη VPN. Για μια περιγραφή της σελίδας πρότασης IPSEC όταν η τεχνολογία VPN του site-to-site είναι κάτι άλλο, ανατρέξτε στην ενότητα Διαμόρφωση προτάσεων IPSEC σε VPN site-to-site . Διαδρομή πλοήγησης

- (Παράθυρο VPN Manager site-to-site) Επιλέξτε μια εύκολη τοπολογία VPN στον επιλογέα VPNS και, στη συνέχεια, επιλέξτε Εύκολη πρόταση VPN IPSEC στον επιλογέα πολιτικών. Κάντε κλικ στην καρτέλα Πρόταση IPSEC.

- (Προβολή πολιτικής) Επιλέξτε το site-to-site VPN> Easy VPN IPSEC Proposal από τον επιλογέα τύπων πολιτικής. Επιλέξτε μια υπάρχουσα κοινή πολιτική ή δημιουργήστε ένα νέο. Κάντε κλικ στην καρτέλα Πρόταση IPSEC.

Σχετικά θέματα

- Κατανόηση εύκολου VPN

- Ρύθμιση μιας πρότασης IPSEC για το Easy VPN

- Κατανόηση αντικειμένων ομάδας διακομιστών και διακομιστών AAA

- Κατανόηση προτάσεων iPsec

Αναφορά πεδίου

Σετ μετασχηματισμού IKEV1

Τα σετ μετασχηματισμού που θα χρησιμοποιηθούν για την πολιτική σας για σήραγγες. Τα σύνολα μετασχηματισμού καθορίζουν ποιοι αλγόριθμοι ελέγχου ταυτότητας και κρυπτογράφησης θα χρησιμοποιηθούν για την εξασφάλιση της κυκλοφορίας στη σήραγγα. Μπορείτε να επιλέξετε έως και 11 μετασχηματισμένα σύνολα. Για περισσότερες πληροφορίες, ανατρέξτε στην ενότητα Κατανόηση μετασχηματισμού.

Τα σετ μετασχηματισμού μπορούν να χρησιμοποιούν μόνο λειτουργία σήραγγας IPSEC.

Εάν περισσότερα από ένα από τα επιλεγμένα σετ μετασχηματισμού σας υποστηρίζονται από τους δύο συνομηλίκους, το σετ μετασχηματισμού που παρέχει την υψηλότερη ασφάλεια θα χρησιμοποιηθεί.

Κάντε κλικ στην επιλογή Επιλογή για να επιλέξετε τα αντικείμενα πολιτικής μετασχηματισμού IPSEC μετασχηματισμό που θα χρησιμοποιήσετε στην τοπολογία. Εάν το απαιτούμενο αντικείμενο δεν έχει ακόμη οριστεί, μπορείτε να κάνετε κλικ στο κουμπί Δημιουργία (+) κάτω από τη λίστα διαθέσιμων αντικειμένων στο παράθυρο διαλόγου Επιλογή για να δημιουργήσετε ένα νέο. Για περισσότερες πληροφορίες, ανατρέξτε στη διαμόρφωση των αντικειμένων πολιτικής IPSEC IKEV1 ή IKEV2 μετασχηματισμού.

Υποστηριζόμενη σε συσκευές σειράς ASA 5500, PIX 7.0+ συσκευές και δρομολογητές Cisco IOS εκτός από 7600 συσκευές.

Η αντίστροφη έγχυση διαδρομής (RRI) επιτρέπει την αυτόματη εισαγωγή στατικών διαδρομών στη διαδικασία δρομολόγησης για τα δίκτυα και τους οικοδεσπότες που προστατεύονται από ένα τελικό σημείο απομακρυσμένης σήραγγας. Για περισσότερες πληροφορίες, ανατρέξτε στην ενότητα Κατανόηση της αντίστροφης ένεσης διαδρομής.

Επιλέξτε μία από τις ακόλουθες επιλογές για να διαμορφώσετε το RRI στον χάρτη κρυπτογράφησης:

- Κανένα – Διαθέτει τη διαμόρφωση του RRI στον χάρτη κρυπτογράφησης.

- Πρότυπο – (Asa, Pix 7.0+, συσκευές iOS) δημιουργεί διαδρομές με βάση τις πληροφορίες προορισμού που ορίζονται στη λίστα ελέγχου πρόσβασης Map Access Crypto Map (ACL). Αυτή είναι η προεπιλεγμένη επιλογή.

- Το Remote Peer – (μόνο συσκευές iOS) δημιουργεί δύο διαδρομές, μία για το απομακρυσμένο τελικό σημείο και ένα για αναδρομή διαδρομής στο απομακρυσμένο τελικό σημείο μέσω της διεπαφής στην οποία εφαρμόζεται ο χάρτης κρυπτογράφησης.

- Το Remote Peer IP – (μόνο συσκευές iOS) καθορίζει μια διεύθυνση ως το ρητό επόμενο hop στην απομακρυσμένη συσκευή VPN. Εισαγάγετε τη διεύθυνση IP ή ένα αντικείμενο δικτύου/κεντρικού υπολογιστή που καθορίζει τη διεύθυνση ή κάντε κλικ στην επιλογή Επιλογή για να επιλέξετε το αντικείμενο δικτύου/κεντρικού υπολογιστή από μια λίστα ή για να δημιουργήσετε ένα νέο αντικείμενο.

Ενεργοποίηση μεταφραστικής διεύθυνσης δικτύου

Υποστηρίζεται στο PIX 7.Συσκευές σειράς 0+ και ASA 5500.

Αν θα επιτρέψετε τη μετάφραση διεύθυνσης δικτύου (NAT).

Χρησιμοποιήστε το NAT Traversal όταν υπάρχει μια συσκευή μεταξύ ενός κόμβου που συνδέεται με VPN και μίλησης, και αυτό εκτελεί μετάφραση διεύθυνσης δικτύου (NAT) στην κυκλοφορία IPSEC. Για πληροφορίες σχετικά με το Nat Traversal, ανατρέξτε στην ενότητα Κατανόηση του NAT σε VPNs.

Η μέθοδος εξουσιοδότησης πολιτικής ομάδας/AAA

Υποστηρίζεται μόνο σε δρομολογητές Cisco iOS.

Η λίστα μεθόδων εξουσιοδότησης AAA που θα χρησιμοποιηθεί για τον καθορισμό της σειράς με την οποία αναζητούνται οι πολιτικές ομάδας. Οι πολιτικές ομάδας μπορούν να ρυθμιστούν τόσο στον τοπικό διακομιστή είτε σε έναν εξωτερικό διακομιστή AAA. Οι απομακρυσμένοι χρήστες είναι ομαδοποιημένοι, έτσι ώστε όταν ο απομακρυσμένος πελάτης δημιουργεί μια επιτυχημένη σύνδεση με τον διακομιστή VPN, οι πολιτικές ομάδας για τη συγκεκριμένη ομάδα χρηστών ωθούν σε όλους τους πελάτες που ανήκουν στην ομάδα χρηστών.

Κάντε κλικ στην επιλογή Επιλογή για να ανοίξετε ένα παράθυρο διαλόγου που παραθέτει όλους τους διαθέσιμους διακομιστές ομάδας AAA και στο οποίο μπορείτε να δημιουργήσετε αντικείμενα διακομιστή ομάδας AAA. Επιλέξτε όλα όσα ισχύουν και χρησιμοποιήστε τα κουμπιά βέλους πάνω και κάτω για να τα τοποθετήσετε σε σειρά προτεραιότητας.

Ο έλεγχος ταυτότητας χρήστη (xauth)/μέθοδος ελέγχου ταυτότητας AAA

Υποστηρίζεται σε δρομολογητές Cisco IOS και PIX 6.3 μόνο τείχη προστασίας.

Η μέθοδος ελέγχου ταυτότητας AAA ή XAUTH χρήστη που χρησιμοποιείται για τον καθορισμό της σειράς με την οποία αναζητούνται λογαριασμοί χρηστών.

Το Xauth επιτρέπει σε όλες τις μεθόδους ελέγχου ταυτότητας AAA να εκτελούν έλεγχο ταυτότητας χρήστη σε ξεχωριστή φάση μετά την ανταλλαγή φάσης 1 ελέγχου ελέγχου ταυτότητας IKE. Η λίστα διαμόρφωσης AAA πρέπει να ταιριάζει με τη λίστα διαμόρφωσης Xauth για τον έλεγχο ταυτότητας χρήστη.