Χρησιμοποιεί το VPN ipsec?

Τι είναι το iPsec

Το AH χρησιμοποιείται για τον έλεγχο ταυτότητας της πηγής δεδομένων και τον έλεγχο της ακεραιότητας των πακέτων IP. Δηλαδή, AH εξασφαλίζει ότι η πηγή των πακέτων IP είναι εμπιστευμένη και τα δεδομένα δεν παραβιάζονται. Ωστόσο, δεν παρέχει τη λειτουργία κρυπτογράφησης. Μια κεφαλίδα AH προσαρτάται στην τυπική κεφαλίδα IP σε κάθε πακέτο δεδομένων. Ο AH ελέγχει την ακεραιότητα ολόκληρου του πακέτου IP.

IPSEC VPNS: Τι είναι και πώς να τα ρυθμίσετε

Εάν έπρεπε ποτέ να εργαστείτε εξ αποστάσεως, ίσως έχετε χρησιμοποιήσει ένα VPN για να συνδεθείτε με ασφάλεια στους πόρους στο ιδιωτικό δίκτυο της εταιρείας σας. Ορισμένα VPN χρησιμοποιούν το πρωτόκολλο IPSEC για να δημιουργήσουν ασφαλείς συνδέσεις. Αλλά τι ακριβώς είναι ένα VPN και τι είναι ένα iPsec VPN?

Σε ένα επιχειρηματικό πλαίσιο, ένα VPN δημιουργεί μια προστατευμένη σύνδεση με ένα ασφαλές περιβάλλον δικτύου που διαφορετικά θα ήταν απρόσιτο από έναν εξωτερικό χρήστη. Είναι σημαντικό ότι τα VPN επιτρέπουν στους χρήστες να δημιουργούν αυτές τις συνδέσεις σε ένα δημόσιο δίκτυο, όπως το Διαδίκτυο, με τρόπο που προστατεύει την ασφάλεια και την ιδιωτική ζωή αυτών των συνδέσεων.

Φανταστείτε ότι συναντάτε έναν πελάτη σε ένα καφενείο και πρέπει να έχετε πρόσβαση σε ευαίσθητα δεδομένα που φιλοξενούνται στους ιδιωτικούς διακομιστές της εταιρείας σας. Η πρόσβαση σε ιδιωτικούς διακομιστές από ανασφαλή δημόσια δίκτυα, όπως ένα καφενείο Starbucks Wi-Fi, μπορεί να θέσει σε κίνδυνο την εταιρεία σας σε κίνδυνο.

Τα VPN επιτρέπουν στους χρήστες να έχουν πρόσβαση σε ένα ιδιωτικό δίκτυο και να μοιράζονται ευαίσθητα δεδομένα εξ αποστάσεως μέσω δημόσιων δικτύων όπως το Διαδίκτυο. Ένα ασφαλές VPN ωφελεί τόσο τις μικρές όσο και τις μεγάλες εταιρείες προστατεύοντας τα εμπιστευτικά δεδομένα τους.

Ακολουθούν μερικά από τα οφέλη από τη χρήση ενός VPN:

– Ένα VPN προστατεύει τα δεδομένα σας από το snooping σε αναξιόπιστα hotspots Wi-Fi.

– Ένα VPN μπορεί να κρύψει ιδιωτικές πληροφορίες, ώστε οι κακοί ηθοποιοί να μην κλέβουν τις πληροφορίες σας και να προσπαθήσουν να σας μιμηθούν.

– Ένα VPN μπορεί επίσης να εμποδίσει ορισμένους ιστότοπους και υπηρεσίες από ορισμένες χώρες με κυρώσεις.

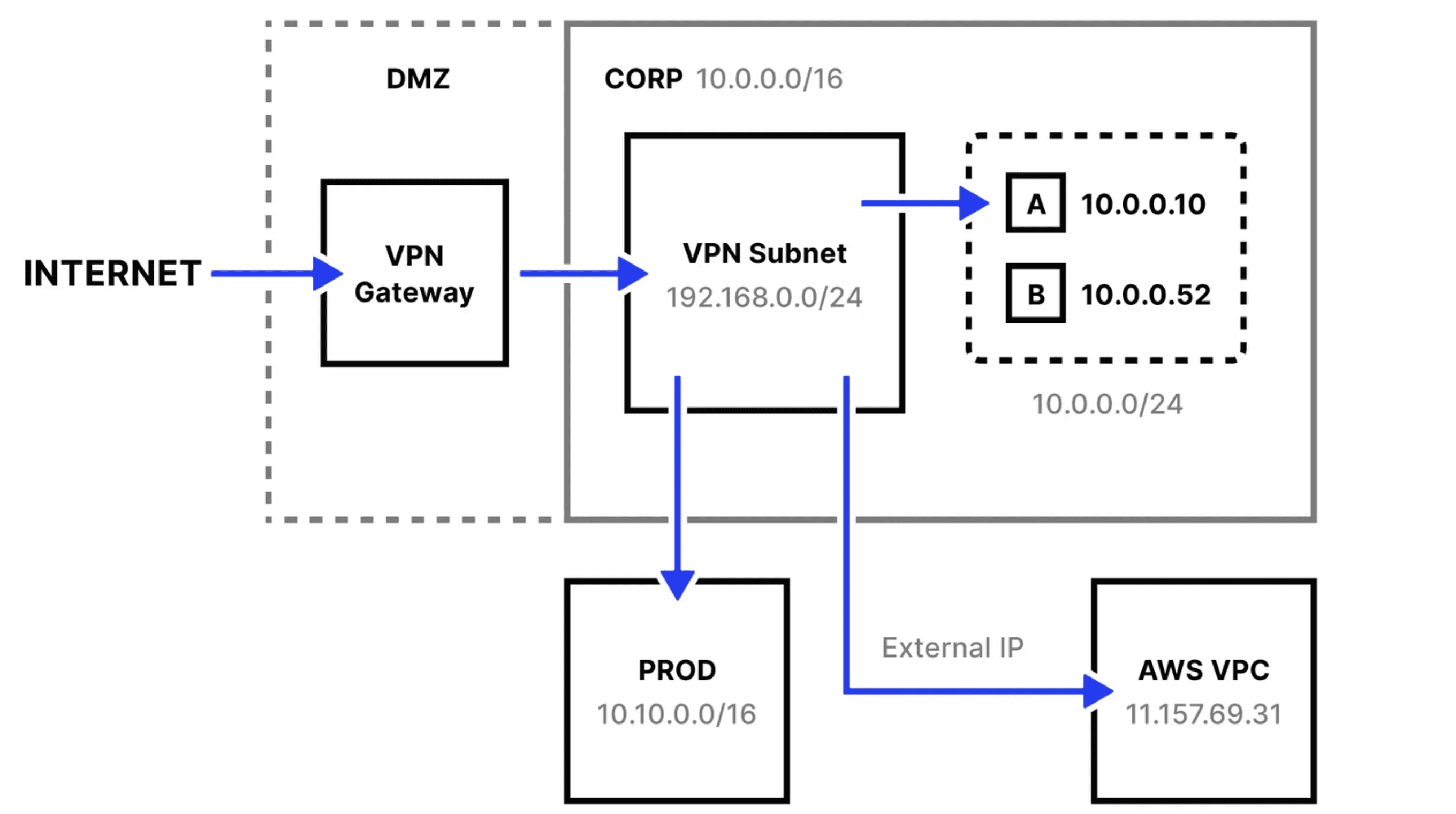

Όπως απεικονίζεται παραπάνω, μια παραδοσιακή αρχιτεκτονική δικτύου αποτελείται από κάποιο συνδυασμό επιτρεπόμενων στατικών διευθύνσεων IP, χαρτογράφησης υποδικτύου για απομακρυσμένους χρήστες χρησιμοποιώντας πολιτική ομάδας, τείχος προστασίας, διαχείριση διαδρομής και πύλη στο δημόσιο διαδίκτυο.

Το IPSEC αντιπροσωπεύει την ασφάλεια του πρωτοκόλλου Internet. Το IPSEC είναι ένα ασφαλές πρωτόκολλο δικτύου που κρυπτογραφεί και επικυρώνει τα πακέτα δεδομένων για την παροχή ασφαλούς επικοινωνίας μεταξύ δύο συσκευών.

Σε αυτό το άρθρο, θα μάθετε λεπτομερώς για το IPSEC VPNs, συμπεριλαμβανομένου του τρόπου διαμόρφωσης ενός VPN IPSEC VPN. Ας αρχίσουμε!

Τι είναι τα iPsec VPNs?

Το IPSEC VPN είναι ένα VPN που χρησιμοποιεί το IPSEC ως πρωτόκολλο για να δημιουργήσει ασφαλείς συνδέσεις μεταξύ συσκευών. Άλλα πρωτόκολλα που χρησιμοποιούνται από τα VPN περιλαμβάνουν SSL/TLS και L2TP. Ας εξερευνήσουμε αυτά τα διαφορετικά πρωτόκολλα:

– Η ασφάλεια του στρώματος μεταφοράς (TLS), ο διάδοχος του Secure Sockets Layer (SSL), είναι ένα κρυπτογραφικό πρωτόκολλο που παρέχει ασφάλεια επικοινωνίας μέσω δικτύου υπολογιστή. Το TLS είναι γνωστό για την παροχή ασφάλειας μέσω συνδέσεων HTTPS.

– Το Internet Protocol Security (IPSEC) είναι ένα ασφαλές πρωτόκολλο δικτύου που χρησιμοποιείται σε VPNs για τον έλεγχο ταυτότητας και κρυπτογράφησης των πακέτων δεδομένων για την παροχή ασφαλούς επικοινωνίας.

– Το πρωτόκολλο σήραγγας στρώματος (L2TP) είναι ένα πρωτόκολλο σήραγγας που χρησιμοποιείται για την υποστήριξη VPNs. Το L2TP δεν παρέχει ισχυρό έλεγχο ταυτότητας από μόνη της. Το iPsec χρησιμοποιείται συχνά για την εξασφάλιση πακέτων L2TP. Ο συνδυασμός αυτών των δύο πρωτοκόλλων αναφέρεται γενικά ως L2TP/iPsec.

Για τους σκοπούς αυτού του άρθρου, η κύρια εστίασή μας θα είναι το IPSEC VPNS.

Η σουίτα πρωτοκόλλων IPSEC εξασφαλίζει δεδομένα που μεταδίδονται μέσω του Διαδικτύου ή οποιουδήποτε δημόσιου δικτύου χρησιμοποιώντας κρυπτογράφηση μεταξύ δύο τελικών σημείων. Το IPSEC χρησιμοποιείται συχνά για την καθιέρωση αμοιβαίας ταυτότητας μεταξύ υπολογιστών στην αρχή μιας συνεδρίας και για τη διαπραγμάτευση κρυπτογραφικών κλειδιών κατά τη διάρκεια μιας συνεδρίας. Μπορεί να προστατεύσει τις ροές δεδομένων μεταξύ ενός ζεύγους κεντρικών υπολογιστών, δικτύων ή μεταξύ ενός δικτύου και ενός κεντρικού υπολογιστή.

Το iPsec μπορεί να λειτουργήσει με τους ακόλουθους δύο τρόπους:

– Λειτουργία σήραγγας – Ενθαρρύνει ολόκληρο το πακέτο δεδομένων.

– Λειτουργία μεταφοράς – μόνο κρυπτογραφεί το μήνυμα πακέτου δεδομένων.

Η χρήση ενός IPSEC VPN παρέχει πολλαπλά επίπεδα ασφάλειας – παρέχει έλεγχο ταυτότητας για την εξασφάλιση οποιασδήποτε τροποποίησης σε πακέτα δεδομένων και κρυπτογραφεί τα ωφέλιμα φορτία μέσα σε κάθε πακέτο. Αυτό εξασφαλίζει την ασφάλεια και την ακεραιότητα των δεδομένων που μεταδίδονται μέσω της κρυπτογραφημένης σήραγγας. Αυτό επιτρέπει την ακεραιότητα των δεδομένων σε μετάβαση χωρίς να παρεμποδίζεται ή να τροποποιηθεί.

Υπάρχουν δύο λειτουργίες IPSEC VPN:

– Λειτουργία σήραγγας IPSEC VPN – Αυτή η λειτουργία κρυπτογραφεί ολόκληρο το εξερχόμενο πακέτο. Αυτό συνήθως εφαρμόζεται σε μια ασφαλή πύλη χρησιμοποιώντας ένα τείχος προστασίας ή μια θύρα δρομολογητή. Για παράδειγμα, οι εργαζόμενοι από ένα υποκατάστημα Enterprise μπορούν να συνδεθούν με ασφάλεια με τα συστήματα στο κεντρικό γραφείο μέσω ασφαλών πύλων. Η σήραγγα IPSEC δημιουργείται μεταξύ δύο κεντρικών υπολογιστών πύλης.

– Λειτουργία μεταφοράς IPSEC VPN – Αυτή η λειτουργία κρυπτογραφεί μόνο το ωφέλιμο φορτίο IP και το ρυμουλκούμενο ESP που αποστέλλεται μεταξύ δύο τελικών σημείων. Αυτό χρησιμοποιείται κυρίως κατά τη διάρκεια της επικοινωνίας από άκρο σε άκρο και δεν μεταβάλλει την κεφαλίδα IP του εξερχόμενου πακέτου. Για παράδειγμα, αυτός ο τύπος λειτουργίας επιτρέπει σε ένα απομακρυσμένο προσωπικό υποστήριξης πληροφορικής να συνδεθεί σε έναν απομακρυσμένο διακομιστή για να κάνει εργασίες συντήρησης. Η λειτουργία μεταφοράς χρησιμοποιείται όταν ένας κεντρικός υπολογιστής πρέπει να αλληλεπιδράσει με έναν άλλο κεντρικό υπολογιστή.

Πώς να ρυθμίσετε έναν διακομιστή IPSEC VPN

Εδώ, θα σας δείξω πώς να ρυθμίσετε γρήγορα και αυτόματα τον δικό σας διακομιστή IPSEC VPN σε διανομές CentOS/RHEL, UBUNTU και DEBIAN LINUX.

Για να ξεκινήσετε, θα χρειαστείτε έναν ειδικό διακομιστή ή έναν εικονικό ιδιωτικό διακομιστή (VPS) εγκατεστημένο με ένα από τα ακόλουθα λειτουργικά συστήματα:

– Ubuntu 20.04 (εστιακή) ή 18.04 (Bionic)

– Debian 11 (Bullseye), 10 (Buster) ή 9 (Stretch)

Τι είναι το iPsec

Το AH χρησιμοποιείται για τον έλεγχο ταυτότητας της πηγής δεδομένων και τον έλεγχο της ακεραιότητας των πακέτων IP. Δηλαδή, AH εξασφαλίζει ότι η πηγή των πακέτων IP είναι εμπιστευμένη και τα δεδομένα δεν παραβιάζονται. Ωστόσο, δεν παρέχει τη λειτουργία κρυπτογράφησης. Μια κεφαλίδα AH προσαρτάται στην τυπική κεφαλίδα IP σε κάθε πακέτο δεδομένων. Ο AH ελέγχει την ακεραιότητα ολόκληρου του πακέτου IP.

IPSEC VPNS: Τι είναι και πώς να τα ρυθμίσετε

Αν εσύ’Είχε ποτέ να εργαστείτε από απόσταση, ίσως έχετε χρησιμοποιήσει ένα VPN για να συνδεθείτε με ασφάλεια με τους πόρους στην εταιρεία σας’ιδιωτικό δίκτυο. Ορισμένα VPN χρησιμοποιούν το πρωτόκολλο IPSEC για να δημιουργήσουν ασφαλείς συνδέσεις. Αλλά τι ακριβώς είναι ένα VPN και τι’είναι ένα iPsec VPN?

Σε ένα επιχειρηματικό πλαίσιο, ένα VPN δημιουργεί μια προστατευμένη σύνδεση με ένα ασφαλές περιβάλλον δικτύου που διαφορετικά θα ήταν απρόσιτο από έναν εξωτερικό χρήστη. Είναι σημαντικό ότι τα VPN επιτρέπουν στους χρήστες να δημιουργούν αυτές τις συνδέσεις σε ένα δημόσιο δίκτυο, όπως το Διαδίκτυο, με τρόπο που προστατεύει την ασφάλεια και την ιδιωτική ζωή αυτών των συνδέσεων.

Φανταστείτε ότι συναντάτε έναν πελάτη σε ένα καφενείο και πρέπει να αποκτήσετε πρόσβαση σε ευαίσθητα δεδομένα που φιλοξενούνται στην εταιρεία σας’S ιδιωτικοί διακομιστές. Η πρόσβαση σε ιδιωτικούς διακομιστές από ανασφαλή δημόσια δίκτυα, όπως ένα καφενείο Starbucks Wi-Fi, μπορεί να θέσει σε κίνδυνο την εταιρεία σας σε κίνδυνο.

Τα VPN επιτρέπουν στους χρήστες να έχουν πρόσβαση σε ένα ιδιωτικό δίκτυο και να μοιράζονται ευαίσθητα δεδομένα εξ αποστάσεως μέσω δημόσιων δικτύων όπως το Διαδίκτυο. Ένα ασφαλές VPN ωφελεί τόσο τις μικρές όσο και τις μεγάλες εταιρείες προστατεύοντας τα εμπιστευτικά δεδομένα τους.

Ακολουθούν μερικά από τα οφέλη από τη χρήση ενός VPN:

- Ένα VPN προστατεύει τα δεδομένα σας από το snooping σε αναξιόπιστα hotspots Wi-Fi.

- ένα VPN μπορεί να κρύψει ιδιωτικές πληροφορίες τόσο κακοί ηθοποιοί’να κλέψει τα στοιχεία σας και να προσπαθήσετε να σας μιμηθούν.

- Ένα VPN μπορεί επίσης να εμποδίσει ορισμένους ιστότοπους και υπηρεσίες από ορισμένες χώρες με κυρώσεις.

Όπως απεικονίζεται παραπάνω, μια παραδοσιακή αρχιτεκτονική δικτύου αποτελείται από κάποιο συνδυασμό επιτρεπόμενων στατικών διευθύνσεων IP, χαρτογράφησης υποδικτύου για απομακρυσμένους χρήστες χρησιμοποιώντας πολιτική ομάδας, τείχος προστασίας, διαχείριση διαδρομής και πύλη στο δημόσιο διαδίκτυο.

Το IPSEC αντιπροσωπεύει την ασφάλεια του πρωτοκόλλου Internet. Το IPSEC είναι ένα ασφαλές πρωτόκολλο δικτύου που κρυπτογραφεί και επικυρώνει τα πακέτα δεδομένων για την παροχή ασφαλούς επικοινωνίας μεταξύ δύο συσκευών.

Σε αυτό το άρθρο, θα μάθετε λεπτομερώς για το IPSEC VPNs, συμπεριλαμβανομένου του τρόπου διαμόρφωσης ενός VPN IPSEC VPN. Αφήνω’Ξεκινήστε!

Τι είναι τα iPsec VPNs?

Το IPSEC VPN είναι ένα VPN που χρησιμοποιεί το IPSEC ως πρωτόκολλο για να δημιουργήσει ασφαλείς συνδέσεις μεταξύ συσκευών. Άλλα πρωτόκολλα που χρησιμοποιούνται από τα VPN περιλαμβάνουν SSL/TLS και L2TP. Αφήνω’να εξερευνήσετε αυτά τα διαφορετικά πρωτόκολλα:

- Η ασφάλεια του στρώματος μεταφοράς (TLS), ο διάδοχος του Secure Sockets Layer (SSL), είναι ένα κρυπτογραφικό πρωτόκολλο που παρέχει ασφάλεια επικοινωνίας μέσω δικτύου υπολογιστή. Το TLS είναι γνωστό για την παροχή ασφάλειας μέσω συνδέσεων HTTPS.

- Το Internet Protocol Security (IPSEC) είναι ένα ασφαλές πρωτόκολλο δικτύου που χρησιμοποιείται σε VPNs για τον έλεγχο ταυτότητας και κρυπτογράφησης των πακέτων δεδομένων για την παροχή ασφαλούς επικοινωνίας.

- Το πρωτόκολλο σήραγγας στρώματος (L2TP) είναι ένα πρωτόκολλο σήραγγας που χρησιμοποιείται για την υποστήριξη VPNs. Το L2TP δεν παρέχει ισχυρό έλεγχο ταυτότητας από μόνη της. Το iPsec χρησιμοποιείται συχνά για την εξασφάλιση πακέτων L2TP. Ο συνδυασμός αυτών των δύο πρωτοκόλλων αναφέρεται γενικά ως L2TP/iPsec.

Για τους σκοπούς αυτού του άρθρου, η κύρια εστίασή μας θα είναι το IPSEC VPNS.

Η σουίτα πρωτοκόλλων IPSEC εξασφαλίζει δεδομένα που μεταδίδονται μέσω του Διαδικτύου ή οποιουδήποτε δημόσιου δικτύου χρησιμοποιώντας κρυπτογράφηση μεταξύ δύο τελικών σημείων. Το IPSEC χρησιμοποιείται συχνά για την καθιέρωση αμοιβαίας ταυτότητας μεταξύ υπολογιστών στην αρχή μιας συνεδρίας και για τη διαπραγμάτευση κρυπτογραφικών κλειδιών κατά τη διάρκεια μιας συνεδρίας. Μπορεί να προστατεύσει τις ροές δεδομένων μεταξύ ενός ζεύγους κεντρικών υπολογιστών, δικτύων ή μεταξύ ενός δικτύου και ενός κεντρικού υπολογιστή.

Το iPsec μπορεί να λειτουργήσει με τους ακόλουθους δύο τρόπους:

- Λειτουργία σήραγγας – Ενθαρρύνει ολόκληρο το πακέτο δεδομένων.

- Λειτουργία μεταφοράς – μόνο κρυπτογραφεί το μήνυμα πακέτου δεδομένων.

Η χρήση ενός IPSEC VPN παρέχει πολλαπλά επίπεδα ασφάλειας – παρέχει έλεγχο ταυτότητας για την εξασφάλιση οποιασδήποτε τροποποίησης σε πακέτα δεδομένων και κρυπτογραφεί τα ωφέλιμα φορτία μέσα σε κάθε πακέτο. Αυτό εξασφαλίζει την ασφάλεια και την ακεραιότητα των δεδομένων που μεταδίδονται μέσω της κρυπτογραφημένης σήραγγας. Αυτό επιτρέπει την ακεραιότητα των δεδομένων σε μετάβαση χωρίς να παρεμποδίζεται ή να τροποποιηθεί.

Υπάρχουν δύο λειτουργίες IPSEC VPN:

- Λειτουργία σήραγγας IPSEC VPN – Αυτή η λειτουργία κρυπτογραφεί ολόκληρο το εξερχόμενο πακέτο. Αυτό συνήθως εφαρμόζεται σε μια ασφαλή πύλη χρησιμοποιώντας ένα τείχος προστασίας ή μια θύρα δρομολογητή. Για παράδειγμα, οι εργαζόμενοι από ένα υποκατάστημα Enterprise μπορούν να συνδεθούν με ασφάλεια με τα συστήματα στο κεντρικό γραφείο μέσω ασφαλών πύλων. Η σήραγγα IPSEC δημιουργείται μεταξύ δύο κεντρικών υπολογιστών πύλης.

- Λειτουργία μεταφοράς IPSEC VPN – Αυτή η λειτουργία κρυπτογραφεί μόνο το ωφέλιμο φορτίο IP και το ρυμουλκούμενο ESP που αποστέλλεται μεταξύ δύο τελικών σημείων. Αυτό χρησιμοποιείται κυρίως κατά τη διάρκεια της επικοινωνίας από άκρο σε άκρο και δεν μεταβάλλει την κεφαλίδα IP του εξερχόμενου πακέτου. Για παράδειγμα, αυτός ο τύπος λειτουργίας επιτρέπει σε ένα απομακρυσμένο προσωπικό υποστήριξης πληροφορικής να συνδεθεί σε έναν απομακρυσμένο διακομιστή για να κάνει εργασίες συντήρησης. Η λειτουργία μεταφοράς χρησιμοποιείται όταν ένας κεντρικός υπολογιστής πρέπει να αλληλεπιδράσει με έναν άλλο κεντρικό υπολογιστή.

Πώς να ρυθμίσετε έναν διακομιστή IPSEC VPN

Εδώ, θα σας δείξω πώς να ρυθμίσετε γρήγορα και αυτόματα τον δικό σας διακομιστή IPSEC VPN σε διανομές CentOS/RHEL, UBUNTU και DEBIAN LINUX.

Για να ξεκινήσετε, εσείς’LL χρειάζονται έναν ειδικό διακομιστή ή εικονικό ιδιωτικό διακομιστή (VPS) εγκατεστημένο με ένα από τα παρακάτω λειτουργικό σύστημα:

- Ubuntu 20.04 (εστιακή) ή 18.04 (Bionic)

- Debian 11 (Bullseye), 10 (Buster) ή 9 (Stretch)

- Centos 8 ή 7

- Rocky Linux 8

- Almalinux OS 8

- Red Hat Enterprise Linux (RHEL) 8 ή 7

- Amazon Linux 2

Πρώτον, συνδεθείτε στο VPS μέσω SSH και στη συνέχεια εκτελέστε τις εντολές για τη διανομή Linux για να ρυθμίσετε τον διακομιστή VPN. Από προεπιλογή, το σενάριο θα δημιουργήσει τυχαία διαπιστευτήρια VPN (Πριν από το Κλειδί Κλειδί, Όνομα χρήστη VPN και κωδικός πρόσβασης) και να τα εμφανίσει στο τέλος της εγκατάστασης.

Ωστόσο, για να χρησιμοποιήσετε τα διαπιστευτήριά σας, θα πρέπει πρώτα να δημιουργήσετε έναν ισχυρό κωδικό πρόσβασης και PSK, αντίστοιχα, με τις ακόλουθες εντολές:

> openssl rand -base64 106xwsdx0q7hruaq ==> openssl rand -base64 16bcm90acdbkb6qdmszm63vg ==

Η έξοδος της πρώτης εντολής σας είναι ο κωδικός πρόσβασής σας και η έξοδος από τη δεύτερη εντολή σας είναι το PSK σας.

Στη συνέχεια, ρυθμίστε αυτές τις παραγόμενες τιμές όπως περιγράφεται στην ακόλουθη εντολή. Όλες οι τιμές πρέπει να τοποθετούνται μέσα σε μεμονωμένα αποσπάσματα όπως φαίνεται.

VPN_IPSEC_PSK: “Το iPsec Pre-shared key’vpn_user:” Το όνομα χρήστη VPN σας’vpn_password: “Ο κωδικός πρόσβασής σας VPN”

Σε Centos/Rhel ή Ubuntu/Debian

wget https: // git.io/vpnsetup -o vpnsetup.sh vpn_ipsec_psk = ‘kvljeduknzo5gbh72sqkoa ==’ vpn_user = ‘bobalice’ vpn_password = ‘8dbdippgbcr4wq ==’ sudo sh vpnsetup.SH

Τα κύρια πακέτα που πρέπει να εγκατασταθούν είναι:

- δεσμεύματα

- καθαρά εργαλεία

- βόνασος

- καλώδιο

- GCC

- libcap-ng-devel

- libcurl-devel

- libselinux-devel

- NSPR-devel

- nss-devel

- pam-devel xl2tpd

- iptables-services

- σύστημα

- φλυτζάνι

- λουκάνικο

- ατέλειος

Κατεβάστε, μεταγλωττίζετε και εγκαταστήστε το Libreswan από τον πηγαίο κώδικα, στη συνέχεια, ενεργοποιήστε και ξεκινήστε τις απαραίτητες υπηρεσίες.Μόλις ολοκληρωθεί η εγκατάσταση, θα δείτε τα εμφανιζόμενα στοιχεία VPN στην ακόλουθη μορφή:

Διακομιστής IP: xxx.xxx.xxx.XXXIPSEC PSK: VPN_IPSEC_PSKUSERNAM

Με αυτήν την έξοδο, ο διακομιστής IPSEC VPN είναι πλέον έτοιμος για χρήση. Τώρα, ας’Εξερευνήστε πώς να ρυθμίσετε έναν πελάτη IPSEC VPN σε μηχανήματα Windows, Linux και OS X.

Πώς να ρυθμίσετε έναν πελάτη IPSEC VPN

Ο συνδυασμός L2TP με πρωτόκολλα IPSEC θα δημιουργήσει έναν εξαιρετικά ασφαλές πελάτη VPN. Το L2TP παράγει μια σήραγγα αφού δεν είναι’t ικανό για κρυπτογράφηση. Το πρωτόκολλο IPSEC χειρίζεται την κρυπτογράφηση, την ασφάλεια των καναλιών και την ακεραιότητα των δεδομένων για να εξασφαλιστεί ότι όλα τα πακέτα είναι ασφαλή και δεν συμβιβασμένα.

Windows 10 και 8.Χ

Μετά τη ρύθμιση του διακομιστή IPSEC VPN, ακολουθήστε τα παρακάτω βήματα για να ρυθμίσετε έναν πελάτη VPN IPSEC στα Windows 8.x και 10. Το iPsec VPN υποστηρίζεται εγγενώς στα Windows – δεν υπάρχει πρόσθετο λογισμικό για εγκατάσταση.

- Κάντε δεξί κλικ στο εικονίδιο ασύρματου/δικτύου στο δίσκο του συστήματος σας.

- Επιλέγω Ανοιγμα Κέντρου δικτύου και κοινής χρήσης. Ή, εάν χρησιμοποιείτε Windows 10 έκδοση 1709 ή νεότερο, επιλέξτε Ανοίξτε τις ρυθμίσεις δικτύου και διαδικτύου, τότε κάντε κλικ Κέντρο δικτύου και κοινής χρήσης.

- Κάντε κλικ Ρυθμίστε μια νέα σύνδεση ή δίκτυο.

- Επιλέγω Συνδεθείτε σε χώρο εργασίας και κάντε κλικ Επόμενο.

- Κάντε κλικ Χρησιμοποιήστε τη σύνδεσή μου στο Διαδίκτυο (VPN).

- Εισαγάγετε το IP του διακομιστή VPN στο Διευθύνουσα διεύθυνση του Διαδικτύου πεδίο.

- Εισαγάγετε οτιδήποτε σας αρέσει στο Όνομα προορισμού πεδίο και, στη συνέχεια, κάντε κλικ Δημιουργώ.

- Επιστρέψετε στην Κέντρο δικτύου και κοινής χρήσης. Στα αριστερά, κάντε κλικ Αλλαγή ρυθμίσεων προσαρμογέα.

- Κάντε δεξί κλικ στη νέα καταχώρηση VPN και επιλέξτε Ιδιότητες.

- Κάντε κλικ στο Ασφάλεια αυτί. Επιλέγω Πρωτόκολλο σήραγγας Layer 2 με IPSEC (L2TP/IPSEC) για τον τύπο του VPN.

- Κάντε κλικ Αφήστε αυτά τα πρωτόκολλα. Ελεγξε το Πρωτόκολλο ελέγχου ταυτότητας χειραψίας πρόκλησης (CHAP) και Microsoft Chap Version 2 (MS-Chap V2) πλαίσια ελέγχου.

- Κάντε κλικ Προηγμένες ρυθμίσεις.

- Επιλέγω Χρησιμοποιήστε το κλειδί preshared για έλεγχο ταυτότητας και εισαγάγετε το VPN IPSEC PSK για το κλειδί.

- Κάντε κλικ Εντάξει Για να κλείσετε το Προηγμένες ρυθμίσεις.

- Κάντε κλικ Εντάξει Για να αποθηκεύσετε τα στοιχεία σύνδεσης VPN.

OS X (MacOS)

Αφού ρυθμίσετε τον διακομιστή VPN, ακολουθήστε τα παρακάτω βήματα για να ρυθμίσετε ένα IPSEC VPN στο OS X. Το IPSEC VPN υποστηρίζεται εγγενώς στο OS X. Δεν υπάρχει πρόσθετο λογισμικό που πρέπει να εγκατασταθεί.

- Ανοιξε Επιλογές συστήματος και πηγαίνετε στο Δίκτυο Ενότητα.

- Κάντε κλικ στο + κουμπί στην κάτω αριστερή γωνία του παραθύρου.

- Επιλέγω VPN από το Διεπαφή πτυσώμενο μενού.

- Επιλέγω L2TP πάνω από το iPsec από το Τύπος VPN πτυσώμενο μενού.

- Εισαγάγετε οτιδήποτε θέλετε για το όνομα της υπηρεσίας.

- Κάντε κλικ Δημιουργώ.

- Εισαγάγετε το IP του διακομιστή VPN για τη διεύθυνση διακομιστή.

- Εισαγάγετε το όνομα χρήστη VPN για το όνομα του λογαριασμού.

- Κάντε κλικ στο Ρυθμίσεις ελέγχου ταυτότητας κουμπί.

- Στο Έλεγχος ταυτότητας χρήστη Ενότητα, επιλέξτε το Κωδικός πρόσβασης κουμπί επιλογής και εισαγάγετε τον κωδικό πρόσβασής σας VPN .

- Στο Έλεγχος ταυτότητας μηχανής Ενότητα, επιλέξτε Κοινό μυστικό και εισαγάγετε το VPN IPSEC PSK .

- Κάντε κλικ Εντάξει.

- Ελεγξε το Εμφάνιση κατάστασης VPN στο μενού πλαίσιο ελέγχου.

- Κάντε κλικ Προχωρημένος και βεβαιωθείτε ότι το Στείλτε όλη την επισκεψιμότητα μέσω σύνδεσης VPN Το πλαίσιο ελέγχου ελέγχεται.

- Κάντε κλικ στο TCP/IP καρτέλα και βεβαιωθείτε Μόνο σύνδεσμος-τοπικός επιλέγεται στο Διαμόρφωση IPv6 Ενότητα.

- Κάντε κλικ Εντάξει, και μετά κάντε κλικ Ισχύουν Για να αποθηκεύσετε τις πληροφορίες σύνδεσης VPN.

Ubuntu Linux

Ubuntu (18.04 και νεότεροι) Οι χρήστες μπορούν να εγκαταστήσουν τη συσκευασία Network-Manager-L2TP-GNOME χρησιμοποιώντας APT και στη συνέχεια να διαμορφώσετε τον πελάτη IPSEC/L2TP VPN χρησιμοποιώντας το GUI. Ακολουθήστε αυτά τα βήματα:

- Παω σε Ρυθμίσεις> Δίκτυο> VPN. Κάντε κλικ στο + κουμπί.

- Επιλέγω Πρωτόκολλο σήραγγας Layer 2 (L2TP).

- Εισαγάγετε οτιδήποτε σας αρέσει στο Ονομα πεδίο.

- Εισαγάγετε το IP του διακομιστή VPN για το πύλη.

- Εισαγάγετε το όνομα χρήστη VPN για το Ονομα χρήστη.

- Κάντε δεξί κλικ στο ? στο Κωδικός πρόσβασης πεδίο και επιλέξτε Αποθηκεύστε τον κωδικό πρόσβασης μόνο για αυτόν τον χρήστη.

- Εισαγάγετε τον κωδικό πρόσβασης VPN για το Κωδικός πρόσβασης.

- ΑΣΕ το Νηματικός τομέας κενό πεδίο.

- Κάντε κλικ στο Ρυθμίσεις IPSEC… κουμπί.

- Ελεγξε το Ενεργοποιήστε τη σήραγγα IPSEC στον κεντρικό υπολογιστή L2TP πλαίσιο ελέγχου.

- ΑΣΕ το Αναγνωριστικό πύλης κενό πεδίο.

- Εισαγάγετε το VPN IPSEC PSK για το Προ-κοινόχρηστο κλειδί.

- Επεκτείνω το Προχωρημένος Ενότητα.

- Εισαγάγετε το AES128-SHA1-MODP2048 για το Αλγόριθμοι φάσης1.

- Εισαγάγετε το AES128-SHA1 για το Αλγόριθμοι φάσης2.

- Κάντε κλικ Εντάξει, τότε κάντε κλικ Προσθήκη Για να αποθηκεύσετε τις πληροφορίες σύνδεσης VPN.

- Γύρνα το VPN Αναψε.

συμπέρασμα

Ένα εικονικό ιδιωτικό δίκτυο (VPN) βοηθά στην προστασία της υποδομής σας από τους χάκερς. Τα VPN χρησιμοποιούνται συνήθως στις επιχειρήσεις για να επιτρέψουν στους υπαλλήλους να έχουν πρόσβαση σε ένα εταιρικό δίκτυο εξ αποστάσεως.

Με ένα IPSEC VPN, τα πακέτα IP προστατεύονται καθώς ταξιδεύουν από και προς την πύλη IPSEC. Τα πρωτόκολλα IPSEC εφαρμόζουν ένα ασφαλές δίκτυο που προστατεύει τα δεδομένα VPN από εξωτερικούς κακούς ηθοποιούς.

Ωστόσο, ένα VPN μπορεί να δημιουργήσει μια ψεύτικη αίσθηση ασφάλειας. Για παράδειγμα, οι τρίτοι πωλητές ή χάκερς σας μπορούν να εκμεταλλευτούν ευάλωτες πληροφορίες χάρη στο ενιαίο σημείο εισόδου στο ιδιωτικό σας δίκτυο. Τα VPN’η φθηνότερη λύση. Απαιτούν υψηλό κόστος υποστήριξης – μια ξαφνική μετατόπιση στην απομακρυσμένη εργασία, διατηρώντας παράλληλα την υποδομή δικτύου μπορεί να ασκήσει πίεση στην ομάδα πληροφορικής.

Ελέγξτε το Twingate, μια σύγχρονη εναλλακτική λύση μηδενικής εμπιστοσύνης στα VPN για την εξασφάλιση του δικτύου σας. Σε αντίθεση με τα παραδοσιακά VPNs, το Twingate δεν’Δεν απαιτεί να εκθέσετε μια δημόσια πύλη και μειώνει τα τρωτά σημεία της πλευρικής επίθεσης.

Ζητήστε ένα demo εάν εσείς’Δ Θα. να μάθω περισσότερα.

Εφαρμόστε ταχέως ένα σύγχρονο δίκτυο μηδενικής εμπιστοσύνης που είναι πιο ασφαλές και διατηρήσιμο από τα VPNs.

Τι είναι το iPsec?

Το Internet Protocol Security (IPSEC) είναι μια σουίτα πρωτοκόλλων και υπηρεσιών που παρέχουν ασφάλεια για δίκτυα IP. Είναι μια ευρέως χρησιμοποιούμενη τεχνολογία εικονικού ιδιωτικού δικτύου (VPN). Τα πακέτα IP δεν διαθέτουν αποτελεσματικούς μηχανισμούς ασφαλείας και ενδέχεται να σφυρηλατηθούν, να κλαπούν ή να παραβιάζονται όταν μεταδίδονται σε δημόσιο δίκτυο, όπως το Διαδίκτυο. Για την επίλυση αυτού του προβλήματος, τα μέρη επικοινωνίας δημιουργούν μια σήραγγα IPSEC για κρυπτογραφημένη μετάδοση πακέτων IP. Αυτό εξασφαλίζει ασφαλή μετάδοση πακέτων IP σε ένα ανασφαλές δίκτυο, όπως το Διαδίκτυο.

- Τι είναι το iPsec VPN?

- Πώς λειτουργεί το iPsec?

- Ποια είναι τα 3 πρωτόκολλα στο iPsec?

- Ποιες θύρες χρησιμοποιούνται στο IPSEC?

- IPSEC VPN vs SSL VPN

Περισσότερο

Κατάρρευση

Τι είναι το iPsec VPN?

Το Virtual Private Network (VPN) είναι μια τεχνολογία για τη δημιουργία ενός ιδιωτικού δικτύου σε ένα δημόσιο δίκτυο. Είναι ένα λογικό δίκτυο σε ένα δημόσιο δίκτυο όπως το Διαδίκτυο, επιτρέποντας τη μετάδοση δεδομένων χρήστη μέσω λογικού συνδέσμου. Αυτό είναι διαφορετικό από ένα παραδοσιακό ιδιωτικό δίκτυο, όπου τα δεδομένα χρήστη μεταδίδονται μέσω ενός φυσικού συνδέσμου από άκρο σε άκρο.

Τα κοινά πρωτόκολλα VPN περιλαμβάνουν IPSEC, Secure Sockets Layer (SSL), γενική ενθυλάκωση δρομολόγησης (GRE), πρωτόκολλο σήραγγας από σημείο σε σημείο (PPTP) και πρωτόκολλο σήραγγας στρώματος 2 (L2TP). Το IPSEC είναι μια συνήθως χρησιμοποιούμενη τεχνολογία VPN και ισχύει για σενάρια πρόσβασης πολλαπλών δικτύων.

Το IPSEC VPN είναι μια τεχνολογία VPN που χρησιμοποιεί IPsec για απομακρυσμένη πρόσβαση. Η τεχνολογία επιτρέπει τη δημιουργία σήραγγας IPSEC μεταξύ δύο ή περισσότερων ιδιωτικών δικτύων σε ένα δημόσιο δίκτυο και τη χρήση αλγορίθμων κρυπτογράφησης και ελέγχου ταυτότητας για την εξασφάλιση της ασφάλειας των συνδέσεων VPN.

Το IPSEC VPN προστατεύει την επικοινωνία από το σημείο σε σημείο, δημιουργώντας ασφαλείς σήραγγες μεταξύ των κεντρικών υπολογιστών, μεταξύ των πύλων ασφαλείας και των πύλων ασφαλείας δικτύου ή μεταξύ πύλης ασφαλείας δικτύου (όπως δρομολογητές και τείχη προστασίας). Λειτουργεί στο στρώμα IP για να κρυπτογραφήσει και να πιστοποιήσει τα πακέτα δεδομένων.

Σε σύγκριση με άλλες τεχνολογίες VPN, το IPSEC VPN είναι πιο ασφαλές επειδή τα δεδομένα είναι κρυπτογραφημένα για μετάδοση σε σήραγγες IPSEC. Ωστόσο, η διαμόρφωση και η ανάπτυξη δικτύωσης του IPSEC VPN είναι πιο περίπλοκη.

Πώς λειτουργεί το iPsec?

- Ενδιαφερόμενη αναγνώριση κυκλοφορίας. Αφού μια συσκευή δικτύου λαμβάνει ένα πακέτο, ταιριάζει με το 5-tuple του πακέτου έναντι της διαμορφωμένης πολιτικής IPSEC για να προσδιορίσει εάν το πακέτο πρέπει να μεταδοθεί μέσω σήραγγας IPSEC. Η κυκλοφορία που πρέπει να μεταδοθεί μέσω μιας σήραγγας IPSEC είναι γνωστή ως ενδιαφερόμενη κυκλοφορία.

- Διαπραγμάτευση της Ένωσης Ασφαλείας (SA). Μια SA ορίζει στοιχεία για ασφαλή μετάδοση δεδομένων μεταξύ των επικοινωνιακών μερών. Αυτά τα στοιχεία περιλαμβάνουν πρωτόκολλα ασφαλείας, τρόπους εγκλεισμού δεδομένων, αλγόριθμους κρυπτογράφησης και ελέγχου ταυτότητας και κλειδιά που χρησιμοποιούνται για τη μετάδοση δεδομένων. Αφού εντοπίσει την ενδιαφερόμενη κυκλοφορία, η τοπική συσκευή δικτύου ξεκινά τη διαπραγμάτευση SA με τη συσκευή δικτύου Peer. Σε αυτή τη φάση, τα μέρη επικοινωνίας χρησιμοποιούν το πρωτόκολλο Exchange Internet Exchange (IKE) για να δημιουργήσουν το IKE SAS για την ταυτότητα ταυτότητας και την ανταλλαγή βασικών πληροφοριών και στη συνέχεια να δημιουργήσετε το IPSEC SAS για ασφαλή μετάδοση δεδομένων βάσει του IKE SAS.

- Μετάδοση δεδομένων. Αφού δημιουργηθούν η IPSEC SAS μεταξύ των επικοινωνιακών μερών, μπορούν να μεταδώσουν δεδομένα σε μια σήραγγα IPSEC. Για να διασφαλιστεί η ασφάλεια μετάδοσης δεδομένων, η κεφαλίδα ταυτότητας (AH) ή η ενθυλάκωση του ωφέλιμου φορτίου ασφαλείας (ESP) χρησιμοποιείται για την κρυπτογράφηση και τον έλεγχο ταυτότητας δεδομένων. Ο μηχανισμός κρυπτογράφησης διασφαλίζει την εμπιστευτικότητα των δεδομένων και εμποδίζει την παρακολούθηση των δεδομένων κατά τη διάρκεια της μετάδοσης. Ο μηχανισμός ελέγχου ταυτότητας εξασφαλίζει την ακεραιότητα και την αξιοπιστία των δεδομένων και εμποδίζει τη σφυρήλατο ή παραβιάζονται τα δεδομένα κατά τη διάρκεια της μετάδοσης.

Στο ακόλουθο σχήμα, ο αποστολέας IPSEC χρησιμοποιεί τον αλγόριθμο κρυπτογράφησης και το κλειδί κρυπτογράφησης για την κρυπτογράφηση ενός πακέτου IP, δηλαδή ενσωματώνει τα αρχικά δεδομένα. Στη συνέχεια, ο αποστολέας και ο δέκτης χρησιμοποιούν τον ίδιο αλγόριθμο ελέγχου ταυτότητας και κλειδί ελέγχου ταυτότητας για την επεξεργασία των κρυπτογραφημένων πακέτων για να αποκτήσετε την τιμή ελέγχου ακεραιότητας (ICV). Εάν τα ICV που λαμβάνονται και στα δύο άκρα είναι τα ίδια, το πακέτο δεν παραβιάζεται κατά τη διάρκεια της μετάδοσης και ο δέκτης αποκρυπτογραφεί το πακέτο. Εάν τα ICV είναι διαφορετικά, ο δέκτης απορρίπτει το πακέτο.

Διαδικασία κρυπτογράφησης και ελέγχου ταυτότητας IPSEC

Ποια είναι τα 3 πρωτόκολλα στο iPsec?

Exchange Key Exchange (IKE)

Το IKE είναι ένα πρωτόκολλο στρώματος εφαρμογών που βασίζεται σε UDP και χρησιμοποιείται κυρίως για τη διαπραγμάτευση και τη διαχείριση της SA.

Το Ike έχει δύο εκδόσεις: ikev1 και ikev2. Σε σύγκριση με το IKEV1, το IKEV2 καθορίζει πολλαπλές αναγνωρισμένες κρυπτογραφικές ευπάθειες, βελτιώνει την απόδοση της ασφάλειας, απλοποιεί τη διαδικασία διαπραγμάτευσης SA και βελτιώνει την αποτελεσματικότητα των διαπραγματεύσεων.

Το IKE είναι ένα υβριδικό πρωτόκολλο που συνδυάζει την Ένωση Ασφάλειας του Διαδικτύου και το Πρωτόκολλο Διαχείρισης Βασικών (ISAKMP), Oakley και Skeme. Το ISAKMP ορίζει τη διαδικασία εγκατάστασης IKE SA. Ο πυρήνας του Oakley και του Skeme είναι ο αλγόριθμος Diffie-Hellman (DH), ο οποίος χρησιμοποιείται για την ασφάλεια των πλήκτρων και την ταυτοποίηση ταυτότητας στο Διαδίκτυο για ασφαλή μετάδοση δεδομένων. Το κλειδί κρυπτογράφησης και το κλειδί επαλήθευσης που απαιτείται από τους IKE SAS και IPSEC SAS δημιουργούνται και μπορούν να ενημερωθούν δυναμικά μέσω του αλγόριθμου DH.

Κεφαλίδα ελέγχου ταυτότητας (αχ)

Το AH χρησιμοποιείται για τον έλεγχο ταυτότητας της πηγής δεδομένων και τον έλεγχο της ακεραιότητας των πακέτων IP. Δηλαδή, AH εξασφαλίζει ότι η πηγή των πακέτων IP είναι εμπιστευμένη και τα δεδομένα δεν παραβιάζονται. Ωστόσο, δεν παρέχει τη λειτουργία κρυπτογράφησης. Μια κεφαλίδα AH προσαρτάται στην τυπική κεφαλίδα IP σε κάθε πακέτο δεδομένων. Ο AH ελέγχει την ακεραιότητα ολόκληρου του πακέτου IP.

Ενθυλάκωση ωφέλιμου φορτίου ασφαλείας (ESP)

Το ESP μπορεί να κρυπτογραφήσει δεδομένα εκτός από τον έλεγχο της επαλήθευσης της πηγής δεδομένων και στον έλεγχο της ακεραιότητας των πακέτων IP. Μια κεφαλίδα ESP προσαρμόζεται στην τυπική κεφαλίδα IP σε κάθε πακέτο δεδομένων και τα πεδία δεδομένων ESP και ESP Auth Auth προσαρμόζονται σε κάθε πακέτο δεδομένων. Το ESP στη λειτουργία μεταφοράς δεν ελέγχει την ακεραιότητα των κεφαλίδων IP. Επομένως, το ESP δεν μπορεί να διασφαλίσει ότι οι κεφαλίδες IP δεν έχουν παραβιαστεί.

Το AH και το ESP μπορούν να χρησιμοποιηθούν ανεξάρτητα ή μαζί. Όταν το AH και το ESP χρησιμοποιούνται μαζί, η ενθυλάκωση ESP εκτελείται πριν από την ενθυλάκωση AH και εκτελείται η αποκατάσταση AH πριν από την αποκατάσταση ESP.

Ποιες θύρες χρησιμοποιούνται στο IPSEC?

Στο IPSEC, το πρωτόκολλο IKE χρησιμοποιεί θύρα UDP 500 για να ξεκινήσει και να ανταποκριθεί στις διαπραγματεύσεις. Επομένως, για να διασφαλίσετε ότι τα πακέτα διαπραγμάτευσης IKE μπορούν να περάσουν από μια πύλη, πρέπει να διαμορφώσετε μια πολιτική ασφαλείας στην πύλη για να επιτρέψετε πακέτα με θύρα UDP 500. Επιπλέον, στο σενάριο IPSEC NAT Traversal, πρέπει να επιτρέπεται πακέτα με θύρα UDP 4500.

Το AH και το ESP είναι πρωτόκολλα στρώματος δικτύου και δεν περιλαμβάνουν θύρες. Για να διασφαλίσετε την επιτυχή ρύθμιση της σήραγγας IPSEC, πρέπει να διαμορφώσετε μια πολιτική ασφαλείας στην πύλη για να ενεργοποιήσετε τις υπηρεσίες AH (IP Protocol Number 51) και ESP (IP Protocol Number 50).

IPSEC VPN vs SSL VPN

- Τα στρώματα εργασίας του μοντέλου αναφοράς OSI OSI ορίζουν ένα πλαίσιο επτά επιπέδων για τη διασύνδεση δικτύου: φυσικό στρώμα, στρώμα συνδέσμου δεδομένων, στρώμα δικτύου, στρώμα μεταφοράς, στρώμα περιόδου σύνδεσης, στρώμα παρουσίασης και στρώμα εφαρμογής. Το IPSEC λειτουργεί στο στρώμα δικτύου και εκτελεί απευθείας μέσω του πρωτοκόλλου Internet (IP). Το SSL, που εργάζεται στο στρώμα εφαρμογής, είναι ένα πρωτόκολλο στρώματος εφαρμογής που κρυπτογραφεί την κυκλοφορία HTTP αντί για πακέτα IP.

IPSEC VPN: Τα βασικά

Εν ολίγοις, ένα IPSEC VPN (εικονικό ιδιωτικό δίκτυο) είναι ένα VPN που τρέχει στο πρωτόκολλο IPSEC. Αλλά εκεί’είναι περισσότερο σε αυτό. Σε αυτό το άρθρο, εμείς’Εξηγήστε τι IPsec , Σήραγγα IPSEC , και IPSEC VPNS είναι. Όλα αυτά παρουσιάζονται με απλό αλλά λεπτομερές τρόπο που ελπίζουμε’θα απολαύσω. Αφήνω’Ξεκινήστε με τα βασικά στοιχεία.

Πίνακας περιεχομένων

Τι είναι το iPsec?

Το IPSEC αντιπροσωπεύει Εγώ νιτερές Π ροτοκολία Δευτερόλεπτο ουρότης. ο IP μέρος λέει τα δεδομένα που πρέπει να πάτε, και το δευτερόλεπτο κρυπτογραφεί και επικυρώνει το. Με άλλα λόγια, το iPsec είναι ένα ομάδα πρωτοκόλλων που δημιουργούν μια ασφαλή και κρυπτογραφημένη σύνδεση μεταξύ συσκευών μέσω του δημόσιου Διαδικτύου.

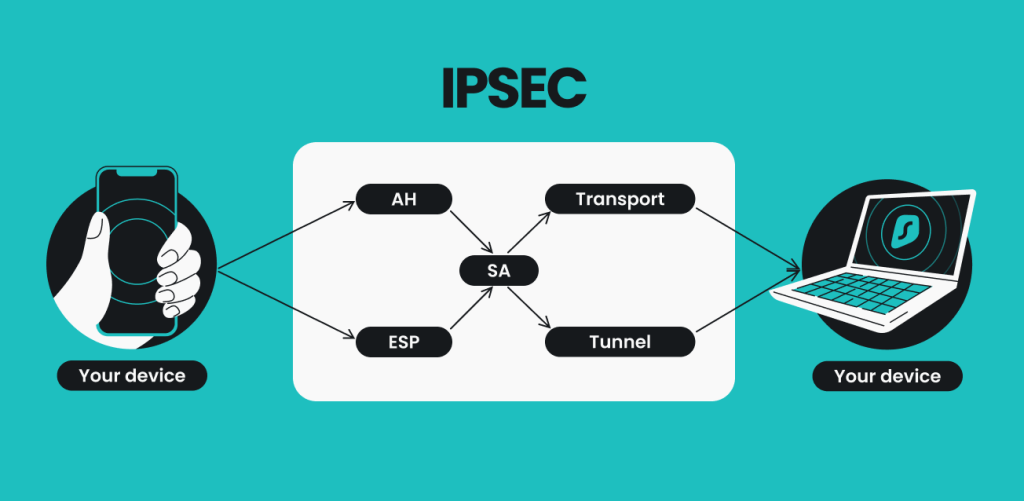

Τα πρωτόκολλα IPSEC συνήθως ομαδοποιούνται από τα καθήκοντά τους:

- Η κεφαλίδα ταυτότητας (AH);

- Ενθυλάκωση ωφέλιμου φορτίου ασφαλείας (ESP);

- Ένωση ασφαλείας (SA).

Τι είναι το iPsec?

Ερωτώντας Τι είναι φτιαγμένο από είναι παρόμοιο με το ερώτημα πως δουλεύει . IPsec’Ο μοναδικός στόχος είναι να κρυπτογραφηθεί και να δημιουργηθεί μια ασφαλής σύνδεση. Αυτός ο μοναδικός στόχος μπορεί να διαχωριστεί σε (και επιτευχθεί από) τρεις μικρότερες ομάδες πρωτοκόλλων. Κάθε μία από αυτές τις τρεις ξεχωριστές ομάδες φροντίζει για ξεχωριστές μοναδικές εργασίες.

Επικεφαλίδα ελέγχου ταυτότητας ασφαλείας (AH) – Εξασφαλίζει ότι όλα τα δεδομένα προέρχονται από την ίδια προέλευση και ότι οι χάκερ δεν είναι’Δεν προσπαθούμε να περάσουν τα δικά τους κομμάτια δεδομένων ως νόμιμα.

Φανταστείτε ότι παίρνετε ένα φάκελο με μια σφραγίδα. Εάν η σφραγίδα είναι’T Broken, κανείς δεν έχει παραβιαστεί με το γράμμα, σωστά? Οι κεφαλίδες ταυτότητας κάνουν το ίδιο για όλα τα δεδομένα που μεταδίδονται μέσω του IPSEC VPN. Ωστόσο, αυτό είναι μόνο ένας από τους δύο τρόπους που μπορεί να λειτουργήσει το IPSEC. Το άλλο είναι esp.

Ενθυλάκωση ωφέλιμου φορτίου ασφαλείας (ESP) -’ένα πρωτόκολλο κρυπτογράφησης, που σημαίνει ότι το πακέτο δεδομένων μετατρέπεται σε δυσανάγνωστο χάος. Εκτός από την κρυπτογράφηση, το ESP είναι παρόμοιο με τις κεφαλίδες ελέγχου ταυτότητας – μπορεί να πιστοποιήσει τα δεδομένα και να ελέγξει την ακεραιότητά του.

Για να επιστρέψετε στο γράμμα και να σφραγίσετε, αν κάποιος επρόκειτο να παραδώσει το γράμμα και να το ανοίξει, αυτοί’D Βρείτε μόνο ένα μάτσο gibberish κανένας άνθρωπος δεν μπορούσε να διαβάσει. Στο τέλος σας, η κρυπτογράφηση συμβαίνει στον πελάτη VPN, ενώ ο διακομιστής VPN το φροντίζει από την άλλη.

Η ένωση ασφαλείας (SA) είναι ένα σύνολο προδιαγραφών που είναι σύμφωνος σε δύο συσκευές που δημιουργούν μια σύνδεση IPSEC.

ο Ανταλλαγή κλειδιών στο Διαδίκτυο (IKE) ή το πρωτόκολλο διαχείρισης κλειδιών είναι μέρος αυτών των προδιαγραφών. Το IKE διαπραγματεύεται με ενώσεις ασφαλείας άλλων συσκευών και τις επικυρώνει. Το Ike παρέχει ασφαλή κανάλια επικοινωνίας από Ανταλλαγή ενός κρυπτογραφικού κλειδιού με την SA μιας άλλης συσκευής.

Για να εξηγήσετε στο Layperson’Οι όροι S, οι SAs είναι σαν τον κρυπτογράφηση ανάμεσα σε δύο κατάσκοποι – τους λέει πώς να ερμηνεύουν το κωδικοποιημένο μήνυμα και σε ποιον υποτίθεται ότι το αναμεταδίδουν. Το’είναι η συμφωνία μεταξύ δύο συσκευών σχετικά με τον τρόπο προστασίας των πληροφοριών κατά τη διάρκεια της επικοινωνίας.

Πώς μεταδίδει πληροφορίες iPsec?

Αφού ρυθμιστεί η IPSEC για χρήση AH ή ESP, επιλέγει τη λειτουργία μετάδοσης: μεταφορά ή σήραγγα.

Λειτουργία μεταφοράς IPSEC : Αυτή η λειτουργία κρυπτογραφεί τα δεδομένα σας’στέλνοντας αλλά όχι τις πληροφορίες σχετικά με το πού’πηγαίνει. Έτσι, ενώ θα μπορούσαν οι κακόβουλοι ηθοποιοί’να διαβάσετε τις επικοινωνίες σας, θα μπορούσαν να πουν πότε και πού στάλθηκαν.

Λειτουργία σήραγγας IPSEC : Η σήραγγα δημιουργεί μια ασφαλή, κλειστή σύνδεση μεταξύ δύο συσκευών χρησιμοποιώντας το ίδιο παλιό Διαδίκτυο. Ως εκ τούτου, η σύνδεση γίνεται ασφαλής και ιδιωτική. Το IPSEC VPN λειτουργεί σε αυτή τη λειτουργία, καθώς δημιουργεί τη σήραγγα IPSEC VPN .

Keynote αξίζει να αναφερθεί – από τα δύο πρωτόκολλα (UDP VS. TCP) Χρησιμοποιείται για τη μετάδοση δεδομένων μέσω του Ιστού, το IPSEC χρησιμοποιεί το UDP (πρωτόκολλο χρήστη Datagram), τον τύπο μετάδοσης που αγνοεί τα τείχη προστασίας.

Τώρα, ας’Προσπαθήστε να τα βάλετε όλα μαζί σε μια εφαρμογή που ονομάζεται IPSEC VPN.

Τι είναι το iPsec VPN και πώς λειτουργεί?

Ένα VPN είναι μια εφαρμογή που κρυπτογραφεί τη σύνδεσή σας στο Διαδίκτυο (ή άλλη συσκευή). Ένα VPN χρησιμοποιεί πρωτόκολλα για να κρυπτογραφήσει τη σύνδεση και υπάρχουν περισσότεροι από ένας τρόποι για να το κάνετε αυτό. Η χρήση του iPsec είναι ένα από αυτά. Ένα VPN που χρησιμοποιεί μια σουίτα πρωτοκόλλου IPSEC ονομάζεται IPSEC VPN.

Αφήνω’λένε ότι έχετε τρέχει ένα iPsec VPN client. Πώς λειτουργούν όλα?

- Κάντε κλικ Συνδέω-συωδεομαι ;

- Ενα Ξεκινά η σύνδεση IPSEC χρησιμοποιώντας τη λειτουργία ESP και σήραγγας

- ο Η SA δημιουργεί τις παραμέτρους ασφαλείας , σαν το είδος της κρυπτογράφησης’θα χρησιμοποιηθεί

- Τα δεδομένα είναι έτοιμα για αποστολή και ληφθείσα Ενώ κρυπτογραφούνται.

Αυτά είναι τα βασικά του iPsec. Μπορεί να ακούγεται απλό, αλλά πηγαίνει λίγο πιο βαθιά από αυτό.

Πώς λειτουργεί το iPsec βήμα προς βήμα?

Αφήνω’λένε ότι δύο συσκευές προσπαθούν να επικοινωνήσουν χρησιμοποιώντας το iPsec. Μια συσκευή προσπαθεί να στείλει ένα μήνυμα και εδώ’τι συμβαίνει:

- Βασικός ανταλλαγή – Το IPSEC δημιουργεί κρυπτογραφικά πλήκτρα (χορδές τυχαίων χαρακτήρων) για να κρυπτογραφήσει και να αποκρυπτογραφήσει κάθε συσκευή’μηνύματα S

- Κεφαλίδες και ρυμουλκούμενα – Όλα τα δεδομένα που μεταδίδονται μέσω του Διαδικτύου παίρνουν ψιλοκομμένα σε μικρότερα κομμάτια που ονομάζονται πακέτα. Το πρωτόκολλο IPSEC θέτει πληροφορίες ελέγχου ταυτότητας και κρυπτογράφησης στο μέτωπο (κεφαλίδα) του πακέτου και το τέλος του (τρέιλερ). Αυτές οι κεφαλίδες και τα ρυμουλκούμενα λένε στη συσκευή τι πρέπει να γίνει με το πακέτο δεδομένων

- Αυθεντικοποίηση – Το IPSEC πιστοποιεί κάθε πακέτο δεδομένων δίνοντάς του ένα μοναδικό “όνομα” ή id;

- Κρυπτογράφηση – Το IPSEC κρυπτογραφεί τα πακέτα δεδομένων’ περιεχόμενα;

- Μετάδοση – Τα πακέτα αποστέλλονται χρησιμοποιώντας τα πρωτόκολλα μεταφοράς ή σήραγγας

- Αποκρυπτογράφηση – Η συσκευή στο άλλο άκρο λαμβάνει το μήνυμα και χρησιμοποιεί το κλειδί αποκρυπτογράφησης για να ξεπεράσει το μήνυμα.

Πώς επηρεάζει το iPsec MSS και το MTU?

Όλα τα δεδομένα ταξιδεύουν σε πακέτα δεδομένων, τα οποία μετριούνται σε bytes.

MSS, ή Μέγιστο μέγεθος τμήματος , αναφέρεται σε μια τιμή του ανώτατο όριο Το μέγεθος ενός πακέτου δεδομένων μπορεί να είναι (που είναι 1460 bytes).

MTU, ο μέγιστη μονάδα μετάδοσης , Από την άλλη πλευρά, είναι η τιμή του μέγιστου μέγεθος συσκευή συνδεδεμένο στο Διαδίκτυο μπορεί να δεχτεί (που είναι 1500 bytes).

Αυτά τα πακέτα περιέχουν τις πληροφορίες που αποστέλλονται, την κεφαλίδα IP (20 bytes) και την κεφαλίδα TCP (20 bytes) και όλα έχουν όριο μεγέθους.

Το iPsec δεν’επιπτώσεις η τιμή του μέγιστου Μονάδα μετάδοσης, αλλά θα είναι πάντα χαμηλώστε την τιμή του μέγιστου μεγέθους του τμήματος. Και αυτό είναι το μαθηματικό που το αποδεικνύει:

Η τυπική μετάδοση πακέτων IP στο διαδίκτυο:

MTU (1500 bytes) – (κεφαλίδα IP (20 bytes) + κεφαλίδα TCP (20 bytes)) = MSS (1460 bytes)

Ωστόσο, δεδομένου ότι η IPSEC προσθέτει πρόσθετες κεφαλίδες στα δεδομένα που αποστέλλονται, το ‘’βάρος’’ ολόκληρου του πακέτου IP αλλάζει φυσικά .

MTU (1500 bytes) – (κεφαλίδα IP (20 bytes) + κεφαλίδα TCP (20 bytes) + IPsec bytes) = MSS (1460 bytes – IPsec bytes)

Ζήστε το iPsec σε δράση

Τώρα λοιπόν ξέρετε τι είναι το iPsec VPN στο VPN Realm . Για τους χρήστες Surfshark VPN που εκτελούν την εφαρμογή σε smartphones, πιθανότατα το χρησιμοποιείτε κάτω από το IKEV2 Moniker, το οποίο αποτελεί μέρος της οικογένειας IPSEC . Και εάν εσύ’δεν είναι χρήστης του surfshark, γιατί να μην γίνετε ένας? Έχουμε περισσότερα από απλά ipsec για να σας προσφέρουμε!

Το απόρρητό σας είναι δικό σας με το surfshark

Περισσότερο από ένα VPN

Συχνές ερωτήσεις

Τι είναι το ikev2?

Ikev2 (Έκδοση ανταλλαγής κλειδιών Internet 2) είναι ένα πρωτόκολλο Χρησιμοποιείται στο τμήμα σύνδεσης ασφαλείας της σουίτας πρωτοκόλλου IPSEC.

Εξηγεί τους χρήστες – επιβεβαιώνει ότι οι συσκευές στα άκρα της σύνδεσης είναι ποιοι λένε ότι είναι – και στη συνέχεια δημιουργεί μια κρυπτογραφημένη σύνδεση χρησιμοποιώντας Diffie -Hellman Key Exchange . Το’S Μια ευρέως χρησιμοποιούμενη μέθοδος αποστολής κρυπτογράφησης κρυπτογράφησης σε ένα δημόσιο δίκτυο χωρίς να τα καθιστούν στο κλειδί για το ξεκλείδωμα κρυπτογραφημένων δεδομένων.

Το IPSEC που εκτελεί το πρωτόκολλο IKEV2 καλείται Ikev2/ipsec , Αλλά το πρότυπο της βιομηχανίας είναι το IKEV2. Το’S Μια ανάπτυξη που ξεκίνησε το 2005 που ενημερώθηκε και καθόρισε μερικά από τα θέματα που είχε το αρχικό IPSEC με IKEV1 (που ξεκίνησε το 1995) είχε.

Είναι ασφαλές το iPsec?

Όταν συνδυάζεται με το IKEV2, Το IPSEC θεωρείται αρκετά ασφαλές από σημαντικούς παρόχους VPN παγκοσμίως . Ωστόσο, περίπου το 2015, οι ισχυρισμοί βγήκαν ότι οι ΗΠΑ’Η Υπηρεσία Εθνικής Ασφάλειας (NSA) ήταν σε θέση να την εκμεταλλευτεί . Ο οργανισμός είτε είχε εργαστεί στο backdoors σε IPSEC είτε βρήκε τρόπους για να χάσει το Diffie -Hellman Key Exchange. Ωστόσο, ορισμένοι ειδικοί στον τομέα έχουν αμφισβητήσει αυτόν τον ισχυρισμό.

Παρ ‘όλα αυτά, αν δεν κάνετε’να αισθάνονται ασφαλείς, οι περισσότεροι προμηθευτές VPN έχουν εναλλακτικές λύσεις σε πρωτόκολλα IPSEC VPN .

Είναι το iPsec καλύτερο από το SSL?

Σύγκριση IPsec και SSL (Secure Sockets Layer) είναι σαν να συγκρίνετε τα μήλα και τα πορτοκάλια. Και τα δύο πρωτόκολλα λειτουργούν σε διαφορετικά επίπεδα του μοντέλου OSI (Open Systems Interconnection). Εν ολίγοις, έτσι οι δύο φαίνονται δίπλα -δίπλα:

Τι είναι το πρωτόκολλο IPSEC? Πώς λειτουργούν τα iPsec VPNs

Το iPsec επιτρέπει στα δεδομένα να ταξιδεύουν με ασφάλεια στο διαδίκτυο. Είναι ένα βασικό μέρος του τρόπου επικοινωνίας και πρόσβασης σε δεδομένα online. Σε αυτό το άρθρο, εξηγούμε πώς λειτουργεί το IPSEC, ρίξτε μια ματιά στα πλεονεκτήματα και τα μειονεκτήματά της και διερευνήστε τα οφέλη ενός IPSEC VPN.

17 Απριλίου 2023

Ότητας ч ч ч ч ч ч ч ч ч ч р р р р р.

- Τι είναι το iPsec?

- Πώς λειτουργεί το iPsec?

- Πρωτόκολλα IPSEC και αλγόριθμοι κρυπτογράφησης

- Πολιτικές ασφαλείας και έλεγχος ταυτότητας IPSEC

Τι είναι το iPsec?

Το IPSEC αντιπροσωπεύει την ασφάλεια του πρωτοκόλλου Internet. Αυτός ο όρος αναφέρεται σε ένα σύνολο κανόνων επικοινωνίας που χρησιμοποιούνται για τη δημιουργία ασφαλών συνδέσεων μέσω ενός δικτύου. Τα πρωτόκολλα IPSEC συνδέουν τις συσκευές και προσθέτουν κρυπτογράφηση για να διατηρούν τα δεδομένα ασφαλή καθώς ταξιδεύει μεταξύ τους.

Η σουίτα πρωτοκόλλου IPSEC μπορεί να χρησιμοποιηθεί από άτομα ή μεγαλύτερους οργανισμούς και μπορεί ακόμη και να λειτουργήσει ως το κύριο πρωτόκολλο για μια ποικιλία VPNs. Αλλά πώς λειτουργεί το iPsec στην πράξη?

Πώς λειτουργεί το iPsec?

Το iPsec περιλαμβάνει πέντε κύρια βήματα.

- Αναγνώριση υποδοχής. Το σύστημα υποδοχής αναγνωρίζει ότι ένα πακέτο δεδομένων πρέπει να εξασφαλιστεί και να αποστέλλεται μέσω πρωτοκόλλων IPSEC. Σε αυτό το σημείο, το πακέτο δεδομένων είναι κρυπτογραφημένο και πιστοποιημένο, έτοιμο για μεταφορά.

- Διαπραγμάτευση. Τα δύο συστήματα υποδοχής που θα επικοινωνούν μέσω του IPSEC συμφωνούν στα πρωτόκολλα που θα χρησιμοποιηθούν και θα πιστοποιηθούν ο ένας στον άλλο. Δημιουργείται μια ασφαλή σύνδεση μεταξύ τους, κατά μήκος της οποίας μπορούν να πραγματοποιηθούν διαπραγματεύσεις για τον προσδιορισμό ποιοι αλγόριθμοι και κανόνες υπάρχουν. Αυτές οι διαπραγματεύσεις λαμβάνουν δύο έντυπα, κύρια και επιθετικά.

- Κύρια λειτουργία: Το σύστημα υποδοχής που ξεκινά τη διαδικασία υποδηλώνει τους αλγόριθμους κρυπτογράφησης και ελέγχου ταυτότητας και διαπραγματεύσεις να συνεχιστούν έως ότου τα δύο συστήματα εγκατασταθούν στα αποδεκτά πρωτόκολλα.

- Επιθετική λειτουργία: Το σύστημα υποδοχής που ξεκινά τη διαδικασία προτείνει τις προτιμώμενες μεθόδους κρυπτογράφησης και ελέγχου ταυτότητας, αλλά δεν διαπραγματεύεται ή αλλάζει τις προτιμήσεις του. Εάν το άλλο σύστημα υποδοχής συμφωνήσει, η διαδικασία συνεχίζεται στο επόμενο βήμα. Εάν δεν το κάνει’t, η διαδικασία δεν συνεχίζεται.

Όπως αποδείχθηκε παραπάνω, το iPsec είναι μια συλλογή από πολλές διαφορετικές λειτουργίες και βήματα, παρόμοια με το μοντέλο OSI και άλλα πλαίσια δικτύωσης. Στο επίκεντρο αυτής της συλλογής υπάρχουν τα πρωτόκολλα και οι αλγόριθμοι κρυπτογράφησης.

Πρωτόκολλα IPSEC και αλγόριθμοι κρυπτογράφησης

Το IPSEC χρησιμοποιεί δύο πρωτογενή πρωτόκολλα για την παροχή υπηρεσιών ασφαλείας, το πρωτόκολλο κεφαλίδας ελέγχου ταυτότητας (AH) και το πρωτόκολλο ενθυλακωτικού ωφέλιμου φορτίου (ESP), μαζί με αρκετούς άλλους. Δεν πρέπει να χρησιμοποιηθούν όλα αυτά τα πρωτόκολλα και οι αλγόριθμοι – η συγκεκριμένη επιλογή καθορίζεται κατά τη διάρκεια του σταδίου των διαπραγματεύσεων.

- Κεφαλίδα ελέγχου ταυτότητας (αχ). Το πρωτόκολλο κεφαλίδας ελέγχου ταυτότητας επικυρώνει την προέλευση και την ακεραιότητα των δεδομένων και παρέχει προστασία επανάληψης.

- Ενθυλάκωση ωφέλιμου φορτίου ασφαλείας (ESP). Η κρυπτογράφηση προστίθεται από το πρωτόκολλο ωφέλιμου φορτίου ενθυλάκισης.

- Exchange Key Exchange (IKE). Το πρωτόκολλο ανταλλαγής κλειδιών στο Διαδίκτυο εξασφαλίζει ότι και τα δύο συστήματα υποδοχής έχουν τα κλειδιά που απαιτούνται για την κρυπτογράφηση και την αποκρυπτογράφηση των πακέτων δεδομένων.

- Πρότυπο κρυπτογράφησης τριπλών δεδομένων (3DES). Το πρότυπο κρυπτογράφησης τριπλών δεδομένων είναι ένας αλγόριθμος κρυπτογράφησης που εφαρμόζει τρεις φορές έναν κρυπτογραφημένο σε δεδομένα για πρόσθετη ασφάλεια.

- Προηγμένο πρότυπο κρυπτογράφησης (AES).Προηγμένη κρυπτογράφηση Πρότυπα κρυπτογραφεί δεδομένα σε μπλοκ 128 bits.

Πολιτικές ασφαλείας και έλεγχος ταυτότητας IPSEC

Το IPSEC παρέχει αρκετές μεθόδους ελέγχου ταυτότητας, όπως:

- Ο έλεγχος ταυτότητας προ-κοινόχρηστου κλειδιού (PSK). Ένα κοινό μυστικό κλειδί είναι γνωστό τόσο στο σύστημα υποδοχής αποστολέα όσο και στον δέκτη και χρησιμοποιείται για τον έλεγχο ταυτότητας των μεταφερόμενων δεδομένων.

- Ψηφιακά πιστοποιητικά. Μια αξιόπιστη Αρχή Πιστοποιητικών (CA) παρέχει ψηφιακά πιστοποιητικά για τον έλεγχο ταυτότητας της επικοινωνίας. Αυτό επιτρέπει στο σύστημα κεντρικού υπολογιστή να λαμβάνει τα δεδομένα για να επαληθεύσει ότι ο αποστολέας είναι αυτός που ισχυρίζονται ότι είναι.

- Ο έλεγχος ταυτότητας Kerberos. Το πρωτόκολλο Kerberos παρέχει μια κεντρική υπηρεσία ελέγχου ταυτότητας, επιτρέποντας συσκευές που το χρησιμοποιούν για να πιστοποιήσουν ο ένας τον άλλον.

Διαφορετικές εφαρμογές IPSEC μπορούν να χρησιμοποιούν διαφορετικές μεθόδους ελέγχου ταυτότητας, αλλά το αποτέλεσμα είναι το ίδιο: η ασφαλής μεταφορά δεδομένων. Η σουίτα πρωτοκόλλου μπορεί επίσης να εφαρμοστεί σε δύο τρόπους: Λειτουργία μεταφοράς και λειτουργία σήραγγας.

Διαφορές μεταξύ των τρόπων μεταφοράς και της σήραγγας IPSEC

Οι λειτουργίες IPSEC μεταφοράς και σήραγγας έχουν αρκετές βασικές διαφορές.

Λειτουργία μεταφοράς

- Η κρυπτογράφηση εφαρμόζεται μόνο στο ωφέλιμο φορτίο του πακέτου IP, με την αρχική κεφαλίδα IP να απομένει σε απλό κείμενο.

- Ο τρόπος μεταφοράς χρησιμοποιείται κυρίως για την παροχή επικοινωνίας από άκρο σε άκρο μεταξύ δύο συσκευών.

- Ο τρόπος μεταφοράς χρησιμοποιείται κυρίως σε καταστάσεις όπου τα δύο συστήματα υποδοχής που επικοινωνούν είναι αξιόπιστα και διαθέτουν τις δικές τους διαδικασίες ασφαλείας στη θέση τους.

- Βασικά, ο τρόπος μεταφοράς προσφέρει λιγότερη ασφάλεια από τη λειτουργία σήραγγας.

Λειτουργία σήραγγας

- Η κρυπτογράφηση εφαρμόζεται τόσο στο ωφέλιμο φορτίο όσο και στην κεφαλίδα IP και προστίθεται μια νέα κεφαλίδα IP στο κρυπτογραφημένο πακέτο.

- Η λειτουργία σήραγγας παρέχει μια ασφαλή σύνδεση μεταξύ των σημείων, με το αρχικό πακέτο IP τυλιγμένο μέσα σε ένα νέο πακέτο IP για πρόσθετη προστασία.

- Η λειτουργία σήραγγας μπορεί να χρησιμοποιηθεί σε περιπτώσεις όπου τα τελικά σημεία δεν είναι αξιόπιστα ή στερούνται μηχανισμών ασφαλείας.

- Η λειτουργία σήραγγας παρέχει περισσότερη ασφάλεια για δεδομένα κατά τη μεταφορά.

Εν ολίγοις, και οι δύο λειτουργίες έχουν τις χρήσεις τους, αλλά η λειτουργία σήραγγας είναι πιο ασφαλής. Η ασφάλεια αποτελεί βασικό όφελος για το iPsec, γι ‘αυτό η σουίτα πρωτοκόλλου χρησιμοποιείται συχνά για τη δημιουργία VPNs.

ПOхOжIc

Ότητας ч ч ч ч ч ч ч ч.

Ότητας ч ч ч ч ч ч ч ч ч ч р р р р.

Τι είναι τα iPsec VPNs?

Ένα IPSEC VPN, ή εικονικό ιδιωτικό δίκτυο, είναι ένα VPN που χρησιμοποιεί το πρωτόκολλο IPSEC για να δημιουργήσει μια κρυπτογραφημένη σήραγγα στο διαδίκτυο.

Ένα VPN διατρέχει την κυκλοφορία κατά μήκος μιας κρυπτογραφημένης σήραγγας, προστατεύοντας τα δεδομένα από ανεπιθύμητες εισβολές. Ένα IPSEC VPN το κάνει αυτό χρησιμοποιώντας το πρωτόκολλο IPSEC για να δημιουργήσει μια σύνδεση και να κρυπτογραφήσει τα πακέτα δεδομένων κατά τη διαμετακόμιση και είναι ιδιαίτερα χρήσιμο για επιχειρήσεις και μεγάλους οργανισμούς με εργαζόμενους εκτός γραφείου που χρειάζονται απομακρυσμένη πρόσβαση σε πόρους.

Μια εταιρεία θα μπορούσε να δημιουργήσει ένα IPSEC VPN μεταξύ ενός απομακρυσμένου εργαζομένου’S Device και ένας εσωτερικός διακομιστής, δίνοντας έναν εργαζόμενο ασφαλή πρόσβαση στα ίδια συστήματα και δεδομένα που θα είχε κάποιος που εργάζεται στο γραφείο του.

Ένα VPN IPSEC μπορεί να ρυθμιστεί με διάφορους τρόπους:

- Τοποθεσία σε τοποθεσία. Ένα VPN τοποθεσίας σε τοποθεσία συνδέει δύο ή περισσότερα δίκτυα με κρυπτογραφημένη σήραγγα. Αυτό σημαίνει ότι οι χρήστες και στα δύο δίκτυα μπορούν να αλληλεπιδρούν σαν να ήταν στον ίδιο χώρο.

- Πελάτης σε θέση. Τα VPN του πελάτη σε τοποθεσία επιτρέπουν σε μεμονωμένες συσκευές να συνδεθούν σε ένα δίκτυο εξ αποστάσεως. Με αυτή την επιλογή, ένας απομακρυσμένος εργαζόμενος μπορεί να λειτουργήσει στο ίδιο δίκτυο με το υπόλοιπο της ομάδας του’t στην ίδια τοποθεσία.

- Πελάτης-πελάτης. Το μοντέλο VPN του πελάτη-πελάτη επιτρέπει σε πολλαπλές συσκευές να συνδεθούν με κρυπτογραφημένες σήραγγες, επιτρέποντας ασφαλή κοινή χρήση αρχείων και επικοινωνίες. Θα πρέπει να σημειωθεί ότι αυτή η μέθοδος είναι σπάνια εφαρμόζεται, αφού είναι δύσκολο να διαχειριστεί και να κλιμακωθεί.

Αν εσύ’για παράδειγμα, οι περισσότερες τοπολογίες IPSEC έρχονται με τα πλεονεκτήματα και τα μειονεκτήματα των πλεονεκτημάτων και των μειονεκτημάτων.

Πλεονεκτήματα και μειονεκτήματα των iPsec VPNs

Αφήνω’S Ρίξτε μια πιο προσεκτική ματιά στα πλεονεκτήματα και τα μειονεκτήματα ενός IPSEC VPN.

Πλεονεκτήματα ενός IPSEC VPN

Το IPSEC VPN προσφέρει αρκετά βασικά πλεονεκτήματα, ειδικά για μεγάλους οργανισμούς και επιχειρήσεις.

- Ασφάλεια: Ένα IPSEC VPN παρέχει ισχυρή ασφάλεια δικτύου με κρυπτογράφηση και πιστοποίηση δεδομένων καθώς ταξιδεύει μεταξύ των σημείων στο δίκτυο.

- Ευκαμψία: Ένα VPN IPSEC είναι ευπροσάρμοστο και μπορεί να ρυθμιστεί για διαφορετικές περιπτώσεις χρήσης, όπως τοποθεσία σε τοποθεσία, πελάτη σε τοποθεσία και πελάτη-σε πελάτη. Αυτό το καθιστά μια καλή επιλογή για οργανισμούς όλων των σχημάτων και μεγεθών.

- Διασκορπισμένες ομάδες: Εάν ένας οργανισμός έχει μια ομάδα που διαδίδεται σε πολλαπλές τοποθεσίες, με απομακρυσμένους εργαζόμενους ή διάφορα γραφεία, ένα VPN IPSEC μπορεί να συνδέσει απρόσκοπτα όλα τα μέρη.

Μειονεκτήματα ενός IPSEC VPN

Φυσικά, το IPSEC VPN δεν είναι χωρίς τα μειονεκτήματά του:

- Μείωση μικρής ταχύτητας: Ένα IPSEC VPN προσθέτει πρόσθετες διαδικασίες κρυπτογράφησης και ελέγχου ταυτότητας σε ένα δίκτυο, καθιστώντας κλιμακωτά τη διακίνηση δεδομένων, αλλά αυτό κέρδισε’δεν είναι αξιοσημείωτο για τους περισσότερους χρήστες.

- Περίπλοκο: Ένα IPSEC VPN μπορεί να είναι περίπλοκο για τη διαμόρφωση και την αντιμετώπιση προβλημάτων, απαιτώντας ενημερωμένο προσωπικό πληροφορικής ή εξωτερική υποστήριξη.

- Γενικά έξοδα CPU: Το IPSEC χρησιμοποιεί μια μεγάλη ποσότητα υπολογιστικής ισχύος για να κρυπτογραφήσει και να αποκρυπτογραφήσει τα δεδομένα που κινούνται μέσω του δικτύου. Αυτό μπορεί να υποβαθμίσει την απόδοση του δικτύου.

Πώς να ρυθμίσετε το πρωτόκολλο IPSEC VPN

Ακολουθήστε τα παρακάτω βήματα για να ρυθμίσετε ένα IPSEC VPN.

- Αποφασίστε για μια τοπολογία VPN. Αυτό σημαίνει τον προσδιορισμό της δομής του VPN (site-to-site, client-to-site ή client-to-client) και ορίζοντας τις διευθύνσεις IP και τις μάσκες υποδικτύου για κάθε τελικό σημείο VPN.

- Επιλέξτε μια εφαρμογή IPSEC. Μια εφαρμογή IPSEC είναι η συγκεκριμένη σουίτα λογισμικού που θα εκτελείτε σε λειτουργικά συστήματα. Παραδείγματα εφαρμογών IPSEC περιλαμβάνουν Strongswan, OpenSwan και Libreswan.

- Ρύθμιση ρυθμίσεων iPsec. Δημιουργήστε τις συγκεκριμένες ρυθμίσεις της εφαρμογής σας, συμπεριλαμβανομένης της μεθόδου ελέγχου ταυτότητας, του αλγορίθμου κρυπτογράφησης και του πρωτοκόλλου διαχείρισης βασικών.

- Ρύθμιση ρυθμίσεων δικτύου. Εκτός από τις ρυθμίσεις του IPSEC, θα χρειαστεί να διαμορφώσετε το δίκτυο στο σύνολό του για να εργαστείτε με ένα VPN, δημιουργώντας διευθύνσεις IP, μάσκες υποδικτύου και κανόνες δρομολόγησης.

- Διαμορφώστε τα τείχη προστασίας. Βεβαιωθείτε ότι τα τείχη προστασίας και στα δύο άκρα του VPN έχουν ρυθμιστεί για να επιτρέψουν την κυκλοφορία IPSEC να περάσει από τις άμυνες τους.

- Δοκιμάστε τη σύνδεση. Μόλις ληφθούν όλα τα βήματα, βεβαιωθείτε ότι τα δεδομένα ταξιδεύουν άψογα μέσω του IPSEC VPN και αντιμετωπίστε προβλήματα σύνδεσης.

Ποια είναι η διαφορά μεταξύ ενός IPSEC VPN και SSL VPN?

Τα VPNs IPSEC και SSL έχουν μια κύρια διαφορά: το τελικό σημείο κάθε πρωτοκόλλου. Στις περισσότερες περιπτώσεις, ένα IPSEC VPN επιτρέπει σε έναν χρήστη να συνδέεται εξ αποστάσεως σε ένα δίκτυο και σε όλες τις εφαρμογές του.

Από την άλλη πλευρά, ένα SSL VPN δημιουργεί σήραγγες σε συγκεκριμένες εφαρμογές και συστήματα σε ένα δίκτυο. Αυτό περιορίζει τους τρόπους με τους οποίους μπορεί να χρησιμοποιηθεί το SSL VPN, αλλά μειώνει την πιθανότητα ενός συμβιβασμένου τελικού σημείου που οδηγεί σε ευρύτερη παραβίαση δικτύου. Φυσικά, τόσο το IPSEC όσο και το SSL VPN μπορούν να είναι χρήσιμες, αλλά το οποίο επιλέγετε εξαρτάται από τις ανάγκες και τη δομή του οργανισμού σας.

Χρησιμοποιεί το NORDVPN IPSEC?

Για τις εκδόσεις MacOS (μέσω του App Store) και του iOS, το NORDVPN χρησιμοποιεί το IKEV2/IPSEC. Αυτός είναι ένας συνδυασμός των πρωτοκόλλων IPSEC και Internet Key Exchange 2 (IKEV2). Το IKEV2/IPSEC επιτρέπει μια ασφαλή σύνδεση VPN, χωρίς να διακυβεύεται στις ταχύτητες του Διαδικτύου.

Το IKEV2/IPSEC είναι μόνο μια επιλογή διαθέσιμη στους χρήστες της NORDVPN, ωστόσο. Το NORDVPN προσφέρει επίσης το πρωτόκολλο OpenVPN και το Nordlynx, ένα πρωτόκολλο που βασίζεται στο WireGuard. Το Nordlynx παρέχει ασυναγώνιστες ταχύτητες, καθιστώντας το NordVPN το ταχύτερο VPN στον κόσμο.

Μπορώ να συνδεθώ με το χέρι στο πρωτόκολλο NORDVPN IPSEC?

Ναι, μπορείτε να συνδεθείτε με μη αυτόματο τρόπο στο NORDVPN σε όλα τα μεγάλα λειτουργικά συστήματα. Για οδηγούς ειδικά για το OS, δείτε τη λίστα παρακάτω.

- Μη αυτόματη σύνδεση στα Windows

- Μη αυτόματη σύνδεση στο Linux

- Μη αυτόματη σύνδεση σε macOS

- Μη αυτόματη σύνδεση στο Android

- Συνδεθείτε με το χέρι στο iOS

Φυσικά, μπορείτε να χρησιμοποιήσετε το NORDVPN χωρίς να συνδεθείτε με μη αυτόματο τρόπο σε ένα πρωτόκολλο. Απλά κατεβάστε την εφαρμογή, ρυθμίστε τον λογαριασμό σας και ξεκινήστε την περιήγηση με βελτιωμένη ασφάλεια και ιδιωτικότητα.

Η ηλεκτρονική ασφάλεια ξεκινά με ένα κλικ.

Μείνετε ασφαλείς με τον κόσμο’S ηγετικό VPN

Malcolm Higgins

Malcolm – а а а а н н н н τροφή нστα. Иея ° р о ж ж р е е е е е т kонн πραγματοποιούμενοι.