האם VPN משתמש ב- ipsec?

מה זה ipsec

AH משמש לאימות מקור הנתונים ולבדוק את שלמות מנות ה- IP. כלומר, AH מבטיח שמקור מנות ה- IP סומך והנתונים לא מתעסקים בהם. עם זאת, אה, אינו מספק את פונקציית ההצפנה. כותרת AH מצורפת לכותרת ה- IP הרגילה בכל מנות נתונים. אה בודק את שלמות כל מנות ה- IP.

Ipsec vpns: מה הם ואיך להגדיר אותם

אם אי פעם היית צריך לעבוד מרחוק, יתכן שהיית משתמש ב- VPN כדי להתחבר בצורה מאובטחת למשאבים ברשת הפרטית של החברה שלך. חלק מה- VPNs משתמשים בפרוטוקול IPSEC כדי לקבוע חיבורים מאובטחים. אבל מה בדיוק זה VPN ומה זה VPN IPSEC?

בהקשר עסקי, VPN קובע חיבור מוגן לסביבת רשת מאובטחת שאחרת לא תהיה נגישה על ידי משתמש חיצוני. חשוב לציין כי VPNs מאפשרים למשתמשים להקים קשרים אלה ברשת ציבורית, כמו האינטרנט, באופן שמגן על האבטחה והפרטיות של אותם קשרים אלה.

תאר לעצמך שאתה פוגש לקוח בבית קפה ואתה צריך לגשת לנתונים רגישים המתארחים בשרתים הפרטיים של החברה שלך. גישה לשרתים פרטיים מרשתות ציבוריות חסרות ביטחון כמו בית קפה סטארבקס Wi-Fi יכולה לסכן את החברה שלך.

VPNs מאפשרים למשתמשים לגשת לרשת פרטית ולשתף נתונים רגישים מרחוק באמצעות רשתות ציבוריות כמו האינטרנט. VPN מאובטח מועיל לחברות קטנות וגדולות על ידי הגנה על הנתונים הסודיים שלהם.

להלן כמה מהיתרונות של שימוש ב- VPN:

– VPN מגן על הנתונים שלך מפני חטטנות על נקודות חמות Wi-Fi לא אמינות.

– VPN יכול להסתיר מידע פרטי כך ששחקנים רעים לא יגנבו את המידע שלך ומנסים להתחזות לך.

– VPN יכול גם לחסום כמה אתרים ושירותים ממדינות סנקציה מסוימות.

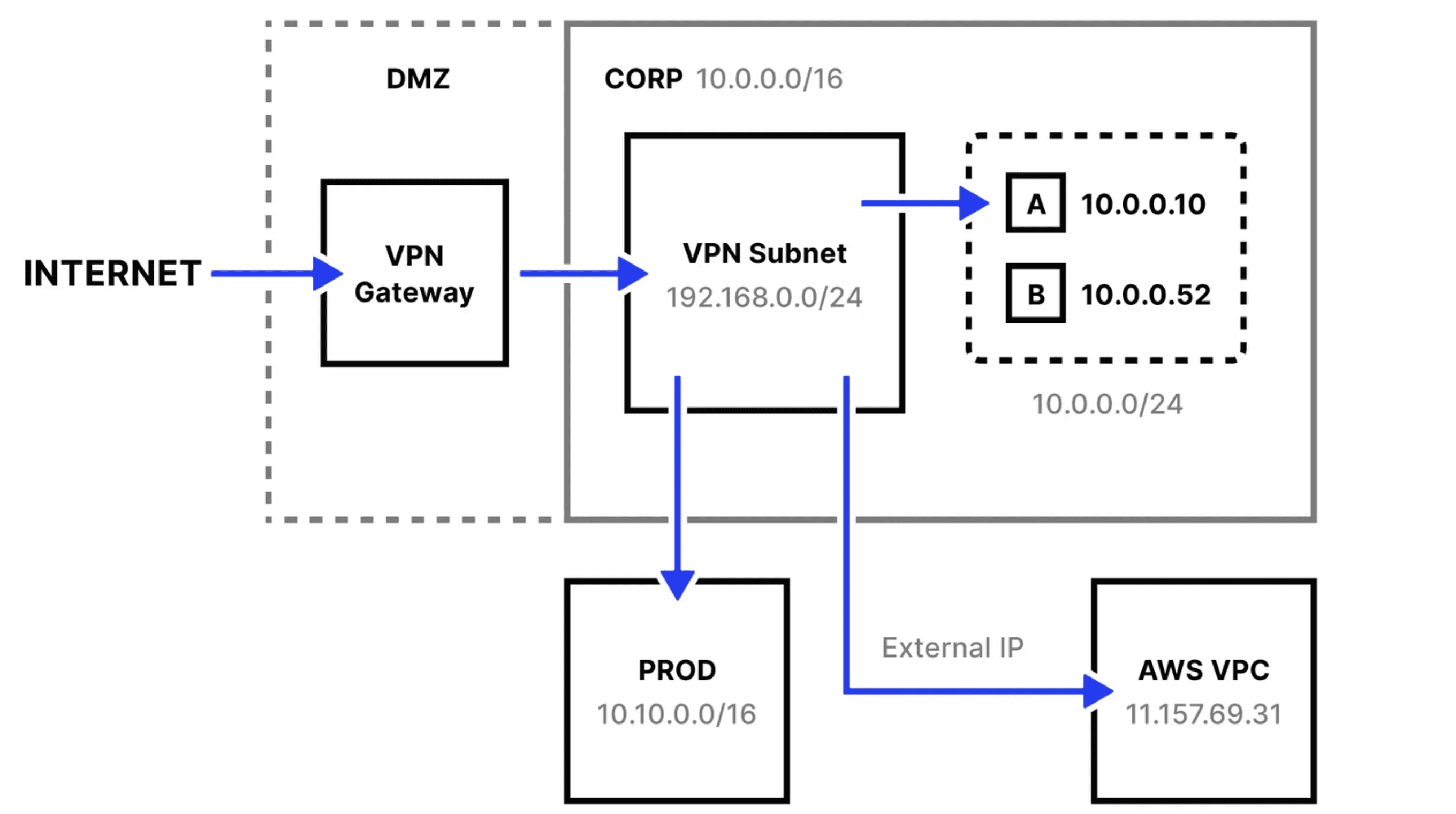

כפי שמודגם לעיל, ארכיטקטורת רשת מסורתית מורכבת משילוב כלשהו של כתובות IP סטטיות מאפשרות, מיפוי רשת משנה למשתמשים מרוחקים באמצעות מדיניות קבוצתית, חומת אש, ניהול מסלול ושער באינטרנט הציבורי.

IPSEC מייצג אבטחת פרוטוקול אינטרנט. IPSEC הוא פרוטוקול רשת מאובטח המציין ומאמת מנות נתונים כדי לספק תקשורת מאובטחת בין שני מכשירים.

במאמר זה תלמדו על VPNS של IPSEC בפירוט, כולל כיצד להגדיר VPN של IPSEC. בואו נתחיל!

מהם ipsec vpns?

VPN IPSEC הוא VPN שמשתמש ב- IPSEC כפרוטוקול שלו כדי ליצור חיבורים מאובטחים בין מכשירים. פרוטוקולים אחרים המשמשים VPNs כוללים SSL/TLS ו- L2TP. בואו נחקור את הפרוטוקולים השונים האלה:

– אבטחת שכבת תחבורה (TLS), ממשיך דרכו של שכבת השקעים המאובטחים (SSL), הוא פרוטוקול קריפטוגרפי המספק אבטחת תקשורת דרך רשת מחשבים. TLS ידוע במתן אבטחה על פני חיבורי HTTPS.

– אבטחת פרוטוקול אינטרנט (IPSEC) היא פרוטוקול רשת מאובטח המשמש ב- VPNs כדי לאמת ולהצפין את מנות הנתונים כדי לספק תקשורת מאובטחת.

– פרוטוקול מנהור שכבה (L2TP) הוא פרוטוקול מנהור המשמש לתמיכה ב- VPNs. L2TP אינו מספק אימות חזק בפני עצמו. IPSEC משמש לעתים קרובות לאבטחת מנות L2TP. השילוב של שני הפרוטוקולים הללו מכונה בדרך כלל L2TP/IPSEC.

לעניין מאמר זה, המוקד העיקרי שלנו יהיה ב- IPSEC VPNS.

חבילת IPSEC של פרוטוקולים מאבטחת נתונים המועברים דרך האינטרנט או כל רשת ציבורית המשתמשת בהצפנה בין שתי נקודות קצה. IPSEC משמש לרוב לביסוס אימות הדדי בין מחשבים בתחילת הפגישה ולנהל משא ומתן על מפתחות קריפטוגרפיה במהלך הפגישה. זה יכול להגן על זרימת נתונים בין זוג מארחים, רשתות או בין רשת למארח.

IPSEC יכול לפעול בשני המצבים הבאים:

– מצב מנהור – מצליח את כל מנות הנתונים.

– מצב הובלה – רק מצפין את הודעת מנות הנתונים.

שימוש ב- IPSec VPN מספק שכבות אבטחה מרובות – הוא מספק אימות כדי להבטיח כל שינוי בחבילות נתונים והיא מציפה את העומסים בכל מנות. זה מבטיח אבטחה ושלמות הנתונים המועברים דרך המנהרה המוצפנת. זה מאפשר את שלמות הנתונים במעבר מבלי ליירט או לשנות.

ישנם שני מצבי VPN IPSEC:

– מצב מנהרה של IPSEC VPN – מצב זה מצפן את כל המנה היוצאת. בדרך כלל זה מיושם בשער מאובטח באמצעות חומת אש או יציאת נתב. לדוגמה, עובדים מסניף ארגוני יכולים להתחבר היטב למערכות במשרד הראשי באמצעות שערים מאובטחים. מנהרת IPSEC הוקמה בין שני מארחי Gateway.

– מצב התחבורה של IPSEC VPN – מצב זה מצפן רק מטען מטען IP וטריילר ESP שנשלח בין שתי נקודות קצה. זה משמש בעיקר במהלך תקשורת מקצה לקצה ואינו משנה את כותרת ה- IP של המנה היוצאת. לדוגמה, מצב מסוג זה מאפשר לצוות התמיכה המרוחק של IT להתחבר לשרת מרוחק לבצע עבודות תחזוקה. משתמשים במצב הובלה בו מארח אחד צריך לקיים אינטראקציה עם מארח אחר.

כיצד להגדיר שרת VPN IPSEC

כאן, אראה לך כיצד להגדיר במהירות ובאוטומציה של שרת VPN משלך ב- IPSEC ב- CentOS/Rhel, אובונטו ו- Debian Linux Debrutions.

כדי להתחיל, תזדקק לשרת ייעודי או לשרת פרטי וירטואלי (VPS) המותקן עם אחד ממערכת ההפעלה הבאה:

– אובונטו 20.04 (מוקד) או 18.04 (ביוני)

– דביאן 11 (Bullseye), 10 (באסטר) או 9 (מתיחה)

מה זה ipsec

AH משמש לאימות מקור הנתונים ולבדוק את שלמות מנות ה- IP. כלומר, AH מבטיח שמקור מנות ה- IP סומך והנתונים לא מתעסקים בהם. עם זאת, אה, אינו מספק את פונקציית ההצפנה. כותרת AH מצורפת לכותרת ה- IP הרגילה בכל מנות נתונים. אה בודק את שלמות כל מנות ה- IP.

Ipsec vpns: מה הם ואיך להגדיר אותם

אם אתה’אי פעם היה צריך לעבוד מרחוק, יכול להיות שהשתמשת ב- VPN כדי להתחבר בצורה מאובטחת למשאבים בחברה שלך’רשת פרטית. חלק מה- VPNs משתמשים בפרוטוקול IPSEC כדי לקבוע חיבורים מאובטחים. אבל מה בדיוק זה VPN ומה’s an ipsec vpn?

בהקשר עסקי, VPN קובע חיבור מוגן לסביבת רשת מאובטחת שאחרת לא תהיה נגישה על ידי משתמש חיצוני. חשוב לציין כי VPNs מאפשרים למשתמשים להקים קשרים אלה ברשת ציבורית, כמו האינטרנט, באופן שמגן על האבטחה והפרטיות של אותם קשרים אלה.

תאר לעצמך שאתה פוגש לקוח בבית קפה ואתה צריך לגשת לנתונים רגישים המתארחים בחברה שלך’שרתים פרטיים. גישה לשרתים פרטיים מרשתות ציבוריות חסרות ביטחון כמו בית קפה סטארבקס Wi-Fi יכולה לסכן את החברה שלך.

VPNs מאפשרים למשתמשים לגשת לרשת פרטית ולשתף נתונים רגישים מרחוק באמצעות רשתות ציבוריות כמו האינטרנט. VPN מאובטח מועיל לחברות קטנות וגדולות על ידי הגנה על הנתונים הסודיים שלהם.

להלן כמה מהיתרונות של שימוש ב- VPN:

- VPN מגן על הנתונים שלך מפני חטטנות על נקודות חמות Wi-Fi לא אמינות.

- VPN יכול להסתיר מידע פרטי כל כך שחקנים גרועים שלא’לא גנב את המידע שלך ונסה להתחזות לך.

- VPN יכול גם לחסום כמה אתרים ושירותים ממדינות סנקציה מסוימות.

כפי שמודגם לעיל, ארכיטקטורת רשת מסורתית מורכבת משילוב כלשהו של כתובות IP סטטיות מאפשרות, מיפוי רשת משנה למשתמשים מרוחקים באמצעות מדיניות קבוצתית, חומת אש, ניהול מסלול ושער באינטרנט הציבורי.

IPSEC מייצג אבטחת פרוטוקול אינטרנט. IPSEC הוא פרוטוקול רשת מאובטח המציין ומאמת מנות נתונים כדי לספק תקשורת מאובטחת בין שני מכשירים.

במאמר זה תלמדו על VPNS של IPSEC בפירוט, כולל כיצד להגדיר VPN של IPSEC. לתת’s מתחיל!

מהם ipsec vpns?

VPN IPSEC הוא VPN שמשתמש ב- IPSEC כפרוטוקול שלו כדי ליצור חיבורים מאובטחים בין מכשירים. פרוטוקולים אחרים המשמשים VPNs כוללים SSL/TLS ו- L2TP. לתת’S חקור את הפרוטוקולים השונים הללו:

- אבטחת שכבת תחבורה (TLS), ממשיך דרכו של שכבת השקעים המאובטחים (SSL), הוא פרוטוקול קריפטוגרפי המספק אבטחת תקשורת דרך רשת מחשבים. TLS ידוע במתן אבטחה על פני חיבורי HTTPS.

- אבטחת פרוטוקול אינטרנט (IPSEC) היא פרוטוקול רשת מאובטח המשמש ב- VPNs כדי לאמת ולהצפין את מנות הנתונים כדי לספק תקשורת מאובטחת.

- פרוטוקול מנהור שכבה (L2TP) הוא פרוטוקול מנהור המשמש לתמיכה ב- VPNs. L2TP אינו מספק אימות חזק בפני עצמו. IPSEC משמש לעתים קרובות לאבטחת מנות L2TP. השילוב של שני הפרוטוקולים הללו מכונה בדרך כלל L2TP/IPSEC.

לעניין מאמר זה, המוקד העיקרי שלנו יהיה ב- IPSEC VPNS.

חבילת IPSEC של פרוטוקולים מאבטחת נתונים המועברים דרך האינטרנט או כל רשת ציבורית המשתמשת בהצפנה בין שתי נקודות קצה. IPSEC משמש לרוב לביסוס אימות הדדי בין מחשבים בתחילת הפגישה ולנהל משא ומתן על מפתחות קריפטוגרפיה במהלך הפגישה. זה יכול להגן על זרימת נתונים בין זוג מארחים, רשתות או בין רשת למארח.

IPSEC יכול לפעול בשני המצבים הבאים:

- מצב מנהור – מצליח את כל מנות הנתונים.

- מצב הובלה – רק מצפין את הודעת מנות הנתונים.

שימוש ב- IPSec VPN מספק שכבות אבטחה מרובות – הוא מספק אימות כדי להבטיח כל שינוי בחבילות נתונים והיא מציפה את העומסים בכל מנות. זה מבטיח אבטחה ושלמות הנתונים המועברים דרך המנהרה המוצפנת. זה מאפשר את שלמות הנתונים במעבר מבלי ליירט או לשנות.

ישנם שני מצבי VPN IPSEC:

- מצב מנהרה של IPSEC VPN – מצב זה מצפן את כל המנה היוצאת. בדרך כלל זה מיושם בשער מאובטח באמצעות חומת אש או יציאת נתב. לדוגמה, עובדים מסניף ארגוני יכולים להתחבר היטב למערכות במשרד הראשי באמצעות שערים מאובטחים. מנהרת IPSEC הוקמה בין שני מארחי Gateway.

- מצב התחבורה של IPSEC VPN – מצב זה מצפן רק מטען מטען IP וטריילר ESP שנשלח בין שתי נקודות קצה. זה משמש בעיקר במהלך תקשורת מקצה לקצה ואינו משנה את כותרת ה- IP של המנה היוצאת. לדוגמה, מצב מסוג זה מאפשר לצוות התמיכה המרוחק של IT להתחבר לשרת מרוחק לבצע עבודות תחזוקה. משתמשים במצב הובלה בו מארח אחד צריך לקיים אינטראקציה עם מארח אחר.

כיצד להגדיר שרת VPN IPSEC

כאן, אראה לך כיצד להגדיר במהירות ובאוטומציה של שרת VPN משלך ב- IPSEC ב- CentOS/Rhel, אובונטו ו- Debian Linux Debrutions.

כדי להתחיל, אתה’אני זקוק לשרת ייעודי או לשרת פרטי וירטואלי (VPS) המותקן באחד ממערכת ההפעלה הבאה:

- אובונטו 20.04 (מוקד) או 18.04 (ביוני)

- דביאן 11 (Bullseye), 10 (באסטר) או 9 (מתיחה)

- סנטוס 8 או 7

- רוקי לינוקס 8

- OS Almalinux 8

- Red Hat Enterprise Linux (Rhel) 8 או 7

- אמזון לינוקס 2

ראשית, התחבר ל- VP. כברירת מחדל, הסקריפט יפיק אישורי VPN אקראיים (מקש שותף מראש, שם משתמש וסיסמא VPN) ויציג אותם בסוף ההתקנה.

עם זאת, כדי להשתמש בתעודות שלך, תחילה תצטרך ליצור סיסמא חזקה ו- PSK, בהתאמה, עם הפקודות הבאות:

> openssl rand -base64 106xwsdx0q7hruaq ==> openssl rand -base64 16bcm90acdbkb6qdmszm63vg ==

הפלט של הפקודה הראשונה שלך הוא הסיסמה שלך, והפלט מהפקודה השנייה שלך הוא PSK שלך.

בשלב הבא, קבעו ערכים שנוצרו כמתואר בפקודה הבאה. יש למקם את כל הערכים בתוך ציטוטים בודדים כמוצג.

Vpn_ipsec_psk: ‘IPsec מקש שותף מראש’ VPN_USER: ‘שם המשתמש שלך VPN’ VPN_PASPOWN: ‘סיסמת ה- VPN שלך’

ב- Centos/Rhel או אובונטו/דביאן

wget https: // git.IO/VPNSetUp -O VPNSETUP.sh vpn_ipsec_psk = ‘kvljeduknzo5gbh72sqkoa ==’ vpn_user = ‘bobalice’ vpn_password = ‘8dbdippgbcr4wq ==’ sudo sh vpnsetupup.ש

החבילות העיקריות שיש להתקין הן:

- Bind-utils

- כלי נטו

- בִּיזוֹן

- לְהַגמִישׁ

- GCC

- Libcap-ng-devel

- Libcurl-Devel

- Libselinux-Devel

- NSPR-DEVEL

- NSS-DEVEL

- DEVEL PAM XL2TPD

- IPTABLES-Services

- Systemd-Devel

- FIPSCHECK-DEVEL

- Libevent-Devel

- fail2ban

הורד, ערוך והתקן את ליברסוואן מקוד המקור, ואז הפעל והפעיל את השירותים הדרושים.לאחר השלמת ההתקנה, תראה את פרטי ה- VPN המוצגים בפורמט הבא:

שרת IP: xxx.xxx.xxx.xxxipsec psk: vpn_ipsec_pskusername: vpn_userpassword: vpn_password

עם פלט זה, שרת ה- VPN של IPSEC שלך מוכן כעת לשימוש. עכשיו, בואו’S חקור כיצד להקים לקוח VPN IPSEC במכונות Windows, Linux ו- OS X.

כיצד להגדיר לקוח VPN IPSEC

שילוב L2TP עם פרוטוקולי IPSEC יוצר לקוח VPN מאובטח ביותר. L2TP מייצר מנהרה מכיוון שהיא לא’לא מסוגל להצפנה. פרוטוקול IPSEC מטפל בהצפנה, אבטחת ערוצים ושלמות נתונים כדי להבטיח שכל המנות מאובטחות ולא נפגעו.

Windows 10 ו- 8.איקס

לאחר הגדרת שרת ה- VPN של IPSEC, עקוב אחר הצעדים שלהלן כדי להגדיר לקוח VPN IPSEC ב- Windows 8.x ו- 10. IPSEC VPN נתמך באופן טבעי ב- Windows – אין תוכנה נוספת להתקנה.

- לחץ באמצעות לחצן העכבר הימני על סמל האלחוטי/רשת במגש המערכת שלך.

- בחר מרכז פתוח ומרכז שיתוף. לחלופין, אם משתמשים ב- Windows 10 גרסה 1709 או חדש יותר, בחר פתח הגדרות רשת ואינטרנט, ואז לחץ על מרכז רשת ושיתוף.

- נְקִישָׁה הגדר חיבור או רשת חדשים.

- בחר התחבר למקום עבודה ולחץ הַבָּא.

- נְקִישָׁה השתמש בחיבור האינטרנט שלי (VPN).

- הזן את ה- IP של שרת VPN שלך ב- כתובת אינטרנט שדה.

- הזן כל מה שאתה אוהב ב שם יעד שדה ואז לחץ לִיצוֹר.

- לחזור ל מרכז רשת ושיתוף. משמאל, לחץ על שינוי הגדרות מתאם.

- לחץ באמצעות לחצן העכבר הימני על ערך ה- VPN החדש ובחר נכסים.

- לחץ על בִּטָחוֹן כרטיסייה. בחר פרוטוקול מנהור שכבה 2 עם IPSEC (L2TP/IPSEC) לסוג ה- VPN.

- נְקִישָׁה אפשר פרוטוקולים אלה. בדוק את ה אתגר פרוטוקול אימות לחיצת יד (CHAP) וכן גרסה 2 של מיקרוסופט Chap (MS-CHAP V2) תיבות סימון.

- נְקִישָׁה הגדרות מתקדמות.

- בחר השתמש במפתח מראש לאימות והזן את ה- VPN שלך ipsec psk עבור המפתח.

- נְקִישָׁה בסדר לסגור את הגדרות מתקדמות.

- נְקִישָׁה בסדר כדי לשמור את פרטי חיבור VPN.

OS X (MacOS)

לאחר הגדרת שרת ה- VPN שלך, עקוב אחר הצעדים שלהלן כדי להגדיר VPN IPSEC ב- OS X. IPSEC VPN נתמך באופן טבעי ב- OS X. אין תוכנה נוספת שצריך להתקין.

- לִפְתוֹחַ העדפות מערכת וללכת ל רֶשֶׁת סָעִיף.

- לחץ על + כפתור בפינה השמאלית התחתונה של החלון.

- בחר VPN מ ה מִמְשָׁק תפריט נפתח.

- בחר L2TP מעל IPSEC מ ה סוג VPN תפריט נפתח.

- הזן כל מה שתרצה לשם השירות.

- נְקִישָׁה לִיצוֹר.

- הזן את ה- IP של שרת VPN שלך לכתובת השרת.

- הזן את שם המשתמש שלך ב- VPN לשם החשבון.

- לחץ על הגדרות אימות לַחְצָן.

- בתוך ה אימות משתמש קטע, בחר ב סיסמה לחצן רדיו והזן את סיסמת ה- VPN שלך .

- בתוך ה אימות מכונה קטע, בחר סוד משותף והזן את ה- VPN שלך IPSEC PSK .

- נְקִישָׁה בסדר.

- בדוק את ה הצג את סטטוס VPN בתפריט תיבת סימון סרגל.

- נְקִישָׁה מִתקַדֵם וודא שלח את כל התנועה על חיבור VPN תיבת הסימון מסומנת.

- לחץ על TCP/IP כרטיסייה וודא קישור מקומי בלבד נבחר ב קבע את התצורה של IPv6 סָעִיף.

- נְקִישָׁה בסדר, ואז לחץ להגיש מועמדות כדי לשמור את פרטי חיבור ה- VPN.

אובונטו לינוקס

אובונטו (18.04 וחדשים יותר) משתמשים יכולים להתקין את אריזת הרשת-Manager-L2TP-Gnome באמצעות APT, ואז להגדיר את התצורה של לקוח ה- IPSEC/L2TP VPN באמצעות ה- GUI. בצע את הצעדים הבאים:

- לך ל הגדרות> רשת> VPN. לחץ על + לַחְצָן.

- בחר פרוטוקול מנהור שכבה 2 (L2TP).

- הזן כל מה שאתה אוהב ב שֵׁם שדה.

- הזן את ה- IP של שרת VPN שלך עבור כְּנִיסָה.

- הזן את שם המשתמש שלך ב- VPN עבור שם משתמש.

- לחץ באמצעות לחצן העכבר הימני על ? בתוך ה סיסמה שדה ובחר אחסן את הסיסמה רק עבור משתמש זה.

- הזן את סיסמת ה- VPN שלך עבור סיסמה.

- עזוב את ה NT DOMAIN שדה ריק.

- לחץ על הגדרות ipsec .. לַחְצָן.

- בדוק את ה אפשר מנהרת IPSEC למארח L2TP תיבת סימון.

- עזוב את ה מזהה שער שדה ריק.

- הזן את ה- VPN שלך ipsec psk עבור מפתח שותף מראש.

- הרחב את מִתקַדֵם סָעִיף.

- הזן AES128-SHA1-MODP2048 עבור אלגוריתמים שלב 1.

- הזן AES128-SHA1 עבור אלגוריתמים של Phase2.

- נְקִישָׁה בסדר, ואז לחץ על לְהוֹסִיף כדי לשמור את פרטי חיבור ה- VPN.

- להפוך את VPN לְהַדלִיק.

סיכום

רשת פרטית וירטואלית (VPN) עוזרת להגן על התשתית שלך מפני האקרים. VPNs משמשים בדרך כלל בעסקים כדי לאפשר לעובדים לגשת לרשת ארגונית מרחוק.

עם VPN IPSEC, מנות IP מוגנות כאשר הן נוסעות לשער IPSEC וממנה. פרוטוקולי IPSEC מיישמים רשת מאובטחת המגנה על נתוני VPN מפני שחקנים רעים חיצוניים.

עם זאת, VPN יכול ליצור תחושת ביטחון שגויה. לדוגמה, ספקי הצד השלישי או האקרים יכולים לנצל מידע פגיע בזכות נקודת הכניסה היחידה לרשת הפרטית שלך. VPNs גם אינם’הפיתרון הזול ביותר. הם דורשים עלויות תמיכה גבוהות – מעבר פתאומי לעבודה מרחוק תוך שמירה על תשתית הרשת יכולה לשים מאמץ על צוות ה- IT.

בדוק את Twingate, אלטרנטיבה מודרנית, אפס-אמון ל- VPNS לאבטחת הרשת שלך. שלא כמו VPNs מסורתיים, טווינגט לא’לא מחייב אותך לחשוף שער ציבורי וזה מפחית את פגיעויות ההתקפה לרוחב.

בקש הדגמה אם אתה’D אוהב ללמוד עוד.

יישם במהירות רשת אמון אפס מודרנית שהיא יותר מאובטח ומתחזק מאשר VPNS.

מה זה ipsec?

אבטחת פרוטוקול אינטרנט (IPSEC) היא חבילה של פרוטוקולים ושירותים המספקים אבטחה לרשתות IP. זוהי טכנולוגיית רשת פרטית וירטואלית (VPN) בשימוש נרחב. מנות IP חסרות מנגנוני אבטחה אפקטיביים ועשויות להיות מזויפות, לגנוב או להתעסק בהן בעת העברת רשת ציבורית, כמו האינטרנט. כדי לפתור בעיה זו, הצדדים המתקשרים מקימים מנהרת IPSEC להעברה מוצפנת של מנות IP. זה מבטיח העברה מאובטחת של מנות IP ברשת חסרת ביטחון, כגון האינטרנט.

- מה זה VPN ipsec?

- איך IPSEC עובד?

- מהם 3 הפרוטוקולים ב- ipsec?

- באילו יציאות משמשות ב- ipsec?

- Ipsec vpn vs ssl vpn

יותר

הִתמוֹטְטוּת

מה זה VPN ipsec?

רשת פרטית וירטואלית (VPN) היא טכנולוגיה להקמת רשת פרטית ברשת ציבורית. זוהי רשת הגיונית ברשת ציבורית כמו האינטרנט, ומאפשרת להעביר נתוני משתמשים באמצעות קישור לוגי. זה שונה מרשת פרטית מסורתית, בה נתוני המשתמש מועברים דרך קישור פיזי מקצה לקצה.

פרוטוקולי VPN נפוצים כוללים IPSEC, שכבת שקעים מאובטחים (SSL), אנקפסולציה ניתוב גנרית (GRE), פרוטוקול מנהרה נקודה לנקודה (PPTP) ופרוטוקול מנהור שכבה 2 (L2TP). IPSEC היא טכנולוגיית VPN נפוצה והיא חלה על תרחישים של גישה לרשת מרובה.

IPSEC VPN היא טכנולוגיית VPN המשתמשת ב- IPSEC לגישה מרחוק. הטכנולוגיה מאפשרת להקים מנהרת IPSEC בין שתי רשתות פרטיות או יותר ברשת ציבורית ומשתמשת באלגוריתמי הצפנה ואימות כדי להבטיח אבטחת חיבורי VPN.

IPSEC VPN מגן על תקשורת נקודה לנקודה על ידי הקמת מנהרות מאובטחות בין מארחים, בין מארחים לשערי אבטחת רשת, או בין שערי אבטחת רשת (כגון נתבים וחומות אש). זה פועל בשכבת ה- IP כדי להצפין ולאמת מנות נתונים.

בהשוואה לטכנולוגיות VPN אחרות, IPSec VPN מאובטח יותר מכיוון שהנתונים מוצפנים להעברה במנהרות IPSEC. עם זאת, פריסת התצורה והרשתות של IPSEC VPN מורכבים יותר.

איך IPSEC עובד?

- זיהוי תנועה מעוניין. לאחר שמכשיר רשת מקבל מנות, הוא תואם את 5 המנה של המנה כנגד מדיניות ה- IPsec המוגדרת כדי לקבוע אם יש להעביר את המנה דרך מנהרת IPSEC. התנועה שצריך להעביר דרך מנהרת IPSEC ידועה כתנועה מעוניינת.

- משא ומתן על איגוד האבטחה (SA). SA מגדיר אלמנטים להעברת נתונים מאובטחים בין הצדדים המתקשרים. אלמנטים אלה כוללים פרוטוקולי אבטחה, מצבי אנקפסולציה של נתונים, אלגוריתמי הצפנה ואימות ומפתחות המשמשים להעברת נתונים. לאחר זיהוי תנועה מעוניינת, מכשיר הרשת המקומי יוזם SA משא ומתן עם מכשיר הרשת העמיתים. בשלב זה, הצדדים המתקשרים משתמשים בפרוטוקול Exchange Key Exchange (IKE) כדי להקים IKE SAS לאימות זהות וחילופי מידע מפתח, ואז להקים IPSEC SAS להעברת נתונים מאובטחת על בסיס ה- IKE SAS.

- העברת נתונים. לאחר שנקבעו IPSEC SAS בין הצדדים המתקשרים, הם יכולים להעביר נתונים על מנהרת IPSEC. כדי להבטיח אבטחת העברת נתונים, כותרת אימות (AH) או מטען אבטחה (ESP) משמשת להצפנת נתונים ואימות. מנגנון ההצפנה מבטיח סודיות נתונים ומונע יירוט נתונים במהלך ההעברה. מנגנון האימות מבטיח את שלמות הנתונים ואמינותו ומונע את קיום הזיזוי או התייחסות אליהם במהלך ההעברה.

באיור הבא, שולח IPSEC משתמש באלגוריתם ההצפנה ובמפתח ההצפנה כדי להצפין מנות IP, כלומר הוא מכסה את הנתונים המקוריים. ואז השולח ומקלט משתמשים באותו אלגוריתם אימות ומפתח אימות כדי לעבד את המנות המוצפנות כדי להשיג את ערך בדיקת היושרה (ICV). אם ה- ICVs המתקבלים בשני הקצוות זהים, המנה אינה מתעסקת במהלך ההעברה, והמקלט מפענח את המנה. אם ה- ICVs שונים, המקלט משליך את המנה.

תהליך קידוד ואימות של IPSEC

מהם 3 הפרוטוקולים ב- ipsec?

חילופי מפתחות באינטרנט (IKE)

IKE הוא פרוטוקול שכבת יישומים מבוסס UDP ומשמש בעיקר למשא ומתן של SA וניהול מפתח.

ל- IKE שתי גרסאות: IKEV1 ו- IKEV2. בהשוואה ל- IKEV1, IKEV2 מתקן פגיעויות קריפטוגרפיות מרובות מוכרות, משפר את ביצועי האבטחה, מפשט את תהליך המשא ומתן של SA ומשפר את יעילות המשא ומתן.

אייק הוא פרוטוקול היברידי המשלב את איגוד אבטחת האינטרנט ופרוטוקול ניהול המפתח (ISAKMP), אוקלי ו- SKEME. ISAKMP מגדיר את תהליך ההקמה של איק SA. הליבה של אוקלי וסקמה היא האלגוריתם של דיפי-הלמן (DH), המשמש להפצת מפתחות מאובטחים ולאימות זהויות באינטרנט לקבלת העברת נתונים מאובטחת. מפתח ההצפנה ומפתח האימות הנדרש על ידי IKE SAS ו- IPSEC SAS נוצרים וניתן לעדכן אותם באופן דינמי דרך אלגוריתם DH.

כותרת אימות (אה)

AH משמש לאימות מקור הנתונים ולבדוק את שלמות מנות ה- IP. כלומר, AH מבטיח שמקור מנות ה- IP סומך והנתונים לא מתעסקים בהם. עם זאת, אה, אינו מספק את פונקציית ההצפנה. כותרת AH מצורפת לכותרת ה- IP הרגילה בכל מנות נתונים. אה בודק את שלמות כל מנות ה- IP.

עוטף עומס אבטחה (ESP)

ESP יכול להצפין נתונים בנוסף לאימות מקור הנתונים ובדיקת שלמות מנות ה- IP. כותרת ESP מצורפת לכותרת ה- IP הסטנדרטית בכל מנות נתונים, ושדות הנתונים של ה- ESP Trailer ו- ESP Auth מצורפים לכל מנות נתונים. ESP במצב הובלה אינו בודק את שלמות כותרות ה- IP. לכן, ESP לא יכולה להבטיח שכותרות IP לא יתקבלו להתעסק בהן.

ניתן להשתמש ב- AH ו- ESP באופן עצמאי או ביחד. כאשר משתמשים ב- AH ו- ESP יחד, ENS.

באילו יציאות משמשות ב- ipsec?

ב- IPSEC, פרוטוקול ה- IKE משתמש ביציאת UDP 500 כדי ליזום ולהגיב למשא ומתן. לכן, כדי להבטיח שמנות משא ומתן של IKE יכולות לעבור דרך שער, עליך להגדיר מדיניות אבטחה בשער כדי לאפשר מנות עם יציאת UDP 500. בנוסף, בתרחיש ipsec nat traversal, יש לאפשר מנות עם יציאת UDP 4500.

AH ו- ESP הם פרוטוקולי שכבת רשת ואינם כוללים יציאות. כדי להבטיח הגדרת מנהרה מוצלחת של IPSEC, עליך להגדיר מדיניות אבטחה בשער כדי לאפשר שירותי AH (פרוטוקול IP מספר 51) ו- ESP (פרוטוקול IP מספר 50).

Ipsec vpn vs ssl vpn

- שכבות עבודה של מודל ההתייחסות OSI OSI מגדירה מסגרת של שבע שכבות לחיבור רשת: שכבה פיזית, שכבת קישור נתונים, שכבת רשת, שכבת הובלה, שכבת הפעלה, שכבת מצגת ושכבת יישום. IPSEC עובד בשכבת הרשת ומפעל ישירות את פרוטוקול האינטרנט (IP). SSL, שעובד בשכבת היישום, הוא פרוטוקול שכבת יישומים המציין תנועה HTTP במקום מנות IP.

IPSEC VPN: היסודות

בקיצור, VPN IPSEC (רשת פרטית וירטואלית) הוא VPN הפועל על פרוטוקול IPSEC. אבל שם’זה עוד לזה. במאמר זה, אנחנו’יסביר מה Ipsec , מנהור ipsec , וכן Ipsec vpns הם. כל זה מוצג בצורה פשוטה אך מפורטת שאנו מקווים לך’אני תיהנה. לתת’S בועט עם היסודות.

תוכן העניינים

מה זה ipsec?

IPSEC מייצג אני נטרט עמ ‘ רוטוקול שניות urity. ה IP חֵלֶק מספר הנתונים לאן ללכת, וה- שניות מצפין ומאמת את זה. במילים אחרות, ipsec הוא א קבוצת פרוטוקולים זה קבע חיבור מאובטח ומוצפן בין מכשירים דרך האינטרנט הציבורי.

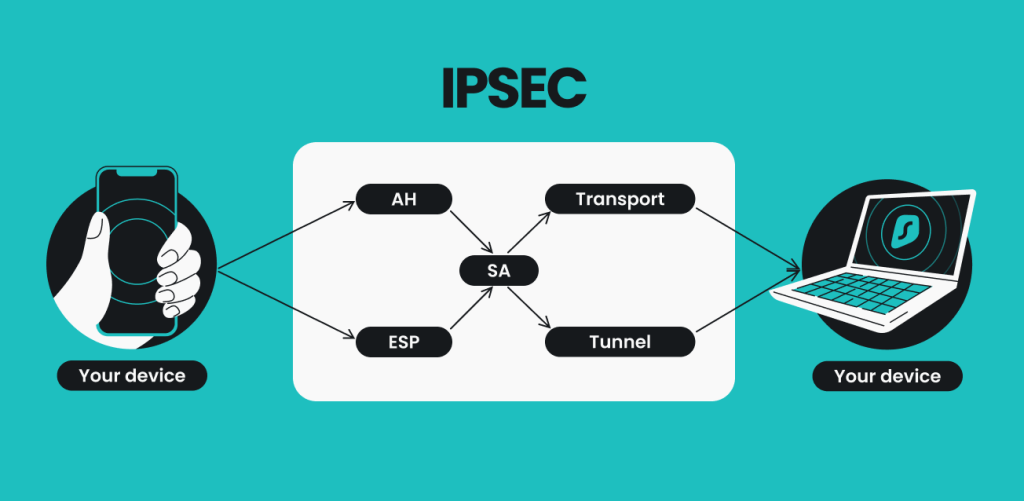

פרוטוקולי IPSEC מקובצים בדרך כלל על ידי המשימות שלהם:

- כותרת אימות (AH);

- עוטף עומס אבטחה (ESP);

- איגוד האבטחה (SA).

ממה עשוי ipsec?

לשאול ממה הוא עשוי דומה לשאול איך זה עובד . Ipsec’המטרה היחידה היא להצפין ולבסס חיבור מאובטח; ניתן לנתח את המטרה היחידה הזו (ולהשיג אותה) שלוש קבוצות קטנות יותר של פרוטוקולים. כל אחת משלוש הקבוצות הנפרדות דואגות למשימות ייחודיות נפרדות.

כותרת אימות אבטחה (AH) – זה מבטיח שכל הנתונים מגיעים מאותו מקור וכי האקרים יתקיימו’אני מנסה להעביר את פיסות הנתונים שלהם כלגיטימיות.

דמיין שאתה מקבל מעטפה עם חותם. אם החותם הוא’לא נשבר, אף אחד לא התמודד עם המכתב, נכון? כותרות אימות עושות את אותו הדבר עבור כל הנתונים המועברים דרך ה- IPSEC VPN. עם זאת, זהו רק אחת משתי דרכים IPSEC יכולה לפעול. השני הוא ESP.

עוטף עומס אבטחה (ESP) – זה’S פרוטוקול הצפנה, כלומר, חבילת הנתונים הופכת לבלגן בלתי קריא. מלבד הצפנה, ESP דומה לכותרות אימות – הוא יכול לאמת את הנתונים ולבדוק את שלמותם.

כדי לחזור למכתב ולחותם, אם מישהו היה מיירט את המכתב ופותח אותו, הם’D מצא רק חבורה של ג’יבריש שאף אדם לא יכול היה לקרוא. בסופו של דבר, ההצפנה מתרחשת על לקוח VPN, בעוד ששרת VPN דואג לכך.

איגוד האבטחה (SA) הוא קבוצה של מפרטים כלומר מוסכם על שני מכשירים המבססים חיבור ipsec.

ה חילופי מפתח באינטרנט (IKE) או שפרוטוקול ניהול המפתח הוא חלק מאותם מפרטים. אייק מנהל משא ומתן עם עמותות אבטחה של מכשירים אחרים ומאמת אותם. IKE מספקת ערוצי תקשורת מאובטחים על ידי החלפת מפתח קריפטוגרפי עם ה- SA של מכשיר אחר.

להסביר בהדיכב’המונחים, SAS הם כמו הצופן בין שני מרגלים – זה אומר להם כיצד לפרש את המסר המקודד ולמי הם אמורים להעביר אותו. זה’זה ההסכם בין שני מכשירים כיצד להגן על מידע במהלך התקשורת.

כיצד מעביר IPSEC מידע?

לאחר ש- IPSEC מוגדר לשימוש ב- AH או ESP, הוא בוחר את מצב ההעברה: הובלה או מנהרה.

מצב תחבורה של IPSEC : מצב זה מצפן את הנתונים שאתה’מחדש לשלוח אך לא את המידע על היכן הוא’זה הולך. אז בעוד ששחקנים זדוניים לא יכלו’לא קרא את התקשורת המופקת שלך, הם יכלו לדעת מתי ואיפה הם נשלחו.

מצב מנהרה של ipsec : מנהור יוצר חיבור מאובטח וסגור בין שני מכשירים באמצעות אותו אינטרנט ישן. לכן, החיבור נעשה בטוח ופרטי. IPSEC VPN עובד במצב זה, מכיוון שהוא יוצר את מנהרת ה- VPN של IPSEC .

Entynote ששווה להזכיר – מתוך שני הפרוטוקולים (UDP VS. TCP) משמש להעברת נתונים באינטרנט, IPSEC משתמש ב- UDP (פרוטוקול Datagram), סוג ההעברה שמתעלם מחומת אש.

עכשיו, בואו’לנסות להכניס את הכל לאפליקציה בשם IPsec VPN.

מה זה ipsec vpn, ואיך זה עובד?

VPN הוא יישום שמציין את החיבור שלך לאינטרנט (או למכשיר אחר). VPN משתמש בפרוטוקולים כדי להצפין את החיבור, ויש יותר מדרך אחת לעשות זאת. השימוש ב- ipsec הוא אחד מהם. VPN באמצעות חבילת פרוטוקול ipsec נקרא VPN ipsec.

לתת’אומר שיש לך לקוח VPN IPSEC. איך הכל עובד?

- אתה לוחץ לְחַבֵּר ;

- AN חיבור IPSEC מתחיל שימוש במצב ESP ומנהרה;

- ה SA קובע את פרמטרי האבטחה , כמו סוג ההצפנה ש’יש להשתמש;

- הנתונים מוכנים להישלח ולהתקבל בעודו מוצפן.

אלה היסודות של ipsec. זה אולי נשמע פשוט, אבל זה קצת יותר עמוק מזה.

איך IPSEC עובד צעד אחר צעד?

לתת’אומרים ששני מכשירים מנסים לתקשר באמצעות ipsec. מכשיר אחד מנסה לשלוח הודעה, וכאן’מה שקורה:

- חילופי מפתח – IPSEC מגדיר מפתחות קריפטוגרפיים (מיתרי תווים אקראיים) כדי להצפין ולפענח כל מכשיר’מסרים;

- כותרות ונגררים – כל הנתונים המועברים דרך האינטרנט נקצצים לקטעים קטנים יותר הנקראים מנות. פרוטוקול IPSEC שם מידע על אימות והצפנה בחזית (כותרת) של המנה וסוף זה (טריילר). כותרות ונגררים אלה אומרים למכשיר מה צריך לעשות עם מנות הנתונים;

- אימות – ipsec מאמת כל מנות נתונים על ידי מתן אותו ייחודי “שֵׁם” או תעודת זהות;

- הצפנה – ipsec מצפין את מנות הנתונים’ תוכן;

- הפצה – המנות נשלחות באמצעות פרוטוקולי ההובלה או המנהרה;

- פענוח – המכשיר בקצה השני מקבל את ההודעה ומשתמש במפתח הפענוח כדי לבטל את ההודעה.

איך ipsec משפיעים על MSS ו- MTU?

כל הנתונים נעים בחבילות נתונים, הנמדדים בבתים.

MSS, אוֹ גודל הקטע המרבי , מתייחס לערך של מַקסִימוּם גודל חבילת נתונים יכולה להיות (שהוא 1460 בתים).

MTU, ה יחידת הילוכים מקסימאלית , מצד שני, הערך של המקסימום גודל כל אחד התקן מחובר לאינטרנט יכול לקבל (שהוא 1500 בתים).

מנות אלה מכילות את המידע שנשלח, כותרת ה- IP (20 בתים) ואת כותרת ה- TCP (20 בתים), ולכולם יש מגבלת גודל.

Ipsec לא’לא השפעה הערך של מקסימום יחידת הילוכים אבל תמיד תהיה להוריד את הערך של גודל הקטע המרבי. וזה המתמטיקה המוכיחת זאת:

העברת מנות IP סטנדרטיות ברחבי האינטרנט:

MTU (1500 בתים) – (כותרת IP (20 בתים) + כותרת TCP (20 בתים)) = MSS (1460 בתים)

עם זאת, מכיוון ש- IPSEC מוסיף כותרות נוספות לנתונים שנשלחו, ‘’מִשׁקָל’’ של כל מנות ה- IP משתנות באופן טבעי .

MTU (1500 בתים) – (כותרת IP (20 בתים) + כותרת TCP (20 בתים) + Ipsec בתים) = MSS (1460 בתים – Ipsec בתים)

לחוות את ipsec בפעולה

אז עכשיו אתה יודע מה IPSEC VPN נמצא בתחום VPN . עבור משתמשי VPN של Surfshark המריצים את האפליקציה בסמארטפונים, סביר להניח שאתה משתמש בה תחת ה- IKEV2 Moniker, שהוא חלק ממשפחת IPSEC . ואם אתה’לא משתמש ב- SurfShark, מדוע לא להיות אחד? יש לנו יותר מסתם ipsec להציע לך!

הפרטיות שלך היא משלך עם SurfShark

יותר מסתם VPN

שאלות נפוצות

מה זה ikev2?

Ikev2 (חילופי מפתח באינטרנט גרסה 2) הוא פרוטוקול משמש בחלק של איגוד האבטחה של חבילת הפרוטוקול IPsec.

זה מאמת משתמשים – מאשר כי המכשירים בקצות החיבור הם מי שהם אומרים שהם – ואז מגדירים חיבור מוצפן באמצעות Diffie – Hellman Exchange Key . זה’S שיטה נרחבת של שליחת הצפנת הצפנה ברשת ציבורית מבלי להכניס אותם למפתח לפתיחת נתונים מוצפנים.

IPSEC המריץ את פרוטוקול IKEV2 נקרא Ikev2/ipsec , אבל השם הסטנדרטי בתעשייה הוא IKEV2. זה’פיתוח שהושק בשנת 2005 שעדכן ותיקן כמה מהנושאים שה- IPSEC המקורי עם IKEV1 (שהושק בשנת 1995) היה.

האם IPSEC בטוח?

כשזווג עם ikev2, IPSEC נחשב לבטוח מספיק על ידי ספקי VPN גדולים ברחבי העולם . עם זאת, בסביבות 2015, טענות כי ארה”ב’סוכנות לביטחון לאומי (NSA) הצליחה לנצל אותה . הסוכנות עבדה דלתות אחוריות ל- ipsec או מצאה דרכים להתעסק עם חילופי המפתח של דיפי -הלמן. עם זאת, חלק מהמומחים בתחום חולק על טענה זו.

עם זאת, אם אתה לא’לא מרגישים בטוחים, לרוב ספקי ה- VPN יש חלופות לפרוטוקולי IPSEC VPN .

האם ipsec טוב יותר מ- SSL?

השוואה Ipsec וכן SSL (שכבת שקעים מאובטחים) זה כמו להשוות תפוחים ותפוזים. שני הפרוטוקולים עובדים על רמות שונות של מודל OSI (Interconnection Systems). בקיצור, כך השניים נראים זה לצד זה:

מהו פרוטוקול IPsec? איך עובד VPNs ipsec

IPSEC מאפשר לנתונים לנסוע בבטחה ברחבי האינטרנט. זהו חלק מרכזי מאיך שאנו מתקשרים וגישה לנתונים באופן מקוון. במאמר זה, אנו מסבירים כיצד IPSEC עובד, מסתכל על היתרונות והחסרונות שלו ולחקור את היתרונות של IPSEC VPN.

17 באפריל 2023

Врort.

- מה זה ipsec?

- איך IPSEC עובד?

- פרוטוקולי IPSEC ואלגוריתמי הצפנה

- מדיניות אבטחה ואימות IPSEC

מה זה ipsec?

IPSEC מייצג אבטחת פרוטוקול אינטרנט. מונח זה מתייחס לקבוצה של כללי תקשורת המשמשים להקמת חיבורים מאובטחים ברשת. פרוטוקולי IPSEC מחברים התקנים ומוסיפים הצפנה כדי לשמור על נתונים בטיחותי כאשר הם נוסעים ביניהם.

חבילת הפרוטוקול של IPSEC יכולה לשמש אנשים פרטיים או ארגונים גדולים יותר ויכולה אפילו לשמש כפרוטוקול הראשי עבור מגוון VPNs. אבל איך IPSEC עובד בפועל?

איך IPSEC עובד?

IPSEC כרוך בחמישה שלבים עיקריים.

- הכרה מארחת. מערכת המארחת מכירה בכך שיש לאבטח ולשלוח חבילת נתונים באמצעות פרוטוקולי IPSEC. בשלב זה, חבילת הנתונים מוצפנת ומאמתת, מוכנה להעברה.

- מַשָׂא וּמַתָן. שתי המערכות המארחות שיתקשרו באמצעות IPSEC מסכימות על הפרוטוקולים שישמשו ויאמתו את עצמם זה לזה. נוצר חיבור מאובטח ביניהם, לאורך המשא ומתן יכול להתקיים כדי לקבוע אילו אלגוריתמים וכללים קיימים. משא ומתן זה לוקח שתי צורות, עיקריות ואגרסיביות.

- מצב ראשי: מערכת המארחת המתחילה את התהליך מציעה אלגוריתמי הצפנה ואימות ומשא ומתן נמשכים עד ששתי המערכות מסתפקות בפרוטוקולים המקובלים.

- מצב אגרסיבי: מערכת המארחת שמתחילה את התהליך מציעה את שיטות ההצפנה והאימות המועדפות עליה אך אינה מנהלת משא ומתן או משנה את העדפותיה. אם מערכת המארח האחרת מסכימה, התהליך ממשיך לשלב הבא. אם זה לא’t, התהליך לא נמשך.

כפי שהודגם לעיל, ipsec הוא אוסף של פונקציות וצעדים רבים ושונים, בדומה למודל OSI ומסגרות רשת אחרות. בלב האוסף ההוא נמצאים הפרוטוקולים ואלגוריתמי ההצפנה.

פרוטוקולי IPSEC ואלגוריתמי הצפנה

IPSEC משתמשת בשני פרוטוקולים עיקריים כדי לספק שירותי אבטחה, פרוטוקול כותרת האימות (AH) ופרוטוקול מטען האבטחה (ESP), יחד עם כמה אחרים. לא יש להשתמש בכל הפרוטוקולים והאלגוריתמים הללו – הבחירה הספציפית נקבעת בשלב המשא ומתן.

- כותרת אימות (אה). פרוטוקול כותרת האימות מאמת את מקור הנתונים ויושרה ומספק הגנה חוזרת.

- עוטף עומס אבטחה (ESP). הצפנה מתווספת על ידי פרוטוקול העומס האבטחה המכוסה.

- חילופי מפתחות באינטרנט (IKE). פרוטוקול חילופי המפתח באינטרנט מבטיח שלשתי מערכות המארחים יש את המפתחות הדרושים להצפנה ולפענוח של מנות הנתונים.

- תקן הצפנת נתונים משולש (3DES). תקן הצפנת נתונים משולש הוא אלגוריתם הצפנה המיישם צופן על נתונים שלוש פעמים לאבטחה נוספת.

- תקן הצפנה מתקדם (AES).הצפנה מתקדמת סטנדרטית מצפנת נתונים בבלוקים של 128 ביטים.

מדיניות אבטחה ואימות IPSEC

IPSEC מספק מספר שיטות אימות, כולל:

- אימות מקש שותף מראש (PSK). מפתח סודי משותף ידוע הן למערכת מארח השולח והן למקלט, ומשמש לאימות הנתונים שהועברו.

- תעודות דיגיטליות. רשות תעודות מהימנה (CA) מספקת תעודות דיגיטליות לאימות התקשורת. זה מאפשר למערכת המארחת לקבל את הנתונים כדי לוודא שהשולח הוא מי שהם טוענים שהם.

- אימות קרברוס. פרוטוקול קרברוס מספק שירות אימות ריכוזי, המאפשר למכשירים המשתמשים בו כדי לאמת זה את זה.

יישומי IPSEC שונים עשויים להשתמש בשיטות אימות שונות, אך התוצאה זהה: העברה מאובטחת של נתונים. ניתן ליישם את חבילת הפרוטוקול בשני מצבים: מצב הובלה ומצב מנהרה.

הבדלים בין מצבי הובלה למנהרה IPSEC

במצבי ה- IPSEC של התחבורה ובמנהרה יש כמה הבדלי מפתח.

מצב תחבורה

- הצפנה מיושמת רק על עומס המשא של מנות ה- IP, כאשר כותרת ה- IP המקורית נותרה בטקסט רגיל.

- מצב הובלה משמש בעיקר כדי לספק תקשורת מקצה לקצה בין שני מכשירים.

- מצב הובלה משמש בעיקר במצבים בהם שתי המערכות המארחות המתקשרות אמינות ויש להן נהלי אבטחה משלהם.

- באופן חיוני, מצב התחבורה מציע פחות אבטחה ממצב מנהרה.

מצב מנהרה

- הצפנה מיושמת הן על עומס המשא והן על כותרת ה- IP, וכותרת IP חדשה מתווספת לחבילה המוצפנת.

- מצב מנהרה מספק חיבור מאובטח בין נקודות, כאשר מנות ה- IP המקוריות עטופות בתוך מנות IP חדשות להגנה נוספת.

- ניתן להשתמש במצב מנהרה במקרים בהם נקודות קצה אינן אמינות או חסרות מנגנוני אבטחה.

- מצב מנהרה מספק אבטחה רבה יותר לנתונים במעבר.

בקיצור, לשני המצבים השימושים שלהם, אך מצב המנהרה בטוח יותר. אבטחה היא יתרון מרכזי עבור IPSEC, וזו הסיבה שלעיתים קרובות משתמשים בסוויטת הפרוטוקול ליצירת VPNS.

Похожие сати

Врем чения.

Врем чения.

מהם ipsec vpns?

VPN IPSEC, או רשת פרטית וירטואלית, היא VPN המשתמשת בפרוטוקול IPSEC כדי ליצור מנהרה מוצפנת באינטרנט.

VPN מנתב את התנועה לאורך מנהרה מוצפנת, ומגן על נתונים מפני פריצות לא רצויות. VPN IPSEC עושה זאת באמצעות פרוטוקול IPSEC כדי ליצור חיבור ולהצפנת מנות נתונים במעבר והוא שימושי במיוחד עבור עסקים וארגונים גדולים עם עובדים מחוץ למשרד הזקוקים לגישה מרחוק למשאבים.

חברה יכולה להקים VPN IPSEC בין עובד מרוחק’מכשיר S ושרת פנימי, ומעניקים לעובד גישה מאובטחת לאותן מערכות ולנתונים שמישהו שעובד במשרד שלהם היה יכול להיות.

ניתן להגדיר VPN של IPSEC בכמה דרכים:

- אתר לאתר. VPN באתר לאתר מחבר בין שתי רשתות או יותר עם מנהרה מוצפנת. המשמעות היא שמשתמשים בשתי הרשתות יכולים לקיים אינטראקציה כאילו היו באותו מרחב.

- לקוח לאתר. VPNs לקוח לאתר מאפשרים למכשירים בודדים להתחבר לרשת מרחוק. עם אפשרות זו, עובד מרוחק יכול לפעול באותה רשת כמו שאר הצוות שלהם, גם אם הוא קיר’t באותו מיקום.

- לקוח לקוח. מודל VPN של לקוח לקוח מאפשר למכשירים מרובים להתחבר למנהרות מוצפנות, ומאפשר שיתוף קבצים מאובטח ותקשורת. יש לציין כי לעיתים רחוקות מיושמים שיטה זו מכיוון שקשה לנהל ולהיקף.

בין אם אתה’השתמשו ב- VPN באתר לאתר או ב- VPN גישה מרחוק (לקוח לאתר או לקוח לקוח, למשל) רוב הטופולוגיות של IPSEC מגיעות עם יתרונות וחסרונות הן חסרונות.

יתרונות וחסרונות של VPNS IPSEC

לתת’תסתכל מקרוב על היתרונות והחסרונות של VPN של IPSEC.

יתרונות של VPN IPSEC

VPN של IPSEC מציע מספר יתרונות עיקריים, במיוחד עבור ארגונים ועסקים גדולים.

- בִּטָחוֹן: VPN IPSEC מספק אבטחת רשת חזקה על ידי הצפנה ואימות נתונים כאשר הם עוברים בין נקודות ברשת.

- גְמִישׁוּת: VPN IPSEC הוא תכליתי וניתן להגדיר אותו למקרי שימוש שונים, כמו אתר לאתר, לקוח לאתר ולקוח לקוח. זה הופך את זה לאופציה טובה לארגונים מכל הצורות והגדלים.

- צוותים מפוזרים: אם לארגון יש צוות התפשט במספר מיקומים, עם עובדים מרוחקים או מספר משרדים, VPN IPSEC יכול לחבר בצורה חלקה את כל הצדדים.

חסרונות של VPN IPSEC

כמובן ש- VPN IPSEC אינו חסר החסרונות שלו:

- הפחתת מהירות קלה: VPN של IPSEC מוסיף לתהליכי הצפנה ואימות נוספים לרשת, מה שהופך את תפוקת הנתונים לאט לאט יותר, אך זה ניצח’לא היה מורגש עבור מרבית המשתמשים.

- מוּרכָּבוּת: VPN IPSEC יכול להיות מורכב להגדרת תצורה ולפתור בעיות, הדורש צוות IT בקיא או תמיכה חיצונית.

- תקורות מעבד: IPSEC משתמש בכמות גדולה של כוח מחשוב כדי להצפין ולפענוח נתונים העוברים ברשת. זה יכול להשפיל את ביצועי הרשת.

כיצד להגדיר פרוטוקול VPN IPSEC

עקוב אחר השלבים שלהלן כדי להגדיר VPN IPSEC.

- להחליט על טופולוגיית VPN. משמעות הדבר היא לקבוע את מבנה ה- VPN (אתר לאתר, לקוח לאתר או לקוח לקוח) ולהגדיר את כתובות ה- IP ומסכות רשת המשנה עבור כל נקודת קצה VPN.

- בחר יישום IPSEC. יישום IPSEC הוא חבילת התוכנה הספציפית שתפעל במערכות הפעלה. דוגמאות ליישומי IPSEC כוללות את Strongswan, Openswan ו- Libreswan.

- הגדר הגדרות IPSEC. קבע את ההגדרות הספציפיות של היישום שלך, כולל שיטת אימות, אלגוריתם הצפנה ופרוטוקול ניהול מפתח.

- הגדר הגדרות רשת. בנוסף להגדרות ה- IPSEC שלך, תצטרך להגדיר את הרשת בכללותה כדי לעבוד עם VPN, לקבוע כתובות IP, מסכות רשת משנה וכללי ניתוב.

- קבע את התצורה של חומות אש. וודא כי חומות אש בשני קצות ה- VPN מוגדרים כדי לאפשר לתעבורת IPSEC לעבור את ההגנות שלהם.

- בדוק את החיבור. לאחר שננקטו כל הצעדים, וודא שהנתונים נוסעים בצורה חלקה דרך ה- VPN של IPSEC, ופתרו בעיות בכל בעיות חיבור.

מה ההבדל בין IPSEC VPN ו- SSL VPN?

ל- IPSEC ו- SSL VPNs יש הבדל עיקרי אחד: נקודת הקצה של כל פרוטוקול. ברוב המקרים, VPN IPSEC מאפשר למשתמש להתחבר מרחוק לרשת ולכל היישומים שלה.

מצד שני, VPN SSL יוצר מנהרות לאפליקציות ומערכות ספציפיות ברשת. זה מגביל את הדרכים בהן ניתן להשתמש ב- SSL VPN אך מוריד את הסבירות לנקודת קצה נפגעת המובילה להפרת רשת רחבה יותר. כמובן ששני IPSEC וגם SSL VPN יכולים להיות שימושיים, אך מי אתה בוחר תלוי בצרכים ובמבנה של הארגון שלך.

האם nordvpn משתמש ב- ipsec?

עבור MacOS (דרך חנות האפליקציות) ו- iOS גרסאות, NORDVPN משתמש ב- IKEV2/IPSEC. זהו שילוב של פרוטוקולי IPSEC ו- Internet Key Exchange גרסה 2 (IKEV2). IKEV2/IPSEC מאפשר חיבור VPN מאובטח, מבלי להתפשר על מהירויות האינטרנט.

עם זאת. NORDVPN מציעה גם את פרוטוקול OpenVPN ו- Nordlynx, פרוטוקול המבוסס על Wireguard. Nordlynx מספק מהירויות ללא תחרות, מה שהופך את NORDVPN ל- VPN המהיר ביותר בעולם.

האם אוכל להתחבר ידנית לפרוטוקול NORDVPN IPSEC?

כן, אתה יכול להתחבר ידנית ל- NORDVPN בכל מערכות ההפעלה העיקריות. עבור מדריכים ספציפיים למערכת הפעלה, עיין ברשימה למטה.

- להתחבר ידנית ב- Windows

- התחבר ידנית בלינוקס

- להתחבר ידנית ב- MacOS

- להתחבר ידנית באנדרואיד

- להתחבר ידנית ב- iOS

כמובן שתוכלו להשתמש ב- NORDVPN מבלי להתחבר ידנית לפרוטוקול. פשוט הורד את האפליקציה, הגדר את חשבונך והתחל לגלוש באבטחה ופרטיות משופרים.

אבטחה מקוונת מתחילה בלחיצה.

הישאר בטוח עם העולם’S vpn המוביל

מלקולם היגינס

MALCOLM – аор контента, сециализирющий нибербопасносtan. Имея о р рабоы ж жрналисике и in yеаlс цифровой конounеиаהн н ц о о о о о й בת чю т контролиm.