האם VPN משתמש ב- PPP?

הבנת פרוטוקול מנהור נקודה לנקודה (PPTP)

סיכום:

– PPTP הוא פרוטוקול מנהור המכיל נתונים של פרוטוקול רשת בתוך מעטפת IP.

– PPTP מאפשר למשתמשים להתחבר לשרת RAS מכל נקודה באינטרנט ויש להם גישה לאותה אימות, הצפנה וגישה של LAN תאגידית כאילו הם מחיירים ישירות לתוכו.

– חיוג לספק אינטרנט התומך ב- PPTP דורש Windows NT 4 המותאם ל- PPTP.0 RAS Server, מתג גישה מרחוק התומך ב- PPTP, ושירות PPTP מופעל עבור חשבון המשתמש.

נקודות מפתח:

1. PPTP ו- RAS: PPTP נסוב סביב Microsoft RAS עבור Windows NT. RAS מאפשר למנהל רשת להקים שרת Windows NT עם בנק מודם כנקודת חיוג למשתמשים מרוחקים.

2. Encapsulation IP: PPTP מכסה נתונים של פרוטוקול רשת בתוך מעטפת IP, ומאפשר לנתב פרוטוקולים שונים על מדיום IP בלבד כמו האינטרנט.

3. פונקציונליות VPN: PPTP ו- RAS משתמשים בשיטות אימות והצפנה כדי ליצור רשת פרטית וירטואלית, ומספקים למשתמשים את אותה אימות, הצפנה וגישה של LAN כמו חיוג ישירות לשרת RAS.

4. שני תרחישים נפוצים: התרחיש הראשון כולל חיוג למשתמש מרוחק לספק אינטרנט עם מתג גישה מרחוק המאפשר PPTP שמתחבר לשרת RAS. התרחיש השני כולל משתמש המתחבר לספק שירותי אינטרנט שאינו מציע PPTP ויוזם את חיבור ה- PPTP במחשב הלקוח שלו.

5. חיוג לסנן ספק התומך ב- PPTP: דורש Windows NT 4 המאפשר PPTP.0 RAS Server, מתג גישה מרחוק התומך ב- PPTP, ושירות PPTP מופעל עבור חשבון המשתמש.

6. חיוג לספק אינטרנט שאינו תומך ב- PPTP: ספקי האינטרנט חייבים להשתמש במתגי גישה מרחוק התומכים ב- PPTP על מנת להציע תמיכה ב- PPTP למשתמשים.

שאלות:

- מה זה PPTP? PPTP הוא פרוטוקול מנהור המכיל נתונים של פרוטוקול רשת בתוך מעטפת IP.

- איך PPTP עובד? PPTP נסוב סביב Microsoft RAS עבור Windows NT, ומאפשר למשתמשים להתחבר לשרת RAS מכל נקודה באינטרנט ויש להם גישה לאותה אימות, הצפנה וגישה של LAN כאילו הם מחיירים ישירות לתוכו.

- מהם היתרונות של אנקפסולציה של IP? Encapsulation IP מאפשר לנתב פרוטוקולים שונים על פני מדיום IP בלבד, כמו האינטרנט.

- מה המטרה של RAS? RAS מאפשר למנהל רשת להקים שרת Windows NT עם בנק מודם כנקודת חיוג למשתמשים מרוחקים.

- כיצד PPTP מספק פונקציונליות VPN? PPTP ו- RAS משתמשים בשיטות אימות והצפנה כדי ליצור רשת פרטית וירטואלית, ומספקים למשתמשים את אותה אימות, הצפנה וגישה של LAN כמו חיוג ישירות לשרת RAS.

- מהם שני התרחישים הנפוצים עבור VPNs PPTP? התרחיש הראשון כולל חיוג למשתמש מרוחק לספק אינטרנט עם מתג גישה מרחוק המאפשר PPTP שמתחבר לשרת RAS. התרחיש השני כולל משתמש המתחבר לספק שירותי אינטרנט שאינו מציע PPTP ויוזם את חיבור ה- PPTP במחשב הלקוח שלו.

- מה שנדרש לחיוג לספק אינטרנט התומך ב- PPTP? זה דורש Windows NT 4 המאפשר PPTP.0 RAS Server, מתג גישה מרחוק התומך ב- PPTP, ושירות PPTP מופעל עבור חשבון המשתמש.

- מה חייב לספק ספק שירות? ספק שירותי אינטרנט חייב להשתמש באחד ממתגי הגישה המרוחקים התומכים ב- PPTP.

- מה התפקיד של מתג גישה מרחוק ב- PPTP? מתג הגישה המרוחק מאפשר את חיבור ה- PPTP בין מכונת הלקוח של המשתמש לשרת RAS.

- האם ניתן להשתמש ב- PPTP בכל פרוטוקול רשת? כן, PPTP יכול להעביר פרוטוקולים מרובים, כולל TCP/IP, NetBeUI ו- IPX/SPX.

- כיצד PPTP מספק אבטחה? PPTP משתמש בשיטות אימות והצפנה כדי להבטיח תקשורת מאובטחת בין המשתמש לשרת RAS.

- מהם היתרונות של שימוש ב- PPTP על פני פרוטוקולי מנהור אחרים? PPTP תואם באופן נרחב וזמין במערכות הפעלה שונות, כולל Windows, iOS, Mac ו- Android.

- האם ניתן להשתמש ב- PPTP לגישה מרחוק לרשתות ארגוניות? כן, PPTP מאפשר למשתמשים להתחבר לשרת RAS ויש להם גישה לאותה אימות, הצפנה וגישה של LAN כאילו הם מחיירים ישירות לתוכו.

- במה שונה PPTP מ- L2TP/IPSEC? L2TP/IPSEC מציעה אבטחה טובה יותר מ- PPTP, ומספקת תכונות נוספות כמו הצפנה של 256 סיביות.

- האם ניתן להשתמש ב- PPTP דרך האינטרנט? כן, PPTP מאפשר למשתמשים להתחבר לשרת RAS מכל נקודה באינטרנט.

תשובות מפורטות:

1. PPTP מייצג פרוטוקול מנהור נקודה לנקודה. זהו פרוטוקול מנהור שמכסה נתונים של פרוטוקול רשת בתוך מעטפת IP. אנקפסולציה זו מאפשרת לנותב פרוטוקולים שונים על מדיום IP בלבד כמו האינטרנט.

2. PPTP עובד על ידי סיבוב סביב Microsoft RAS (שרת גישה מרחוק) עבור Windows NT. RAS מאפשר למנהל רשת להקים שרת Windows NT עם בנק מודם כנקודת חיוג למשתמשים מרוחקים. אימות עבור משתמשי RAS מתרחש בשרת NT, ומוגדר הפעלת רשת באמצעות פרוטוקול PPP (Point-Point). באמצעות חיבור PPP, ניתן להעביר את כל הפרוטוקולים המותרים על ידי RAS, כולל TCP/IP, NetBeUI ו- IPX/SPX. זה מאפש.

3. Encapsulation IP הוא יתרון מרכזי של PPTP. זה מאפשר לנתב פרוטוקולים שונים על פני מדיום בלבד IP, כמו האינטרנט. כאשר חבילה מכוסה עם PPTP, כל נתב או מכונה שנקלעים לה מאותה נקודה יתייחסו אליו כאל חבילת IP. זה מאפשר ניתוב של פרוטוקולים רבים ושונים ברשת IP בלבד, מה שמגביר את התאימות והגמישות.

4. RAS, או שרת גישה מרחוק, הוא רכיב מרכזי ב- PPTP. זה מאפשר למנהל רשת להקים שרת Windows NT עם בנק מודם כנקודת חיוג למשתמשים מרוחקים. RAS מטפל באימות משתמשים, מקים מפגשי רשת באמצעות PPP ומאפשר הובלה של פרוטוקולים שונים, כגון TCP/IP, NetBeUI ו- IPX/SPX. פונקציונליות זו חיונית לספק למשתמשים את אותה אימות, הצפנה וגישה של LAN כאילו הם מחיירים ישירות ל- LAN התאגידי.

5. PPTP מספק פונקציונליות VPN (רשת פרטית וירטואלית) באמצעות שיטות אימות והצפנה ליצירת חיבור רשת מאובטח ופרטי דרך האינטרנט. כאשר משתמש מחייג לספק שירותי אינטרנט התומך ב- PPTP, נקבעה הפעלת PPTP בין מתג הגישה המרוחק של ספק שירותי האינטרנט לבין שרת ה- NT של המשרד הארגוני. הפעלת PPTP זו מכסה את הפעלת ה- PPP של המשתמש, ומספקת חיבור מאובטח. באמצעות הפעלת PPTP, המשתמש מקבל גישה לפרוטוקולים המותרים על ידי RAS, ובאופן יעיל גורם לו להראות כאילו הוא מחובר ישירות ל- LAN התאגידי.

6. ישנם שני תרחישים נפוצים עבור VPNs PPTP. התרחיש הראשון כולל חיוג למשתמש מרוחק לספק אינטרנט עם מתג גישה מרחוק המאפשר PPTP שמתחבר לשרת RAS. בתרחיש זה, מושב ה- PPP של המשתמש מועבר דרך זרם ה- PPTP, והם מקבלים גישה לפרוטוקולים המותרים על ידי RAS. התרחיש השני כרוך במשתמש המתחבר לספק שירותי אינטרנט שאינו מציע PPTP. במקרה זה, על המשתמש ליזום את חיבור ה- PPTP במחשב הלקוח שלו, ולהקים מנהרה מאובטחת לשרת RAS דרך האינטרנט.

7. כדי לחייג לספק שירותי אינטרנט התומך ב- PPTP, נדרשים שלושה דברים. ראשית, הרשת איתה המשתמש רוצה להקים VPN חייבת להיות בעלת Windows NT 4 המותאם ל- PPTP.0 שרת RAS. המשמעות היא שפרוטוקול PPTP מותקן, ויציאות חיוג VPN מוגדרות ב- RAS. על השרת להיות נגיש גם מהאינטרנט. שנית, על ספק שירותי האינטרנט להשתמש במתג גישה מרחוק התומך ב- PPTP, כמו סדרת ASCEND MAX 4000 או U.ג. רובוטיקה סך הכל רכזת רשת ארגונית. לבסוף, על ספק שירותי האינטרנט להציע את שירות ה- PPTP למשתמשים ולאפשר אותו לחשבון המשתמש.

8. אם ספק שירותי אינטרנט אינו תומך ב- PPTP, הם לא יוכלו לספק תמיכה ב- PPTP למשתמשים. כדי להציע תמיכה ב- PPTP, ספק שירותי האינטרנט חייב להשתמש באחד ממתגי הגישה המרוחקים התומכים ב- PPTP, כמו סדרת Ascend Max 4000 או U.ג. רובוטיקה סך הכל רכזת רשת ארגונית. מתגים אלה מאפשרים לספק שירותי האינטרנט לקבוע חיבורי PPTP עם שרתי RAS ולספק פונקציונליות VPN למשתמשים.

9. מתג הגישה המרוחק ממלא תפקיד מכריע בחיבור PPTP. זה אחראי להקל על הפעלת PPTP בין מכונת הלקוח של המשתמש לשרת RAS. כאשר משתמש יוזם שיחת PPTP ל- ISP שלהם, מתג הגישה המרוחק קובע את חיבור ה- PPTP עם שרת RAS, מכסה את הפעלת ה- PPP של המשתמש. זה מבטיח תקשורת מאובטחת ומאפשר למשתמש לקבל גישה לרשת הארגונית כאילו היו מחוברים ישירות.

10. כן, PPTP יכול להעביר פרוטוקולים מרובים. ניתן להעביר את הפרוטוקולים המותרים על ידי RAS, כמו TCP/IP, NetBeUI ו- IPX/SPX, דרך חיבור ה- PPTP. זה מאפשר למשתמשים להשתמש בפרוטוקולי רשת שונים מעל מנהרת PPTP, ומספקים גמישות ותאימות.

11. PPTP מספק אבטחה באמצעות שיטות אימות והצפנה. כאשר משתמש יוזם חיבור PPTP, הם מאומתים על ידי שרת RAS באמצעות שם המשתמש והסיסמה שלהם. זה מבטיח שרק משתמשים מורשים יוכלו ליצור חיבור. בנוסף, PPTP תומך בהצפנת הנתונים המועברים מעל המנהרה, ומגן עליהם מפני גישה לא מורשית.

12. PPTP מציע מספר יתרונות על פני פרוטוקולי מנהור אחרים. ראשית, הוא תואם באופן נרחב וזמין במערכות הפעלה שונות, כולל Windows, iOS, Mac ו- Android. זה הופך אותו לנגיש למגוון רחב של משתמשים. שנית, PPTP קל יחסית להגדיר ולהשתמש בו, מה שהופך אותו למשתמשים מתחילים וגם למשתמשים מנוסים כאחד. עם זאת, ראוי לציין ש- PPTP נחשב פחות מאובטח מכמה פרוטוקולים אחרים, וחלופות כמו L2TP/IPSEC מומלצות לרוב לשיפור האבטחה.

13. כן, ניתן להשתמש ב- PPTP לגישה מרחוק לרשתות ארגוניות. משתמשים יכולים להתחבר לשרת RAS מכל נקודה באינטרנט באמצעות PPTP ויש להם גישה לאותה אימות, הצפנה ו- LAN כאילו הם מחיירים ישירות לתוכו. זה מאפשר לעובדים מרוחקים לגשת למשאבים ארגוניים בצורה מאובטחת, לשפר את הפרודוקטיביות והגמישות.

14. L2TP/IPSEC הוא פרוטוקול מנהור נוסף המציע אבטחה טובה יותר מ- PPTP. בניגוד לאבטחה החלשה יחסית של PPTP, L2TP/IPSEC מספקת תכונות אבטחה נוספות כמו הצפנה של 256 סיביות. זה תואם כמעט כמו PPTP, להיות זמין ב- Windows, iOS, Mac ואנדרואיד. בעוד ששני הפרוטוקולים משרתים מטרה דומה, L2TP/IPSEC מומלץ לרוב למשתמשים המתעדפים אבטחה חזקה יותר.

15. כן, ניתן להשתמש ב- PPTP דרך האינטרנט. משתמשים יכולים להתחבר לשרת RAS מכל נקודה באינטרנט באמצעות PPTP. על ידי חיוג לספק שירותי אינטרנט התומך ב- PPTP או יוזם חיבור PPTP במחשב הלקוח שלהם, משתמשים יכולים להקים מנהרה מאובטחת לשרת RAS דרך האינטרנט ולקבל גישה לרשת הארגונית.

הבנת פרוטוקול מנהור נקודה לנקודה (PPTP)

פרוטוקול L2TP/IPSEC מציע אבטחה טובה יותר מ- PPTP. במקרה זה, IPSEC מספקת תכונות אבטחה נוספות כמו הצפנה של 256 סיביות. זה תואם כמעט כמו PPTP, להיות זמין ב- Windows, iOS, Mac ו- Android.

רשתות פרטיות וירטואליות, מהדורה שנייה על ידי

קבל גישה מלאה ל רשתות פרטיות וירטואליות, מהדורה שנייה ו- 60K+ כותרות אחרות, עם ניסיון חינם של 10 ימים של אורלי.

ישנם גם אירועים חיים, קורסים שאוצרים על ידי תפקיד עבודה ועוד.

איך PPTP עובד

כפרוטוקול מנהור, PPTP מכסה נתונים של פרוטוקול רשת בתוך מעטפת IP. לאחר עטוף המנה, כל נתב או מכונה שנתקלים בה מאותה נקודה יתייחסו אליו כאל חבילת IP. היתרון של Encapsulation IP הוא בכך שהוא מאפשר לנתב פרוטוקולים רבים שונים על פני מדיום IP בלבד, כמו האינטרנט.

הדבר הראשון להבין לגבי PPTP הוא שהוא נסוב סביב Microsoft RAS עבור Windows NT. RAS מאפשר למנהל רשת להקים שרת Windows NT עם בנק מודם כנקודת חיוג למשתמשים מרוחקים. אימות עבור משתמשי RAS מתרחש בשרת NT, ומוגדר הפעלת רשת באמצעות פרוטוקול PPP. באמצעות חיבור PPP, ניתן להעביר את כל הפרוטוקולים המותרים על ידי RAS: TCP/IP, NetBeUI ו- IPX/SPX. למשתמשים ב- RAS זה נראה כאילו הם’מחובר ישירות ל- LAN התאגידי; הם לא מבחינים בהבדל בין RAS באמצעות חיוג ישיר ל- RAS דרך האינטרנט.

PPTP נועד לאפשר למשתמשים להתחבר לשרת RAS מכל נקודה באינטרנט ועדיין יש להם גישה לאותה אימות, הצפנה וגישה של LAN ארגונית שהם’D יש לחיוג ישירות לתוכו. במקום לחייג למודם המחובר לשרת RAS, משתמשי הקצה מחייגים לספקי האינטרנט שלהם ומשתמשים ב- PPTP כדי להגדיר A “שִׂיחָה” לשרת דרך האינטרנט. PPTP ו- RAS משתמשים בשיטות אימות והצפנה ליצירת רשת פרטית וירטואלית.

ישנם שני תרחישים נפוצים לסוג זה של VPN: בראשון, משתמש מרוחק מחייג לספק שירותי אינטרנט עם מתג גישה מרחוק המאפשר PPTP המתחבר לשרת RAS; בשנייה, המשתמש מתחבר לספק שירותי אינטרנט שאינו’t להציע PPTP, ועליו ליזום את חיבור ה- PPTP במכונת הלקוח שלהם.

חיוג לסנן ספק התומך ב- PPTP

חיוג לספקנ”ל התומך ב- PPTP דורש שלושה דברים:

- הרשת איתה ברצונך להקים VPN חייבת להיות חלון מופעל PPTP NT 4.0 שרת RAS. על ידי “מופעל PPTP” אנו מתכוונים כי פרוטוקול PPTP מותקן ויש יציאות חיוג VPN המוגדרות ב- RAS. על השרת להיות נגיש גם מהאינטרנט.

- ספק האינטרנט שלך חייב להשתמש במתג גישה מרחוק התומך ב- PPTP, כגון ASCEND MAX 4000 Series או A U.ג. רובוטיקה סך הכל רכזת רשת ארגונית. (יחד, שני מוצרים אלה מהווים חלק משמעותי משוק חומרת חיוג ה- ISP.)

- ספק שירותי האינטרנט שלך צריך להציע למעשה את שירות ה- PPTP למשתמשים, ועליו לאפשר אותו לחשבונך.

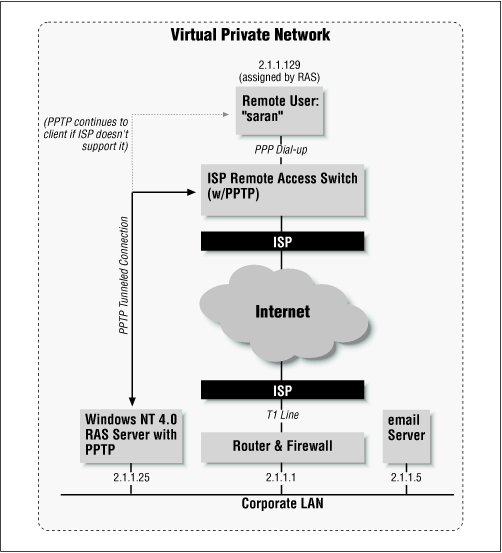

כדי להציע תרחיש טיפוסי, משרד תאגידי מרכזי בדנוור הקים Windows NT 4.0 שרת המריץ PPTP ו- RAS. מנהל מכירות בשם שרה נ ‘. נמצאת בכנס באטלנטה, והיא רוצה לחייג לרשת הארגונית כדי לבדוק את הדוא”ל שלה ולהעתיק מצגת ממכונת שולחן העבודה שלה. המערכת המרוחקת שלה היא מחשב מחשב נייד של Windows 95 עם 28.מודם 8kbps. היא’ברור שאחזור החיוג המקומי במשרדה, אך יש לה חשבון באמצעות ספק שירותי אינטרנט לאומי התומך ב- PPTP דרך ה- U שלהם.ג. מתגי גישה מרחוק של רובוטיקה. ל- ISP נאמר לכתובת ה- IP של שרת RAS ב- SARA N.’משרד התאגידים, והוסיף אותו לפרופיל המשתמש שלה. כתובת ה- IP היא 2.1.1.60.

כאשר מנהל המכירות מחייג את ספק שירותי האינטרנט המופעל על ידי PPTP, האירועים הבאים מתרחשים:

- שרה נ. יוזמת שיחה לתוך ספק שירותי האינטרנט שלה’s פופ באמצעות Microsoft’S רשת חיוג. היא מתחברת עם שם המשתמש שלה, “סרן.” פעולה זו מתחילה מושב PPTP בין ספק שירותי האינטרנט’מתג גישה מרחוק ומשרד התאגידים’S NT Server, שכתובת ה- IP שלה מוגדרת ב- SARA N.’S פרופיל המשתמש כ- 2.1.1.60.

- שרה נ.’S מושב PPP מועבר דרך זרם PPTP, ושרת NT RAS מאמת את שם המשתמש והסיסמה שלה ומתחילה את מושב ה- PPP שלה. בעיקרו של דבר, כל זה מתרחש בדיוק כאילו היא מחייגת לשרת RAS באמצעות מודם מחובר ישיר.

- לאחר מכן, הפעלת PPTP יכולה למנהור את הפרוטוקולים שמשתמשים בחיוג מותר להשתמש בהם. בשרה נ.’המקרה, TCP/IP הוא אחד מאותם פרוטוקולים, ושרת NT RAS מקצה לה את המכונה את כתובת ה- IP הפנימית של התאגיד של 2.1.1.129.

כשמסתכלים על איור 4-1, תוכלו לעקוב אחר האירועים הללו ולראות היכן הלקוח’S הפעלת פרוטוקול נקודה לנקודה מקורית (PPP) מכוסה על ידי מנהרת PPTP. נתון זה הוא גרסה מפושטת של איך נראית הטופולוגיה בפועל – למשל, הוסרו רוטרים ב- ISP ו- LAN התאגידים.

איור 4-1. חיוג לסנן ספק התומך ב- PPTP

לאחר סיום ה- PPTP ומנהל המכירות מאומת, יש לה גישה לרשת הארגונית כאילו הייתה ב- LAN. לאחר מכן היא יכולה לבדוק את הדוא”ל שלה ולגשת לקבצים במחשב השולחני שלה באמצעות שיתוף קבצים.

חיוג לספקנ”ל שאינו’T תומך ב- PPTP

על מנת ש- ISP יתמוך ב- PPTP, עליהם להשתמש באחד ממתגי הגישה המרוחקים שהזכרנו בתחילת פרק זה. לא כל ספק שירותי אינטרנט משתמש במותגים של מתגי גישה מרחוק, וחלקם לא’לא להשתמש במכשירים אלה בכלל. במקום זאת הם עשויים להשתמש במודמים המחוברים לכרטיס סידורי Multiport במערכת UNIX, או במכשיר שרת מסוף אחר. לאחרים יש את החומרה המתאימה, אך בחרו לא ליישם PPTP מכיוון שהם לא עושים’זה רוצה להיאלץ לעשות תמיכה טכנית בחיבורים מנהרות. תהיה הסיבה אשר תהיה, שם’סיכוי שהספק שלך עשוי לא להציע PPTP; עם זאת, זה לא’זה אומר שאתה יכול’לא השתמש בזה.

תרחיש זה דורש שני דברים: ראשית, אתה שוב צריך שיהיה לך Windows NT 4.0 שרת RAS עם PPTP המותקן ברשת שלך, והוא חייב להיות נגיש מהאינטרנט; שנית, Windows NT Workstation, Windows 95 או מכונת הלקוח של Windows 98 חייבים להתקין את פרוטוקול PPTP ורשת חיוג.

אָנוּ’להשתמש בשרה n. גם לדוגמה זו. אולם הפעם היא’S חיוג לסנן שאינו’T תומך ב- PPTP. בנוסף, היא’S הפעלת Windows NT 4.0 תחנת עבודה במחשב הנייד שלה. רצף האירועים לפגישת מנהור עם ספק שאינו מופעל על ידי PPTP הוא כדלקמן:

- SARA מחייגת לסנן שלה באמצעות פרופיל רשת חיוג לחשבון שלה ומקימה חיבור PPP רגיל.

- לאחר ביצוע חיבור ה- PPP, שרה משתמשת שוב ברשת חיוג “חוּגָה” לשרת PPTP RAS במשרד הארגוני. עם זאת, בפרופיל חיוג זה, היא מציבה את כתובת ה- IP של שרת RAS, 2.1.1.60, בשדה מספר הטלפון, ובוחר את מכשיר החיוג להיות יציאת VPN המוגדרת באמצעות רשת חיוג (אנו’להסביר בפרק 5 כיצד להגדיר זאת).

- חיבור PPTP נוצר באמצעות שרה’S חיבור PPP דרך האינטרנט ולשרת RAS. לאחר מכן שרת RAS רושם אותה לרשת הארגונית באמצעות שם המשתמש והסיסמה שהיא סיפקה. שרת RAS מקצה לה את כתובת ה- IP הפנימית של 2.1.1.129, ואז ניתנת לה גישה לרשת הארגונית.

איור 4-2 מראה כיצד שיחת ה- PPTP השנייה מכוסה דרך חיבור ה- PPP הראשוני ל- ISP.

איור 4-2. חיבור לשרת RAS ארגוני באמצעות ספק שירותי אינטרנט שאינו’T תומך ב- PPTP

שוב, ברגע שנוצר חיבור PPTP, שרה n. תהיה גישה ל- LAN התאגידי ממש כאילו הייתה מחוברת אליו באמצעות כרטיס רשת או חיבור RAS חיוג.

איפה PPTP מתאים לתרחיש שלנו

באיור 4-3 יש לנו ייצוג של רשת משרדים ארגונית עם חיבור T1 לאינטרנט. הנתב שמתחבר לאינטרנט הוא גם חומת אש של סינון מנות. המשתמש שרה n. רוצה לבדוק את הדוא”ל הארגוני שלה, והיא מחייגת לסנן שלה, המשתמש במתג גישה מרחוק המאפשר PPTP. לאחר שהיא מתחברת למתג, זה מתחיל שיחת PPTP לשרת RAS שצוין בפרופיל המשתמש שלה. באיור זה, קו מוצל קלות מרחיב את הפעלת PPTP בחזרה ללקוח, ולא רק למתג הגישה המרוחק. שרה משתמשת בשורה זו כאשר היא צריכה לחייג לספק האינטרנט שאינו’לא תומך ב- PPTP, ויוזם את מושב ה- PPTP בתחנת העבודה שלה עם שיחת RAS שנייה.

איור 4-3. תרשים מלא של חיבור PPTP דרך האינטרנט

בנתב הארגוני ובחומת האש, יציאת TCP/IP שעליו PPTP יוצרת שקע (1723) חייב להיות פתוח לתנועה נכנסת ויוצאת כאחד. אם שאר הרשת מוגנת על ידי חומת אש שאיננה סובלת מתעבורת אינטרנט נכנסת ויוצאת, אז נקודת כניסה יחידה ל- LAN, המוגנת על ידי האימות מבוסס המשתמש.

ניתוק חבילת PPTP

טכניקת ה- Encapsulation PPTP מבוססת על תקן אינטרנט אחר שנקרא פרוטוקול Encapsulation Generic (GRE), אשר ניתן להשתמש בו כדי למנהור פרוטוקולים דרך האינטרנט. (אם אתה’מעוניין מחדש, ראה RFCS 1701 ו- 1702.) גרסת ה- PPTP, המכונה GREV2, מוסיפה הרחבות לתכונות ספציפיות כגון מזהה שיחה ומהירות חיבור.

חבילת PPTP מורכבת מכותרת משלוח, כותרת IP, כותרת GREV2 וחבילת העומס. כותרת המסירה היא פרוטוקול המסגור לכל בינוני שהמנה עוברת, בין אם זה’S Ethernet, ממסר מסגרת או PPP. כותרת ה- IP מכילה מידע חיוני ל- IP Datagram, כגון אורך המנות וכתובות המקור והיעד. כותרת GREV2 מכילה מידע על סוג המנות המכוסות, כמו גם נתונים ספציפיים ל- PPTP הנוגעים לחיבור בין הלקוח לשרת. לבסוף, חבילת העומס היא הנתון המכוסה עצמה. במקרה של PPP, DATAGRAM זה הוא נתוני הפעלת ה- PPP המקוריים שנשלחים בין הלקוח לשרת, ובתוכו יכולים להיות מנות IP, IPX או NetBeUI. איור 4-4 ממחיש את שכבות אנקפסולציה של PPTP.

איור 4-4. ארבע השכבות של מנות PPTP המועברות ברחבי האינטרנט

תהליך האקפסולציה

תהליך Encapsulation עבור חיוג למשתמש לספק האינטרנט התומך ב- PPTP הוא כדלקמן:

- המשתמש מחייג ל- ISP’S מתג גישה מרחוק באמצעות PPP. בין הלקוח למנות מתג גישה מרחוק זרימת PPP המוקפות במסגרות ספציפיות לפרוטוקול PPP המועברות.

- במתג, המסגרות הספציפיות לתקשורת מופשטות משם, והשיחה מפעילה את מתג הגישה המרוחק כדי לפתוח הפעלת מנהור PPTP דרך האינטרנט בינו לבין שרת ה- NT RAS המאפשר PPTP שצוין במשתמש’S פרופיל. מתג הגישה המרוחק מכסה את חבילת העומס של PPP בתוך כותרת GREV2 ואז כותרת IP. לבסוף, המנה מקבלת כותרת משלוח לפני שהיא יוצאת מהמתג. ברחבי המנה’מסע, כותרת המסירה עשויה להשתנות בהתאם לסוג המדיה דרכה נשלחת המנה. לדוגמה, זה עשוי לעבור מ- Ethernet, למסגרת ממסר, ל- Ethernet שוב, ל- PPP על ISDN, ול- Ethernet שוב לפני שתגיע לבסוף ליעדה בשרת RAS.

- שרת RAS מתייחס לחיבור ה- PPTP הנכנס כאל שיחה נכנסת, ממש כאילו הוא נכנס למודם. זה מפשיט את כותרת המסירה, כותרת ה- IP וכותרת GREV2 מחבילת העומס. לאחר מכן הוא מטפל בחיבור ה- PPP כפי שהיה בדרך כלל אם המשתמש היה נכנס דרך חיבור מודם. שרת RAS מאמת את לקוח ה- PPP באמצעות כל שיטת אימות הנדרשת בשרת RAS: אימות מוצפן של Microsoft, אימות מוצפן או כל סוג אימות (כולל טקסט ברור).

- לפני שהחבילות מהלקוח מגיעות ל- LAN, מסגור PPP מוסר מה- IP הסגור, NetBeUI או IPX Datagrams. איור 4-5 הוא תרשים של שכבות הפרוטוקול הללו הפעילות במהלך כל חלק מהחיבור לחיוג לספקי שירותי אינטרנט התומכים ב- PPTP.

איור 4-5. שכבות פרוטוקול פעילות במהלך חיבור PPTP

אבטחת PPTP

בדומה לרוב מערכות האבטחה, ל- PPTP יש שני רכיבים: אימות למניעת קשרים לא תקינים והצפנה לנתונים שנשלחו לאחר ביצוע החיבור.

שיטות אימות של RAS

PPTP משתמש באימות Windows NT RAS. האפשרויות לסוגי האימות השונים ששרת RAS יכול לקבל ממוקמים במאפייני RAS שמתחת “הגדרות הצפנה.” הגדרה זו מאפשרת לך לציין את רמת האימות ששרת RAS יבצע כנגד הלקוח’ניסיון התחברות. פרק זה דן באפשרויות שיש לך: אימות מוצפן סטנדרטי, אימות מוצפן משופרת של מיקרוסופט ומאפשר כל סוג של אימות. הבחירה שלך תקבע עד כמה ה- VPN שלך יהיה מאובטח.

קבל אימות מוצפן

אימות מוצפן ב- RAS הוא למעשה תקן אימות האינטרנט המכונה CHAP (אתגר פרוטוקול אימות לחיצת יד). CHAP מתואר ב- RFC 1994 כהרחבה ל- PPP בו לא מועברים סיסמאות טקסט נקה בין הלקוח לשרת. במקום זאת, גם ללקוח וגם לשרת יש סיסמא מוסכמת, הנקראת א “סוֹד,” זה אף פעם לא נשלח דרך הקישור ללא מוצפן. כאן’S כיצד מתרחשת אימות CHAP:

- השרת “אתגרים” הלקוח שיזהה את עצמו כאשר הלקוח מנסה להתחבר.

- הלקוח שולח את הסוד דרך אלגוריתם Hashing חד כיווני, RSA’S MD5. האלגוריתם משתמש בנוסחאות מתמטיות ובגורמים אקראיים כדי להגיע לערך חשיש. “דרך אחת” פירושו שלא ניתן להפוך את ערך החשיש לאלמנטים המקוריים, והשימוש באלמנטים אקראיים פירושו שמישהו שרחרח את החיבור יהיה פחות סיכוי לראות את אותו הערך פעמיים. ערך החשיש נשלח על פני החיבור לשרת.

- השרת משווה את הערך שהשרת נשלח לחישוב משלו של ערך החשיש. אם שני הערכים תואמים, החיבור מאומת. אם לא, החיבור מסתיים.

יתרון נוסף של CHAP הוא שתהליך אימות זה יכול להתקיים מספר פעמים במהלך חיבור. זה מגביל את ההסתברות להיפגע ולהיות מתחזים “לַחטוֹף” החיבור שלך.

במקרה של PPTP, הסוד הוא הסיסמה בה משתמש המשתמש כדי להיכנס לתחום NT, שידוע גם על ידי שרת RAS (ישירות או באמצעות שירותי תחום NT).

קבל אימות מוצפן של מיקרוסופט

אימות מוצפן של מיקרוסופט ידוע גם בשם MS-CHAP. MS-CHAP מבצע RSA’S MD4 Hash, כמו גם טכניקת Des Hashing. לקוחות Windows 95/98 ו- Windows NT RAS משתמשים בחשיש MD4, שאינו’לא דורשים סיסמאות נקה-טקסט בלקוח או בשרת. DES מאפשר תאימות לאחור עם לקוחות RAS ישנים כמו Windows עבור קבוצות עבודה 3.11 ו- RAS 1.1a. אחרת, MS-CHAP פועלת באותה צורה כמו CHAP. החיסרון העיקרי של MS-CHAP הוא שלא לכל פלטפורמה יש לקוח PPP שתומך בו. אם המשתמשים המרוחקים שלך נמצאים במערכות Windows, עם זאת, זה’הפרוטוקול הטוב ביותר לשימוש. בנוסף, עליך להשתמש בו כדי לקבל את היתרון הנוסף של הצפנת זרם נתונים על פני PPTP. אָנוּ’להסביר מדוע בסעיף על הצפנת נתונים.

קבל כל אימות, כולל טקסט ברור

קבלת כל אימות, כולל טקסט ברור, פירושו ששרת RAS יקבל MS-CHAP, CHAP או פרוטוקול אימות הסיסמה (PAP). PAP כבר מזמן הייתה דרך נפוצה לאמת חיבור PPP. למעשה, מרבית ספקי האינטרנט משתמשים באימות PAP לחיבורי חיוג PPP שלהם. החיסרון העיקרי שלה הוא שהיא שולחת את הסיסמה דרך החיבור בטקסט ברור, כלומר מישהו שעוקב אחר החיבור בין הלקוח לשרת עשוי להיות מסוגל לראות את חילופי הכניסה, ואז התחבר מאוחר יותר כאדם זה. PAP היא שיטת אימות לא מתאימה ל- VPN, מכיוון שאימות מאובטח ברשת ציבורית הוא VPN’המטרה העיקרית. זה’לפיכך הציע לך שאתה זקוק לאימות CHAP או MS-CHAP בשרת PPTP שלך. אם המשתמשים המרוחקים שלך נמצאים בפלטפורמות מגוונות, אתה עשוי לגלות כי לא כל לקוח בכל פלטפורמה תומך באימות CHAP או MS-CHAP. אם אתה יכול’לא מצא יישום CHAP בכלל עבור מערכת הפעלה מסוימת, אתה עלול להיאלץ לקבל סיסמאות טקסט ברורות.

הצפנת מידע

במאפייני RAS עבור Windows NT, אתה’תמצא תיבת סימון שתדרוש הצפנת נתונים עבור חיבור RAS. אפשרות זו תהפוך את כל הנתונים לעבר זרם החיבור לא ניתן לקריאה ליירט. ניתן לבדוק את התיבה רק אם נבחרה האפשרות לדרוש אימות מוצפן של מיקרוסופט, כלומר אתה יכול להשתמש בה רק אם אתה’השתמש גם ב- MS-CHAP. הסיבה לכך היא שהערך שנוצר על ידי חשיש MD4 משמש על ידי לקוח RAS ושרת כדי לגזור מפתח הפעלה להצפנה. אלגוריתם ההצפנה המשמש הוא RSA’S RC4, עם מפתח מושב של 40 סיביות.

כמו שאמרנו בפרק 2, u.ג. חוקי ייצוא מונעים התפלגות צ’יפרים שיכולים להשתמש במפתחות הפעלה של יותר מ- 40 ביטים. מצד שני, מפתחות של 40 ביטים נחשבים לרוב פגיעים מדי להעברת נתונים מאובטחים דרך האינטרנט. על מנת לעמוד בביקוש לשיטות הצפנה טובות יותר, מיקרוסופט כללה 128 סיביות “חָזָק” מודול הצפנה ב- U.ג.-הגרסה היחידה של Service Pack 3 עבור Windows NT 4.0.

לקבל רשתות פרטיות וירטואליות, מהדורה שנייה עכשיו עם ה- O’פלטפורמת למידת ריילי.

O’חברי ריילי חווים ספרים, אירועים חיים, קורסים שאוצרו על ידי תפקיד עבודה ועוד מ- O’ריילי וכמעט 200 מפרסמים מובילים.

הבנת פרוטוקול מנהור נקודה לנקודה (PPTP)

סיכום: פרוטוקול מנהור נקודה לנקודה (PPTP) הוא פרוטוקול רשת המאפשר העברה מאובטחת של נתונים מלקוח מרוחק לשרת ארגוני פרטי על ידי יצירת רשת פרטית וירטואלית (VPN) על פני רשתות נתונים מבוססות TCP/IP. PPTP תומך ברשתות פרטיות וירטואליות על פי דרישה, רב-פרוטוקול, כגון האינטרנט.

תוכן

מבוא

פרוטוקול מנהור נקודה לנקודה (PPTP) הוא פרוטוקול רשת המאפשר העברת נתונים מאובטחת מלקוח מרוחק לשרת ארגוני פרטי על ידי יצירת רשת פרטית וירטואלית (VPN) על פני רשתות נתונים מבוססות TCP/IP. PPTP תומך ברשתות פרטיות וירטואליות על פי דרישה, מולטי-פרוטוקול, ברשתות ציבוריות כמו האינטרנט.

טכנולוגיית הרשתות של PPTP היא הרחבה של פרוטוקול הגישה לנקודה מרחוק לנקודה שהוגדר במסמך על ידי כוח המשימה להנדסת אינטרנט (IETF) שכותרתו “פרוטוקול נקודה לנקודה להעברת נתונים רב-פרוטוקוליים על קישורי נקודה לנקודה,” התייחס RFC 1171. PPTP הוא פרוטוקול רשת המכסה מנות PPP ל- IP Datagrams להעברה דרך האינטרנט או רשתות אחרות מבוססות TCP/IP. ניתן להשתמש ב- PPTP גם ברשת פרטית לרשת LAN-LAN.

הרחבת ה- PPTP של PPP מוסברת במסמך שכותרתו “פרוטוקול מנהור נקודה לנקודה”, PPTP טיוטת IETF – PPEXT – PPTP – 00.טֶקסט. טיוטת מסמך זה הוגשה ל- IETF ביוני 1996 על ידי חברות הפורום PPTP, הכולל חברת Microsoft Corporation, Ascend Communications, 3Com/Access Primary, ECI Telematics ו- US Robotics.

הערה ��internet מסמכי טיוטת טיוטת.”ראה www.IETF.org/) עבור עותקים של טיוטות אינטרנט ו- RFCs המוזכרים במסמך זה. למידע נוסף על PPTP, בקר באתר האינטרנט שלנו ב- WWW.מיקרוסופט.com/ntserver/. עיין בנושא “תקשורת וטלפוניה ברשת” תחת “הכל אודות. “

PPTP ורשתות פרטיות וירטואליות מאובטחות (VPN)

PPTP ורשתות פרטיות וירטואליות

פרוטוקול PPTP כלול בשרת Windows NT� גרסה 4.0 ו- Windows NT תחנת עבודה גרסה 4.0 מערכות הפעלה. מחשבים המפעילים מערכות הפעלה אלה יכולים להשתמש בפרוטוקול PPTP כדי להתחבר בצורה מאובטחת לרשת פרטית כלקוח גישה מרחוק באמצעות רשת נתונים ציבורית כגון האינטרנט. במילים אחרות, PPTP מאפשר לרשתות פרטיות וירטואליות דרך האינטרנט או רשתות נתונים מבוססות TCP/IP ציבוריות אחרות. PPTP יכול לשמש גם מחשבים המחוברים ל- LAN ליצירת רשת פרטית וירטואלית ברחבי LAN.

תכונה חשובה בשימוש ב- PPTP היא התמיכה שלה ברשתות פרטיות וירטואליות באמצעות רשתות טלפון עם מיתוג ציבורי (PSTNS). PPTP מפשט ומפחית את עלות פריסת פיתרון גישה מרחוק ברחבי הארגון למשתמשים מרוחקים או ניידים מכיוון שהוא מספק תקשורת מאובטחת ומוצפנת על פני קווי טלפון ציבוריים ואינטרנט. PPTP מבטל את הצורך בשרתי תקשורת יקרים, חכירה או חכירה או פרטית עם ארגוני ארגוני, מכיוון שאתה יכול להשתמש ב- PPTP על פני קווי PSTN.

הערה �� אינך זקוק לשרת הגישה לרשת כדי ליצור מנהרת PPTP בעת שימוש בלקוח PPTP המחובר ל- LAN כדי להתחבר לשרת PPTP המחובר לאותו LAN.

החלק הבא מתאר תרחיש PPTP טיפוסי באמצעות מחשבים אלה, מסביר כיצד הם מתייחסים זה לזה ומגדיר באופן מלא כל אחד מהרכיבים הללו.

תרחיש PPTP טיפוסי

פריסה טיפוסית של PPTP מתחילה עם לקוח PPTP מרוחק או נייד שזקוק גישה ל- LAN פרטי ארגוני באמצעות ספק שירותי אינטרנט מקומי (ISP). לקוחות המשתמשים במחשבים המריצים את Windows NT Server גרסה 4.0 או Windows NT Workstation גרסה 4.0 השתמש ברשת חיוג ובפרוטוקול הגישה המרוחק PPP כדי להתחבר ל- ISP.

הלקוח מתחבר לשרת גישה לרשת (NAS) במתקן ה- ISP. (שרתי גישה לרשת מכונים גם מעבדים חזיתיים (FEPS), שרתי חיוג או שרתי נקודת ננס (POP).) לאחר חיבור, הלקוח יכול לשלוח ולקבל מנות דרך האינטרנט. שרת הגישה לרשת משתמש בפרוטוקול TCP/IP עבור כל התעבורה לאינטרנט.

לאחר שהלקוח יצר את חיבור ה- PPP הראשוני ל- ISP, שיחת רשת חיוג שנייה מתבצעת דרך חיבור ה- PPP הקיים. נתונים שנשלחו באמצעות חיבור שני זה הם בצורה של נתוני IP המכילים מנות PPP, המכונות מנות PPP מכוסות.

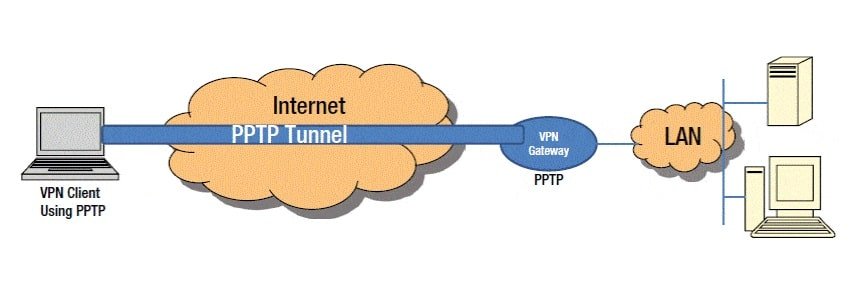

השיחה השנייה יוצרת את חיבור הרשתות הפרטיות הווירטואליות (VPN) לשרת PPTP ב- LAN הארגוני הפרטי, זה מכונה מנהרה . זה מוצג באיור הבא:

איור 1. מנהרת ה- PPTP

מנהור הוא תהליך שליחת מנות למחשב ברשת פרטית על ידי ניתובם דרך רשת אחרת, כמו האינטרנט. נתבי הרשת האחרים אינם יכולים לגשת למחשב שנמצא ברשת הפרטית. עם זאת, מנהור מאפשרת לרשת הניתוב להעביר את המנה למחשב מתווך, כמו שרת PPTP, המחובר לרשת הניתוב וגם לרשת הפרטית. גם לקוח PPTP וגם שרת PPTP משתמשים במנהרות כדי לנתב מנות מאובטחות למחשב ברשת הפרטית באמצעות נתבים שיודעים רק את הכתובת של שרת המתווך של הרשת הפרטית.

כאשר שרת PPTP מקבל את המנה מרשת הניתוב, הוא שולח אותה ברחבי הרשת הפרטית למחשב היעד. שרת ה- PPTP עושה זאת על ידי עיבוד מנות PPTP כדי להשיג את שם המחשב הפרטי של הרשת או פרטי הכתובת במנות PPP מכוסות. שים לב שמנת PPP מכוסה יכולה להכיל נתוני רב-פרוטוקול כגון פרוטוקולי TCP/IP, IPX או NETBEUI. מכיוון ששרת PPTP מוגדר לתקשר על פני הרשת הפרטית באמצעות פרוטוקולי רשת פרטיים, הוא מסוגל לקרוא מנות מרובות פרוטוקול.

הדמות הבאה ממחישה את התמיכה המולטי-פרוטוקול מובנית PPTP. חבילה שנשלחת מלקוח PPTP לשרת PPTP עוברת דרך מנהרת PPTP למחשב יעד ברשת הפרטית.

איור 2. חיבור לקוח PPTP ברשת חיוג לרשת הפרטית

PPTP מכסה את מנות ה- PPP המוצפנות והדחוסות ל- IP Datagrams לצורך שידור דרך האינטרנט. נתוני IP אלה מנותבים דרך האינטרנט עד שהם מגיעים לשרת PPTP המחובר לאינטרנט ולרשת הפרטית. שרת PPTP מפרק את Datagram IP לחבילה של PPP ואז מפענח את מנות ה- PPP באמצעות פרוטוקול הרשת של הרשת הפרטית. כאמור, פרוטוקולי רשת ברשת הפרטית הנתמכים על ידי PPTP הם IPX, NETBEUI או TCP/IP.

לקוחות PPTP

באמצעות שרת גישה לרשת של ספק שירותי האינטרנט התומך בחיבורי PPP נכנסים

יש להגדיר את לקוחות PPTP המשתמשים בשרת גישה לרשת של ספק שירותי אינטרנט באמצעות מודם ומכשיר VPN כדי ליצור את החיבורים הנפרדים ל- ISP ולשרת PPTP. החיבור הראשון הוא חיבור חיוג באמצעות פרוטוקול PPP מעל המודם לספק שירותי אינטרנט. החיבור השני הוא חיבור VPN באמצעות PPTP, על המודם וחיבור ה- ISP, למנהרה ברחבי האינטרנט למכשיר VPN בשרת PPTP. החיבור השני דורש את החיבור הראשון מכיוון שהמנהרה בין מכשירי VPN נקבעת באמצעות חיבור המודם וה- PPP לאינטרנט.

החריג לדרישת דו-חיבור זו הוא שימוש ב- PPTP ליצירת רשת פרטית וירטואלית בין מחשבים המחוברים פיזית לרשת הארגון הפרטית LAN. בתרחיש זה, לקוח PPTP כבר מחובר לרשת ומשתמש רק ברשת חיוג עם מכשיר VPN כדי ליצור את החיבור לשרת PPTP ב- LAN.

מנות PPTP מלקוח PPTP גישה מרחוק ולקוח LAN PPTP מקומי מעובדות אחרת. מנות PPTP מלקוח PPTP Access Access מרחוק ממוקמת על התקן התקשורת המדיה הפיזית, ואילו חבילת PPTP מלקוח LAN PPTP ממוקמת במתאם הרשת מדיה פיזית כפי שמודגם באיור הבא:

איור 3. הצבת חבילת PPTP במדיה הרשתית

האיור שלמעלה ממחיש כיצד PPTP מכסה מנות PPP ואז מציב את מנות ה- PPTP היוצאת על מודם, ISDN או LAN Network Media.

שרתי גישה לרשת ב- ISP

ספקי שירותי אינטרנט משתמשים בשרתי גישה לרשת כדי לתמוך בלקוחות המחיירים באמצעות פרוטוקול, כגון Slip או PPP, כדי לקבל גישה לאינטרנט. עם זאת, כדי לתמוך בלקוחות המאפשרים PPTP, שרת גישה לרשת צריך לספק שירות PPP.

שרתי הגישה לרשת ISP מעוצבים ובנויים כדי להתאים למספר גבוה של לקוחות חיוג. שרתי גישה לרשת בנויים על ידי חברות, כגון 3Com, Ascend, Telematics ECI ו- U.ג. רובוטיקה, שהם חברים בפורום PPTP.

הערה ISP המספק שירות PPTP באמצעות שרת גישה לרשת המאפשרת PPTP יכול לתמוך ב- Windows�+ 95, Windows NT גרסאות 3.5 ו -3.51, כמו גם לקוחות PPP של צד שלישי, כמו אפל מקינטוש או יוניקס. לקוחות אלה יכולים להשתמש בחיבור PPP לשרת ה- ISP. שרת ה- ISP פועל כלקוח PPTP ומתחבר לשרת PPTP ברשת הפרטית, ויוצר מנהרת PPTP משרת ה- ISP לשרת PPTP.

בתרחיש זה, ארכיטקטורת PPTP המתוארת במסמך זה זהה באופן בסיסי; עם זאת, כל תקשורת PPTP מתרחשת בין שרת הגישה לרשת לשרת PPTP. צור קשר עם ספק שירותי האינטרנט שלך כדי לבדוק אם הם מספקים שירות PPTP וכיצד אתה צריך להגדיר את התצורה של רשת PPP ו- חיוג כדי לגשת לשרת ה- ISP התומך ב- PPTP.

שרתי PPTP ב- LAN הפרטי

שרתי PPTP הם שרתים עם יכולות ניתוב המחוברות לרשת פרטית ולאינטרנט. במסמך זה, שרת PPTP המוגדר כמחשב המריץ את Windows NT Server גרסה 4.0 ו- RAS. PPTP מותקן כפרוטוקול רשת. במהלך ההתקנה, PPTP מוגדר על ידי הוספת מכשירים וירטואליים המכונה רשתות פרטיות וירטואליות (VPNs) ל- RAS ולרשתות חיוג. למידע נוסף על דרישות התקנת שרת PPTP, עיין במסמך “באמצעות PPTP.”

ארכיטקטורת PPTP

פרק זה מספק מידע על הארכיטקטורה של PPTP תחת Windows NT Server גרסה 4.0 או Windows NT Workstation גרסה 4.0. PPTP נועד לספק שיטה מאובטחת להשגת רשתות פרטיות דרך האינטרנט. בחינת ה- PPTP חושפת את תכונות העיצוב המאובטחות של פרוטוקול PPTP.

סקירה כללית על ארכיטקטורת PPTP

התקשורת המאובטחת שנוצרה באמצעות פרוטוקול PPTP כוללת בדרך כלל שלושה תהליכים, שכל אחד מהם דורש השלמה מוצלחת של התהליך הקודם. מסמך זה מסביר את שלושת התהליכים הללו וכיצד הם עובדים:

חיבור PPP ותקשורת . לקוח PPTP משתמש ב- PPP כדי להתחבר לספק שירותי אינטרנט באמצעות קו טלפון רגיל או קו ISDN. חיבור זה משתמש בפרוטוקול PPP כדי ליצור את החיבור ולהצפין מנות נתונים.

חיבור בקרת PPTP . באמצעות החיבור לאינטרנט שהוקם על ידי פרוטוקול PPP, פרוטוקול PPTP יוצר חיבור בקרה מלקוח PPTP לשרת PPTP באינטרנט. חיבור זה משתמש ב- TCP כדי לבסס את החיבור והוא נקרא מנהרת PPTP .

מנהור נתונים של PPTP . לבסוף, פרוטוקול PPTP יוצר נתוני IP המכילים מנות PPP מוצפנות שנשלחות אז דרך מנהרת PPTP לשרת PPTP. שרת PPTP מפרק את נתוני ה- IP, מפענח את מנות ה- PPP ואז מנתק את המנות המפענחות לרשת הפרטית.

פרוטוקול PPP

PPP הוא פרוטוקול גישה מרחוק המשמש את PPTP כדי לשלוח נתוני רב-פרוטוקול ברשתות מבוססות TCP/IP. PPP מכסה מנות IP, IPX ו- NetBeui בין מסגרות PPP ושולח את המנות המפותלות על ידי יצירת קישור נקודה לנקודה בין המחשבים לשליחה וקבלת.

קובע ומסיים את הקשר הפיזי . פרוטוקול PPP משתמש ברצף המוגדר ב- RFC 1661 כדי לקבוע ולשמור על חיבורים בין מחשבים מרוחקים.

כל התהליך הזה מודגם באיור הבא.

איור 4. חיבור חיוג חיבור PPP ל- ISP

הערה במצבים מסוימים, ללקוחות מרוחקים עשויה להיות גישה ישירה לרשת TCP/IP, כגון האינטרנט. לדוגמה, מחשב נייד עם כרטיס רשת יכול להשתמש בברז אינטרנט בחדר ישיבות. עם חיבור IP ישיר, חיבור ה- PPP הראשוני ל- ISP מיותר. הלקוח יכול ליזום את החיבור לשרת PPTP, מבלי לייצר תחילה חיבור PPP ל- ISP.

חיבור בקרת PPTP

פרוטוקול PPTP מציין סדרה של הודעות בקרה שנשלחות בין הלקוח המותאם ל- PPTP לשרת PPTP. הודעות הבקרה קובעות, מתחזקות ומסיימות את מנהרת ה- PPTP. הרשימה הבאה מציגה את הודעות הבקרה העיקריות המשמשות להקמתה ותחזוקה של מנהרת PPTP.

שולחן 1. סוגי הודעות בקרת PPTP

| סוגי הודעות | מַטָרָה |

| Pptp_start_session_request | מתחיל הפעלה |

| Pptp_start_session_reply | עונות כדי להתחיל בקשת הפעלה |

| Pptp_echo_request | שומר על הפעלה |

| Pptp_echo_reply | עונות כדי לשמור על בקשת הפגישה |

| Pptp_wan_error_notify | מדווח על שגיאה בחיבור PPP |

| Pptp_set_link_info | מגדיר את החיבור בין לקוח לשרת PPTP |

| Pptp_stop_session_request | מסתיים מושב |

| Pptp_stop_session_reply | עונות לקצת בקשת מושב |

הודעות בקרה מועברות בחבילות בקרה ב- TCP Datagram. חיבור TCP אחד נוצר בין לקוח PPTP לשרת PPTP. חיבור זה משמש להחלפת הודעות בקרה. הודעות הבקרה נשלחות ב- TCP Datagrams המכילות את הודעות הבקרה. DATAGRAM מכיל כותרת PPP, כותרת TCP, הודעת בקרת PPTP ונגררים מתאימים, בדומה להלן:

איור 5. PPTP TCP DATAGRAM עם הודעות בקרה

החלפת הודעות בין לקוח PPTP לשרת PPTP דרך חיבור TCP משמשת ליצירה ותחזוקה של מנהרת PPTP. כל התהליך הזה מאויר להלן:

איור 6. חיבור בקרת PPTP לשרת PPTP על חיבור PPP ל- ISP

שים לב שבאיור זה, חיבור הבקרה הוא לתרחיש בו לקוח הגישה המרוחק הוא לקוח PPTP. בתרחיש בו לקוח הגישה המרוחק אינו מאפשר PPTP ומשתמש בשרת גישה לרשת ISP המותאמת ל- PPTP, חיבור הבקרה של PPTP מתחיל בשרת ה- ISP. למידע מפורט על פרוטוקול PPTP והודעות חיבור הבקרה שלו ובניית Datagram TCP, עיין בטיוטת האינטרנט של PPTP.

העברת נתונים PPTP

לאחר הקמת מנהרת PPTP, נתוני המשתמש מועברים בין הלקוח לשרת PPTP. הנתונים מועברים ב- IP Datagrams המכילים מנות PPP. ה- IP Datagrams נוצר באמצעות גרסה שונה של פרוטוקול ה- Encapsulation (GRE) של אינטרנט (GRE). (GRE מוגדר ב- RFCS 1701 ו- 1702.) ה- IP Datagram שנוצר על ידי PPTP דומה להלן:

איור 7. IP Datagram המכיל מנות PPP מוצפנות כפי שנוצר על ידי PPTP

כותרת משלוח ה- IP מספקת את המידע הדרוש ל DATAGRAM לחצות את האינטרנט. כותרת ה- GRE משמשת כדי להכיל את מנות ה- PPP בתוך ה- IP Datagram. מנות ה- PPP נוצרה על ידי RAS. שים לב שמנת PPP היא רק בלוק אחד לא מובן מכיוון שהיא מוצפנת. גם אם Datagram IP היה יורט, זה כמעט בלתי אפשרי לפענח את הנתונים.

הבנת אבטחת PPTP

בקרת אימות ובקרת גישה

אימות

אימות חיוג ראשוני עשוי להידרש על ידי שרת גישה לרשת ISP. אם נדרש אימות זה, זה בהחלט להיכנס לשרת הגישה לרשת ISP; זה לא קשור לאימות מבוסס Windows NT. בדוק עם ספק שירותי האינטרנט שלך לקבלת דרישות האימות שלהם. החל דרישות אלה בכניסה לרשת החיוג עבור ISP זה.

מצד שני, אם שרת Windows NT גרסה 4.0 מוגדר כשרת PPTP, הוא שולט בכל הגישה לרשת הפרטית שלך. כלומר, שרת PPTP הוא שער לרשת הפרטית שלך. שרת PPTP דורש כניסה סטנדרטית מבוססת NT NT. על כל לקוחות PPTP לספק שם משתמש וסיסמא. לכן, כניסה לגישה מרחוק באמצעות מחשב הפועל תחת Windows NT Server גרסה 4.0 או Windows NT Workstation גרסה 4.0 מאובטח כמו כניסה ממחשב מבוסס NT Windows המחובר ל- LAN המקומי.

אימות של לקוחות PPTP מרוחקים מתבצע באמצעות אותן שיטות אימות PPP המשמשות לכל חיוג לקוח RAS ישירות לשרת RAS. יישום מיקרוסופט של שירות הגישה המרוחקת (RAS) תומך בפרוטוקול אימות לחיצת יד לאתגר (CHAP), פרוטוקול אימות לחיצת יד של מיקרוסופט אתגר (MS-CHAP) ותכניות אימות של פרוטוקול סיסמא (PAP).

הערה ��ms-chap אימות תומך בחשיש MD4 כמו גם בתכנית האימות הקודמת המשמשת ב- Microsoft LAN Manager.

כמו בכל חשבונות המשתמש, חשבונות המשתמש של משתמשים מרוחקים שוכנים בגרסת השרת של Windows NT 4.0 שירות מדריך ומנוהלים באמצעות מנהל משתמש עבור דומיינים. זה מספק ניהול ריכוזי המשולב בחשבונות המשתמש הקיימים של הרשת הפרטית. מותר רק לחשבונות שקיבלו גישה ספציפית לרשת באמצעות תחום מהימן. ניהול חשבונות משתמש זהיר נחוץ כדי להפחית את סיכוני האבטחה.

קביעת מודל סיסמא מאובטח היא קריטית לפריסה מוצלחת של PPTP מכיוון שחיבורי אינטרנט רגישים יותר לתוכניות מהירות או “Diebear Dialer”, שיכולות ממש להתכופף דרך אלפי שילובי סיסמא ושמות משתמש.

הדרך היחידה למזער סוג זה של התקפה היא ליישם מדיניות סיסמא מאובטחת. סיסמאות צריכות להיות קשה לנחש. לדוגמה, אתה יכול לדרוש סיסמאות כדי להכיל אותיות של אותיות עליונות, אותיות קטנות, מספרים ותווים מיוחדים. מומלץ לך לדרוש לפחות שלושה סוגים שונים של תווים כדי להבטיח ייחודיות של סיסמה.

בקרת גישה

לאחר אימות, כל הגישה ל- LAN פרטית ממשיכה להשתמש במודל האבטחה מבוסס NT NT,. גישה למשאבים בכונני NTFS, או למשאבי רשת אחרים, מחייבת את ההרשאות המתאימות. מומלץ להשתמש במערכת קבצי NTFS למשאבי קבצים אליהם ניגשים ללקוחות PPTP.

למידע נוסף על שימוש באבטחה בכונני NTFS או משאבי רשת אחרים, עיין בתיעוד המוצר שלך או תחנת העבודה של Windows NT גרסה 4.0 ו- Windows NT Server גרסה 4.0 ערכות משאבים.

הצפנת מידע

לצורך הצפנת נתונים, PPTP משתמש בתהליך ההצפנה של RAS “Secret-Secret”. זה מכונה סודי משותף מכיוון ששני קצות החיבור חולקים את מפתח ההצפנה. תחת יישום מיקרוסופט של RAS, הסוד המשותף הוא סיסמת המשתמש. (שיטות הצפנה אחרות מבססות את ההצפנה על מפתח כלשהו הקיים בציבור; שיטה שנייה זו של הצפנה ידועה בשם הצפנת מפתח ציבורי .)

PPTP משתמש בתכניות הצפנת PPP ובתכניות דחיסת PPP. ה- CCP (פרוטוקול בקרת הדחיסה) המשמש את PPP משא ומתן על הצפנה.

שם המשתמש והסיסמה של לקוח PPTP זמין לשרת PPTP ומסופק על ידי לקוח PPTP. מפתח הצפנה נגזר מהסיסמה של hashed המאוחסנת הן על הלקוח והן בשרת. תקן RSA RC4 משמש ליצירת מקש הפעלה זה של 40 סיביות על בסיס סיסמת הלקוח. מפתח זה משמש להצפנת כל הנתונים המועברים דרך האינטרנט, תוך שמירה על החיבור המרוחק פרטי ובטוח.

הנתונים במנות PPP מוצפנות. לאחר מכן מכוסה מנות ה- PPP המכילה גוש של נתונים מוצפנים לנתון IP גדול יותר לניתוב דרך האינטרנט לשרת PPTP. אם האקר באינטרנט יירט את ה- IP Datagram שלך, הוא או היא היו מוצאים רק כותרות מדיה, כותרות IP ואז מנות ה- PPP המכילות גוש נתונים מוצפנים. זה יהיה בלתי אפשרי.

הערה �� המשתמשים בארצות הברית ובקנדה יכולים להשיג מפתח מושב של 128 סיביות באמצעות חבילת קריפטוגרפיה לשימוש בארה”ב. צור קשר עם המפיץ שלך במיקרוסופט למידע נוסף.

סינון מנות PPTP

ניתן לשפר את אבטחת הרשת מפעילות זדונית על ידי הפעלת סינון PPTP בשרת PPTP. כאשר סינון PPTP מופעל, שרת ה- PPTP ברשת הפרטית מקבל ומנתב רק מנות PPTP ממשתמשים מאומתים. זה מונע את כל המנות האחרות להיכנס לשרת PPTP ולרשת הפרטית. בשילוב עם הצפנת PPP, הדבר מבטיח שרק נתונים מוצפנים מורשים נכנסים או עוזבים את ה- LAN הפרטי.

סינון PPTP מופעל בשרת PPTP באמצעות הכרטיסייה פרוטוקולים באפשרות הרשת של לוח הבקרה. לקבלת הוראות שלב אחר שלב על הפעלת סינון PPTP, עיין בנייר הלבן שכותרתו “פרוטוקול מנהור נקודה לנקודה של Microsoft לנקודה.”

באמצעות PPTP עם חומות אש ונתבים

תנועת PPTP משתמשת ביציאת TCP 1723, ופרוטוקול ה- IP משתמש ב- ID 47, כפי שהוקצה על ידי הרשות המספרים שהוקצתה לאינטרנט (IANA). ניתן להשתמש ב- PPTP עם מרבית חומות האש והנתבים על ידי מנתבת תנועה המיועדת לנמל 1723 דרך חומת האש או הנתב.

חומות אש מבטיחות אבטחת רשת ארגונית על ידי ויסות נתונים בקפדנות שנכנסים לרשת הפרטית מהאינטרנט. ארגון יכול לפרוס שרת PPTP המריץ את Windows NT Server גרסה 4.0 מאחורי חומת האש שלו. שרת PPTP מקבל מנות PPTP המועברות לרשת הפרטית מחומת האש ומוציאה את מנות ה- PPP מה- IP Datagram, מפענח את המנה ומעביר את המנה למחשב ברשת הפרטית.

� תאגיד מיקרוסופט 1997. זכויות שמורות.

המידע הכלול במסמך זה מייצג את התצוגה הנוכחית של חברת Microsoft Corporation בנושאים שנדונו במועד הפרסום. מכיוון שמיקרוסופט חייבת להגיב לתנאי השוק המשתנים, אין לפרש אותה כמחויבות מצד מיקרוסופט, ומיקרוסופט לא יכולה להבטיח את הדיוק של מידע שהוצג לאחר מועד הפרסום.

נייר לבן זה מיועד למטרות מידע בלבד. מיקרוסופט אינה מתחייבת, מפורשת או משתמעת, במסמך זה.

שלח משוב על מאמר זה.�� אפשרויות תמיכה .

� 2000 תאגיד מיקרוסופט. כל הזכויות שמורות. תנאי שימוש.

מה זה pptp vpn? איך זה עובד ולמה הוא משמש?

כי אנחנו יודעים את זה’היא שאלה נפוצה למדי בכל מה שקשור ל- VPNs, אנו ננסה לספק תשובה מלאה לאלו מכם תוהים “ מה זה pptp vpn? ” ואיך פרוטוקול זה עובד. כידוע, פרוטוקול VPN מכתיב בדיוק כיצד VPN מטפל בנתונים ומהווה תכנית לכל מה ש- VPN עושה, כך זה’חשוב לדעת את כל המאפיינים שלהם כדי לעשות את הבחירה הטובה ביותר לצרכים הספציפיים שלנו.

תוכן העניינים

- 1 מהו פרוטוקול VPN PPTP?

- 2 פרטים טכניים של PPTP

- 3 איך PPTP עובד

- 4 PPTP אבטחה, מהירות, תאימות ותהליך הגדרה

- 4.1 הוא PPTP מאובטח?

- 4.2 כמה מהר הוא pptp?

- 4.3 תאימות PPTP

- 4.הגדרת VPN 4 PPTP

- 5 PPTP לעומת פרוטוקולי VPN אחרים

- 5.1 PPTP לעומת OpenVPN

- 5.2 PPTP VS IKEV2/IPSEC

- 5.3 PPTP לעומת L2TP/IPSEC

- 5.4 PPTP לעומת Softether

- 5.5 PPTP לעומת SSTP

- 6 בשורה התחתונה

מהו פרוטוקול ה- VPN PPTP?

PPTP מייצג פרוטוקול מנהור נקודה לנקודה. זוהי שיטה לחיבור לרשת פרטית וירטואלית. זה מאפשר למשתמשים לגשת לרשתות מסוימות ממיקום מרוחק.

כדי לשפר את זה, עליך לדמיין את לקוח ה- PPTP שלך שמבסס חיבור לשרת PPTP דרכו כל הנתונים שלך עוברים למכשיר שלך וממנה. ניתן לדמיין חיבור זה כמנהרה מוצפנת דרכה נתוני הרשת שלך מכוסים ומכניסים למעטפת IP. הנתונים יטופלו על ידי מכשירים ברשת באותו אופן כמו שהיה מנות IP.

החלק הנקודה לנקודה מתייחס בדיוק לזה: הוא מאפשר למשתמש להתחבר דרך האינטרנט מנקודה מסוימת (המחשב הביתי שלו, למשל), לנקודה אחרת (רשת משרדי החברה שלו), מבלי שצריך להיות שם פיזית.

המנהרה קשורה לאופן בו משולב ה- PPP (פרוטוקול נקודה לנקודה) עם טכנולוגיית האינטרנט ליצירת פרוטוקול PPTP. באמצעות אנקפסולציה של מנות הנתונים המועברות ברשת, PPTP קובע את המנהרה המחברת את מכשיר הלקוח לשרת VPN.

PPTP תוכנן בשנות התשעים כאשר השימוש באינטרנט במהירות גבוהה היה במגמת עלייה. Windows, יחד עם כמה חברות אחרות, עבדו על פיתרון בר -קיימא עבור הלקוחות שלהם שיבטיחו גישה טובה לאינטרנט ואינטראנט, כל הזמן הציעו הצפנת נתונים בסיסית.

בשנת 1999 פורסם ה- RFC 2637 עבור PPTP. לאחר שתוכנן לתפקד היטב בכל מכשירי Windows, פרוטוקול PPTP היה נגיש בקלות ללקוח הממוצע. בשילוב עם מהירויות האינטרנט הגבוהות שהציעה ותכונותיו הקלות לשימוש, פרוטוקול זה הפך לשימוש נרחב בקרב עסקים קטנים בסוף המאה ה -21.

נכון לעכשיו, פרוטוקול ה- VPN PPTP משמש עדיין על ידי רבים. גורם מרכזי מאחורי זה הוא העובדה שמכשירי Windows, Mac ו- Linux משולבים בהם פרוטוקול זה ובכך יכולים להפעיל אותו ללא קבצים נוספים שצריכים להתקין.

למרות שהפרוטוקול כבר לא נחשב לבטוח, רבים בוחרים להשתמש בו למטרות לא חיוניות, או פשוט בגלל שהוא’זה הנגיש להם ביותר. עם זאת, עבור המשתמש המודרני שהוא הכי פחות עסוק במידע שלו’S אבטחה דרך האינטרנט, בהחלט יש להימנע מהפרוטוקול הזה.

PPTP פרטים טכניים

עכשיו כשאנחנו’ענה על השאלה “ מה זה pptp vpn ”, אתה’כנראה תוהה בדיוק איך PPTP עובד. ובכן, לאלו מכם שמעוניינים, אני אסביר.

פרוטוקול PPTP הופיע כהרחבה של פרוטוקול PPP ועובד בצורה דומה. מסיבה זו, אתחיל להציג כמה פרטים של ה- PPP.

פרוטוקול הנקודה לנקודה (PPP)

PPP הוא פרוטוקול ישן למדי לתקשורת שתואר ב- RFC 1661. זהו פרוטוקול שכבה 2 של קישור נתונים, והוא משמש לייצור חיבורים בין שתי נקודות (מחשבים). לאלו מכם שלא’לא יודע מה “שכבת קישור נתונים 2” פירושו, זה מתייחס לשכבה השנייה של מודל OSI (Open Systems Interconnection).

פרוטוקול זה מציע הצפנת נתונים, אימות חיבורים, כמו גם דחיסת נתונים. ל- PPP 4 רכיבים עיקריים:

כימוס (נקרא גם מסגור): PPP מסוגל להעביר מנות מרובות שכבה 3 אפילו על קישור יחיד. לפיכך, הפרוטוקול עוטף במסגרות את מנות שכבת הרשת.

פרוטוקול בקרת הקישור (LCP): תפקידו של פרוטוקול זה הוא לקבוע, לשמר ולהגדיר חיבורי קישור נתונים, כמו גם לסיים את הקישורים כאשר הגיע הזמן. זה גם דואג לנהל משא ומתן על תנאי הקישור והפרמטרים. כדי לעשות את כל זה, ל- LCP יש כמה צעדים לעבור. אלו הם:

- אימות: פרוטוקולי אימות משמשים LCP. משתמשים בפרוטוקול אימות הסיסמה (PAP) ופרוטוקול אימות לחיצת יד (CHAP), בדרך כלל האחרון. אפשרות שלישית היא פרוטוקול האימות הניתן להרחבה (EAP), שפרטיו מוצגים ב- RFC 2284, ולאחרונה ב- RFC 3748. פרוטוקולים אלה מבטיחים כי מכשיר השרת משוכנע שהוא מתקשר עם המחשב הנכון.

- דחיסה: על מנת לשלוח נתונים מהר יותר, LCP עושה שימוש בתכונת הדחיסה, ובכך גם חוסך רוחב פס. הנתונים דחוסים על השולח’הצד ואחרי שהתקבל.

- Multilink: אפשרות זו מאפשרת מיזוג של שני קישורים לקישור יחיד. בעוד שאפשרות זו יכולה אולי להאיץ את העברות הנתונים, היא אכן מגדילה את האפשרות לקבל מנות מידע בסדר שגוי.

- איתור שגיאות: LQM (ניטור איכות קישור) הוא כלי המשמש את LCP. כלי זה מפקח על ממשקים ומגלה אם מישהו מהם עולה על אחוז השגיאה שהתקבל. אם חריגה מהסף, LQM יבטל את הממשק הבעייתי.

- איתור חיבור לולאה: תכונה מסודרת נוספת של ה- PPP היא שהיא יכולה למצוא חיבורי לולאה ולהפסיק אותם. זה נעשה באמצעות א “מספר קסם”, שנשלח דרך החיבור. אם הוא יעבור, מספר הקסם הזה יחזור מהמקום בו הוא עזב ויתגלה.

פרוטוקול בקרת רשת (NCP): PPP מציע אפשרות ליותר מפרוטוקול שכבת רשת אחד כדי לתפקד באמצעות קישור תקשורת יחיד. עם זאת, עבור כל פרוטוקול שכבת רשת המשמשת, צריך להתקיים NCP משויך שמגדיר ומגדיר את פרוטוקולי שכבת הרשת שלהם. דוגמאות ל- NCPs המשמשים PPP הם פרוטוקול בקרת שכבת רשת OSI (OSINLCP), פרוטוקול בקרת פרוטוקול אינטרנט (IPCP), פרוטוקול בקרת מנות חילופי מנות אינטרנט (IPXCP) וכן הלאה.

איך PPTP עובד

עכשיו כשאנחנו’ve amply הסביר מה זה PPP, תן’S חזור ל- PPTP, וגלה בדיוק מה גורם לזה לתקתק.

באופן כללי, פרוטוקול זה היה בשימוש נרחב על ידי עסקים על מנת לאפשר ללקוחות או לעובדים לגשת למשרד שלהם’שרתים מבתיהם דרך האינטרנט. בימינו זה עדיין משמש לעתים קרובות על ידי חברות, אך גם על ידי אנשים המחפשים פיתרון VPN מהיר.

פונקציות PPTP בשכבה השנייה (נתונים) של מודל OSI. החיבור בין שני המכשירים עובר דרך יציאת TCP 1723 המשתמשת בפרוטוקול בקרת ההולכה (TCP). פרוטוקול זה נבנה יחד עם פרוטוקול האינטרנט (IP) ובשביל האינטרנט (IP). TCP מציעה מסירת מנות מידע בצורה מסודרת כך שהמידע יובא למידע.

לאחר מכן, מנות הנתונים מיוצרות בתהליך GRE (Encapsulation ניתוב כללי) . GRE, פרוטוקול מנהור המיוצר על ידי סיסקו, מאפשר מכוסה של פרוטוקולי שכבת רשת בתוך קישורים וירטואליים של יציאה לנמל יציאה. זה נעשה באמצעות רשת IP (פרוטוקול אינטרנט). המנהרה מיוצרת בעיקרון על ידי מנות הנתונים הנוסעות למכשיר הלקוח וממנה ושרת VPN.

אבטחת PPTP, מהירות, תאימות ותהליך הגדרה

אוקיי, אז עכשיו יש לנו מושג כיצד עובד פרוטוקול PPTP, ומבין את הטכניות שמאחוריה. אבל האם זה עדיין שימושי היום, ואם כן, האם זה בטוח? אני אענה לשאלות אלה ואחרות בסעיף הבא.

הוא PPTP מאובטח?

פשוט נאמר, התשובה היא לא. פרוטוקול זה כבר לא נחשב לבטוח מכיוון שמפתח ההצפנה שהוא משתמש בו נדחק על ידי ממשלות ופושעים. נראה כי פרוטוקול זה נחשב לא בטוח כמעט מרגע שהושק בו.

ישנן שיטות דרכם שרת PPTP יכול להשיג אבטחה טובה יותר. אחת הדרכים הללו תהיה לעבור מהפרוטוקול האימות הסטנדרטי (והפגיעה אחרת) (פרוטוקול אימות האתגר), אשר הוכח כי יש התחייבויות אבטחה קטלניות, ל- EAP (פרוטוקול אימות הניתן להרחבה).

EAP הוא תחליף אפשרי, עם זאת, הוא משתמש בתשתית מפתח ציבורית (PKI) שמפחיתה באופן ניכר את המהירות, ויכולה גם להיות מסובכת לשימוש.

בעוד ש- Window. מאז, Windows לא השקיעה עדכונים נוספים לפרוטוקול וכתוצאה מכך, שם’היו לא מעט בעיות אבטחה עם פרוטוקול המנהור נקודה לנקודה.

לסיכום, לא הייתי ממליץ להשתמש בפרוטוקול זה אם אכפת לך אפילו רק קצת מאבטחת הנתונים שלך. מקובל באופן נרחב כעובדה שלפרוטוקול זה יש פגמים רציניים, ומספק מעט אבטחה ממש למידע שלך.

כמה מהר הוא pptp?

באופן מעניין, למרות שהוא משתמש ב- TCP ולא ב- UDP, שנראה כי מציע מהירויות אינטרנט מהירות יותר מהראשון, פרוטוקול ה- PPTP אכן מציע אחת המהירויות הגבוהות שלך’למצוא בין פרוטוקולי VPN.

אני’אני לא אומר את זה’S המהירות ביותר, כפרוטוקולים כמו Softether ו- IKEV2 מציעים גם מהירויות דומות, אך זהו אחד המהירים ביותר. עם זאת, זו אחת הסיבות הגדולות לכך שפרוטוקול זה עדיין משמש על ידי אנשים מסוימים.

תאימות PPTP

אנו מגיעים לסיבה השנייה הגדולה ביותר לכך שפרוטוקול הנקודה לנקודה היה ומשתמש בו בתדירות כה רבה. זה התחיל להיות בשימוש נרחב בגלל העובדה שמיקרוסופט יישמה אותו במכשירים שלה. הפרוטוקול מותקן לרוב לא רק במכשירי Windows אלא גם ב- Mac, Android, Linux, כמו גם במכשירי iOS.

אנשים שחיפשו פיתרון VPN מהיר ופשוט פנו כמובן לאפשרות הנגישה ביותר שלהם, PPTP. לרוע המזל, למרות שיש לו כמה היבטים חיוביים, היא בהחלט לא האפשרות הטובה ביותר.

הגדרת VPN PPTP

ספקי VPN רבים עדיין משתמשים בפרוטוקול PPTP כדי להציע את שירותיהם בעיקר בגלל המהירויות הגדולות שהוא מציע. לעתים קרובות, במיוחד עם המנויים בתשלום, אתה אמור להיות מסוגל לבחור בפרוטוקול אחר, כמו OpenVPN. אם אתה משתמש ב- VPN בחינם, אתה לא צריך’לא להיות מופתע מדי אם הפרוטוקול שהוא משתמש בו הוא למעשה pptp. למרות העובדה שהוא די מהיר, ההגנה שהיא מציעה קרובה לא קיימת.

PPTP לעומת פרוטוקולי VPN אחרים

בזמן שאני’כבר הצהיר בבירור כי פרוטוקול PPTP אינו הטוב ביותר לאבטחה מקוונת, ייתכן שיהיה מועיל לראות כיצד הוא משתווה לכמה מהפרוטוקולים העיקריים האחרים VPN שם בחוץ.

PPTP לעומת OpenVPN

OpenVPN די מקובל כפרוטוקול הטוב ביותר שם בחוץ. עם מהירויות הגונות ותכונות אבטחה טובות, יש’זה יותר מדי דברים’זה חסר.

כאשר משווים את PPTP עם OpenVPN, ההבדל העיקרי שבולט הוא העובדה שבניגוד ל- OpenVPN, PPTP די נחסם בקלות על ידי חומות אש. זה מפצה עם מהירויותיו העליונות.

Pptp לעומת ikev2/ipsec

PPTP הוא בבירור הבטוח ביותר משני אלה, אך PPTP הוא גם הקל ביותר להקים.

כשמדובר ביציבות, גם PPTP וגם IKEV2/IPSEC מראים תוצאות דומות, למרות ש- IKEV2/IPSEC מגיע עם היתרון של להיות הרבה יותר טוב למשתמשים ניידים.

מבחינת המהירות, PPTP ו- IKEV2/IPSEC די דומים. שניהם קיבלו ציון טוב מאוד במבחני המהירות והם בחירות נהדרות עבור אלה המחפשים מהירויות אינטרנט טובות.

PPTP לעומת L2TP/IPSEC

פרוטוקול L2TP/IPSEC מציע אבטחה טובה יותר מ- PPTP. במקרה זה, IPSEC מספקת תכונות אבטחה נוספות כמו הצפנה של 256 סיביות. זה תואם כמעט כמו PPTP, להיות זמין ב- Windows, iOS, Mac ו- Android.

מהירות היא הדבר היחיד ששומר על ההשוואה בין PPTP ל- L2TP/IPSEC הראוי לתשומת לבנו. מכיוון שההצפנה ב- PPTP היא די בסיסית בהשוואה ל- L2TP/IPSEC, PPTP מציעה חווית גלישה טובה בהרבה עבור אלה ממהרים.

PPTP לעומת SOFTETHER

בעוד ש- PPTP הוא מנצח ברור בכל מה שקשור לתאימות, זמינות וקושי בהתקנה, זה’חשוב לדעת ש- Softether משאיר את PPTP בענן אבק במהירות ובהשוואות אבטחה.

למרות שרך הוא’אנו נתמכים באופן טבעי על ידי כל מערכות הפעלה כרגע, אנו מאמינים בכך’שווה את הטרחה של התקנת תוכנה נוספת שתשתמש בה, במקום ללכת על אפשרות PPTP שהיא איטית יותר ופחות מאובטחת.

PPTP לעומת SSTP

בעוד ש- PPTP ידוע לשמצה ברמת האבטחה המפוקפקת שהיא מציעה, SSTP תומך בהצפנה של 256 סיביות, מה שהופך אותו למנצח ברור בהיבט זה. SSTP יעיל יותר בהימנעות מבלוקי חומת אש מכיוון שהיא פועלת ביציאת HTTPS 443.

עם זאת, בכל מה שקשור למהירות, PPTP הוא זה שמאיר. הדבר נכון גם לתאימות מכיוון ש- SSTP זמין רק באופן טבעי במכשירי Windows.

שורה תחתונה

בעוד שרבים רואים את PPTP מיושן ובקושי מאובטח, יש עדיין סיבות להשתמש בהן עד היום, בעיקר מהירותו והקלות ההתקנה שלה. בעוד שפרוטוקולי VPN אחרים עשויים להציע ביצועים טובים יותר, PPTP עדיין משמש די נרחב.

ואם אתה’מחפש מחדש לקוח VPN התומך ב- PPTP מכיוון שהחלטת שזה הפרוטוקול שמתאים לצרכים שלך, אולי תוכל לבדוק את HideIPVN .

לקוח ה- VPN שלנו תומך במספר פרוטוקולים, כולל PPTP, הוא זמין ברוב המכשירים והוא תוכנן איתך, המשתמש, בחשבון.

התמחור נגיש יותר ואנחנו מתגאים ברמת השירות והביצועים שאנו מציעים. HideIPVPN מציע הצפנת AES-256, שהיא ככל הנראה הרמה המורכבת ביותר המוצעת בימינו.

נוסף על כך, צוות התמיכה שלנו תמיד זמין

PPP, VPN, מנהור ודגם OSI

אני ממש מבולבלת לגבי משפחת פרוטוקול מנהור וכל הפרוטוקולים הקשורים. קראתי חבורה של מאמרים, RFC אבל עדיין לא אוכל להשיג את הרעיון. אני אשים את השאלות שלי בין ההסבר שלי. קצת על תצורת הרשת שלי.

1. יש לי נתב ביתי (wifi), הוא מחובר לסנן שלי באמצעות pppoe .

2. כל המנות נלכדו בזמן שהייתי מחובר לשרת VPN המרוחק מעל פרוטוקול PPTP. ברשת מחשב, פרוטוקול נקודה לנקודה (PPP) הוא פרוטוקול קישור נתונים (שכבה 2) המשמש לביסוס חיבור ישיר בין שני צמתים.

Q-1: מה מצביע על נקודה באופן כללי ? כיצד אוכל להתחבר לא להצביע על נקודה ? יש לי רק כבל אחד, במקרה של הרשת שלי, הנתב שלי מחובר למתג עם הכבל ? אני תפסתי מנות, הנה מידע על Wireshark על מנות ה- PPP. http: // imgur.com/vpyk9a3 Q-2: פרוטוקול נקודה לנקודה (PPP) הוא קישור נתונים הממ. מדוע אם כן המנה הזו מכוסה בתוך IP -> GRE . זו לא שכבה שנייה Q-3: כיצד PPP (PPPOE) שונה ממסגרת אתרנט של קישור נתונים פשוט (משמש על ידי מתגים) ? גם חיבור VPN נקרא PPTP, כך שכפי שיכולתי לנחש ש- PPTP משמש רק להקמת מושבים, שום דבר אחר. כי אני יכול לראות מנות PPTP רק זמני שירות בזמן התקשורת. מנות שנלכדו http: // imgur.com/a/w9qtk וזה הולך עוד יותר מעל שכבה 4 (TCP). אז אני ממש מבולבל בכל הדברים האלה, אז אני מנסה להסביר איך אני מבין תהליך הוא כללי. ראשית כל PPP הוא פשוט סטנדרטי לתבנית מנות מיוחדת בשכבת קישור הנתונים, הוא משמש מכיוון שפרוטוקול זה (PPP) מיושם מעל סביבות פיזיות שונות כמו Ethernet, ATM. מדוע משתמשים בו ? מכיוון שהוא מספק AUTH בשכבה השנייה של OSI באמצעות פרוטוקולי LCP, NCP. אז בעיקרון כשאני מתחבר לספק שלי אני משתמש בתעודות כדי ליצור את החיבור. לפעמים מוזכר אנקפסולציה כיתרון של פרוטוקול זה Q-4: מדוע זה יתרון ? ערימת OSI מניחה את האקפסולציה מהקופסה, כל שכבות גבוהות יותר מכוסה רק בשדה עומס המשא של הנמוך יותר !! אז בעצם PPP מאפשר אימות ודחיסה. כשאני משתמש ב- VPN (PPTP) בכל הנוגע לשרת PPTP הוא יישום ספציפי המשתמש ביציאה (1723) כדי להאזין לחיבורים נכנסים.לכן הוא ממוקם מעל TCP. ופרוטוקול זה משמש רק לביסוס תקשורת עם השרת. Q-5: כיצד פועלת תקשורת נוספת אם מנות PPP פשוט עטופות ב- IP ולא מוגדרת יציאה ? כיצד מכונת שרת VPN יודעת שהמנה הזו היא מנהרה ויש להפנות אותה ליישום יציאת 1723 כדי להמשיך ? אנא עזור לי להבין נושא זה, אנא ענה על שאלותיי. הייתי אסיר תודה על כל עזרה

שאל 16 בינואר 2017 בשעה 17:48

23 3 3 תגי ברונזה

תשובה 1 1

השאלה שלך היא באמת רחבה מדי, ומכשירי הרשתות הביתי ומכשירי הצרכן נמצאים כאן במפורש כאן, אבל אנסה לתת לך כמה תשובות כלליות.

- PPP הוא פרוטוקול Layer-2, באותו אופן בו Ethernet, HDLC, ממסר מסגרת, כספומט וכו ‘. הם. PPP הוא ספציפית פרוטוקול נקודה לנקודה עם שתי נקודות קצה בלבד. פרוטוקולים אחרים, ה.ז. Ethernet, נועדו לעבוד עם מספר נקודות קצה אפשריות. מכיוון שאתרנט ופרוטוקולי IEEE LAN אחרים יכולים להיות בעלי חיבור מרובה, הם משתמשים בכתובות MAC, אך PPP לא.

- אני לא ממש מבין את השאלה השנייה שלך. PPP הוא פרוטוקול Layer-2, אך IP הוא פרוטוקול שכבה -3. באופן כללי, לפרוטוקולי שכבה -2 לא אכפת משכבה -3, והם יכולים לשאת כל מספר של פרוטוקולי שכבה -3.

- Ethernet הוא גם פרוטוקול שכבה 1 וגם פרוטוקול שכבה 2. PPPOE משתמש ב- PPP לפרוטוקול Layer-2 בשכבה 1 Ethernet 1. מסגרות ה- PPP מכוסות במסגרות Ethernet. מבחינת התנועה שלך, היא עוברת בממשק המשתמש ב- PPP כפרוטוקול Layer-2. ניתן להשתמש ב- PPP על מספר ממשקי שכבה 1 שונים, ה.ז. סדרתי, כספומט וכו ‘. PPP מוסיף תכונה כלשהי המאפשרת לך לנהל משא ומתן על כתובת שכבה -3, דחיסת נתונים, אימות וכו ‘. שאינם קיימים בפרוטוקולי שכבה 2 אחרים.

- השאלה הרביעית שלך לא ממש הגיונית. נראה שאתה משווה תפוחים לתפוזים. PPP הוא פרוטוקול Layer-2, אך PPTP בעצם מאפשר לך להרחיב LAN על גבי פרוטוקולים אחרים. כפי שכתבת, זה מעל שכבה -4, ופרוטוקול Layer-2 המשמש בעת שימוש ב- PPTP יכול להיות PPP. לרוע המזל פרוטוקולים מעל שכבה -4 אינם מפורשים כאן.

- מסגרות PPP אינן עטופות בחבילות IP. זה הפוך; ניתן לעטוף מנות IP במסגרות PPP (או בפרוטוקול שכבה 2). לא שכבה -2 ולא שכבה -3 יודעים דבר על יציאות, שהן כתובות שכבה -4 עבור פרוטוקולי שכבה -4 מסוימים. נתבים מפשיטים מסגרות Layer-2 ממנות Layer-3, כך שהנתב בקצה השני של קישור ה- PPP יפשיט את מסגרת ה- PPP. לאחר מכן נתב ינתב את מנות השכבה -3, והוא ייצר מסגרת חדשה לממשק החדש למנה. עד שהמנה מגיעה לשרת, מסגרת ה- PPP תיעלמה מזמן. לשרת תהיה ערימת רשת דרכה המסגרת שהיא מקבלת עוברת. כאשר זה מגיע ל- TCP בשכבה -4, אז ישמש את היציאה, והוא יידע באיזה תהליך בשרת הוא צריך לשלוח את קטע ה- TCP.

ענה ב- 16 בינואר 2017 בשעה 18:19

רון מופין ♦ רון מופין

97.6K 26 26 תגי זהב 112 112 תגי כסף 188 188 תגי ברונזה

תודה על התשובה, העריך את עזרתך, מצאתי מאמר מעניין, אני חושב שזה איכשהו קשור לשאלתי. מחשבה-מחשב-מחשב.com/2011/07/28/pptp-passthrough, כך שאם חיבור VPN נקבע בעזרת שרת PPTP האזנה ביציאת 1723, כך שהוא שרת זה צריך לשלוט בתקשורת, אך לאחר הקמת הפעלה של PPTP, כל המנות הן רק IPS, מכילות GRE-> PPP מנות PPP. יש לנו את ה- IP להגיע לשרת, אך כיצד השרת (מערכת הפעלה) יודע היכן לכוון את המנות הנכנסות מבלי שצוינו יציאה ?

16 בינואר 2017 בשעה 18:48

אבל הנמל הוא נָקוּב. זה נמצא בקטע TCP. יציאה (כתובת שכבה -4 עבור TCP או UDP) היא שדה בכותרת שכבה 4. לכותרות שכבה -3 יש כתובות שכבה -3, ולכותרות שכבה -2 יש כתובות שכבה 2. זהה ללקוח HTTP המתחבר לשרת HTTP. פרוטוקולי השכבה-2 והשכבה -3 אינם יודעים או אכפת להם כלום בפרוטוקול השכבה או היציאה. ערימת הרשת בשרת מגיעה לפרוטוקול Layer-4, והיציאה בכותרת Layer-4 אומרת לשרת איזה תהליך בשרת מקבל את עומס השכבה-4.