האם VPN קל דורש לקוח VPN של סיסקו?

האם VPN קל דורש לקוח VPN של סיסקו?

מנהרה מפעילה על תנועה מעניינת (Trigger ACL)

סיכום

המאמר דן אם VPN קל דורש את לקוח VPN של סיסקו. זה גם מספק מידע על קביעת תצורה של VPN באמצעות VPN קל ומנהרת IPSEC. נתבי סדרת סיסקו 870 תומכים ביצירת רשתות פרטיות וירטואליות (VPNs) ומספקים חיבורים בעלי ביצועים גבוהים לאינטרנט. המאמר מסביר את שני סוגי ה- VPN הנתמכים-אתר לאתר וגישה מרחוק-ומתמקד בתצורה של VPN גישה מרחוק באמצעות Cisco Easy VPN ומנהרת IPSEC. זה גם מבהיר כי החומר בפרק אינו חל על נתבי סדרת סיסקו 850, מכיוון שהם אינם תומכים ב- Cisco Easy VPN.

נקודות מפתח

- נתבי סדרת סיסקו 870 תומכים ביצירת רשתות פרטיות וירטואליות (VPNs).

- שני סוגים של VPNs נתמכים-אתר לאתר וגישה מרחוק.

- VPNs גישה מרחוק משמשים לקוחות מרוחקים כדי להיכנס לרשת ארגונית.

- דוגמת התצורה במאמר ממחישה את התצורה של VPN גישה מרחוק באמצעות Cisco Easy VPN ומנהרת IPSEC.

- תכונת לקוח VPN של Cisco Easy VPN מבטלת חלק גדול מהעבודה התצורה המייגעת על ידי יישום פרוטוקול הלקוח של סיסקו יוניטי.

- מכשיר קל המאפשר שרת VPN יכול להפסיק מנהרות VPN שיזמו על ידי עובדים ניידים ומרוחקים.

- ניתן להגדיר את תכונת הלקוח של Cisco Easy VPN במצב לקוח או במצב סיומת רשת.

- לאחר הגדרת שרת ה- IPSEC, ניתן ליצור חיבור VPN עם תצורה מינימלית על לקוח IPSEC.

- תכונת לקוח VPN Easy Cisco תומכת בתצורה של רק עמית יעד אחד.

- יש לבצע מספר משימות תצורה כדי להגדיר את התצורה של הנתב לתרחיש הרשת.

שאלות

- האם VPN קל דורש את לקוח VPN של סיסקו?

- אילו סוגים של VPNs נתמכים על ידי נתבי סדרת סיסקו 870?

- מה המטרה של Access VPN גישה מרחוק?

- מה התכונה Cisco Easy VPN לקוח?

- מה ההבדל בין מצב לקוח למצב הרחבת רשת ב- Cisco Easy VPN?

- האם ניתן ליצור מנהרות VPN מרובות באמצעות תכונת לקוח VPN Cisco Easy Cisco?

- אילו משימות תצורה צריך להתבצע כדי להגדיר את הנתב לתרחיש הרשת?

- מהם כמה תנאים מוקדמים להגדרת תצורת VPN בנתב סדרת סיסקו 870?

- מה מדגימה דוגמת התצורה במאמר?

- האם נתב סדרת סיסקו 850 תומך ב- Cisco Easy VPN?

כן, ה- VPN הקל מחייב את לקוח ה- VPN של סיסקו ליישום.

נתבי Cisco 870 תומך ב- VPNs באתר לאתר וגישה מרחוק.

VPN גישה מרחוק משמשת ללקוחות מרוחקים כדי להתחבר לרשת ארגונית.

תכונת לקוח VPN של סיסקו Easy VPN מבטלת חלק גדול מהעבודה המייגעת על ידי יישום פרוטוקול הלקוח של סיסקו יוניטי.

במצב לקוח, רק מכשירים באתר הלקוח יכולים לגשת למשאבים באתר המרכזי. מצב הרחבת רשת מאפשר למשתמשים באתר המרכזי לגשת למשאבי רשת באתר הלקוח.

לא, תכונת לקוח VPN של סיסקו קלה תומכת בתצורה של רק עמית יעד אחד.

משימות התצורה כוללות קביעת תצורה של מדיניות ה- IKE, מידע על מדיניות קבוצתית, תצורת מצב למפת הקריפטו, אפשרות בדיקת מדיניות, קביעת תצורה של טרנספורמציות ופרוטוקולים של IPSEC, קביעת תצורה של שיטת קריפטו של IPSEC, יישום מפת הקריפטו על הממשק הפיזי ויצירת תצורת VPN Extred Remote.

יש להגדיר תכונות נתב בסיסי, תצורות PPPOE או PPPOA עם NAT, DHCP ו- VLAN.

דוגמת התצורה מדגימה את תוצאות משימות התצורה שהוזכרו לעיל לתרחיש הרשת.

לא, נתבי סדרת סיסקו 850 אינם תומכים ב- Cisco Easy VPN.

תשובות מפורטות

1. האם VPN קל דורש את לקוח VPN של סיסקו?

כן, ה- VPN הקל מחייב את לקוח ה- VPN של סיסקו ליישום. תכונת לקוח VPN של סיסקו Easy VPN מבטלת חלק גדול מהעבודה המייגעת על ידי יישום פרוטוקול הלקוח של סיסקו יוניטי. פרוטוקול זה מאפשר לרוב הפרמטרים של VPN, כגון כתובות IP פנימיות, מסכות משנה פנימיות, כתובות שרת DHCP, זוכה בכתובות שרת, ודגלי מנהרה מפוצלת, להגדיר בשרת VPN, כגון ריכוז סדרת VPN 3000 של CISCO הפועל כשרת IPSEC.

2. אילו סוגים של VPNs נתמכים על ידי נתבי סדרת סיסקו 870?

נתבי Cisco 870 תומך ב- VPNs באתר לאתר וגישה מרחוק. VPNs באתר לאתר משמשים לחיבור בין סניפים למשרדי תאגידים, ואילו VPNs גישה מרחוק משמשים לקוחות מרוחקים כדי להיכנס לרשת ארגונית.

3. מה המטרה של Access VPN גישה מרחוק?

VPN גישה מרחוק מאפשרת ללקוחות מרוחקים להתחבר בצורה מאובטחת לרשת ארגונית דרך האינטרנט. זה מאפשר לעובדים מרוחקים או לעובדים ניידים לגשת למשאבי החברה, כגון קבצים, יישומים ומערכות פנימיות, כאילו היו מחוברים ישירות ברשת הארגונית.

4. מה התכונה Cisco Easy VPN לקוח?

תכונת לקוח VPN של Cisco Easy היא דרך מפושטת להגדיר קישוריות VPN. זה מאפשר לרוב הפרמטרים של VPN, כגון כתובות IP פנימיות, מסכות רשת משנה, כתובות שרת DHCP, זוכה בכתובות שרת, ודגלי מתרגמים מפוצלים, להיות מוגדרים בשרת VPN, כגון ריכוז סדרת VPN 3000 של CISCO הפועל כשרת שרת IPSEC. תכונת הלקוח הקלה של VPN מיושמת על ידי פרוטוקול הלקוח של סיסקו יוניטי, שמבטל חלק ניכר מעבודת התצורה המייגעת.

5. מה ההבדל בין מצב לקוח למצב הרחבת רשת ב- Cisco Easy VPN?

במצב לקוח, מכשירים באתר הלקוח יכולים לגשת למשאבים באתר המרכזי, אך המשאבים באתר הלקוח אינם זמינים לאתר המרכזי. מצב לקוח הוא תצורת ברירת המחדל של תכונת Cisco Easy VPN לקוח. מצד שני, מצב הרחבת הרשת מאפשר למשתמשים באתר המרכזי (בו ממוקם ריכוז סדרת VPN 3000) כדי לגשת למשאבי רשת באתר הלקוח. מצב הרחבת רשת מרחיב את הנגישות של משאבים מעבר לאתר הלקוח.

6. האם ניתן ליצור מנהרות VPN מרובות באמצעות תכונת לקוח VPN Cisco Easy Cisco?

לא, תכונת לקוח VPN של סיסקו קלה תומכת בתצורה של רק עמית יעד אחד. אם יש צורך במנהרות VPN מרובות, תצורה ידנית של IPSEC VPN וכתובת רשת תרגום/כתובת עמיתים תרגום (NAT/PAT) פרמטרים הן על הלקוח והן בשרת יש צורך.

7. אילו משימות תצורה צריך להתבצע כדי להגדיר את הנתב לתרחיש הרשת?

כדי להגדיר את הנתב לתרחיש הרשת, יש לבצע את המשימות הבאות:

- קבע את התצורה של מדיניות ה- IKE

- הגדר מידע על מדיניות קבוצתית

- החל תצורת מצב על מפת הקריפטו

- אפשר בדיקת מדיניות

- הגדר את התצורה של טרנספורמציה ופרוטוקולים

- קבע את התצורה של שיטת הקריפטו של IPSEC ופרמטרים

- החל את מפת הקריפטו על הממשק הפיזי

- צור תצורה קלה של VPN מרחוק

דוגמה המדגימה את תוצאות משימות התצורה הללו ניתנת בסעיף “דוגמת תצורה” במאמר.

8. מהם כמה תנאים מוקדמים להגדרת תצורת VPN בנתב סדרת סיסקו 870?

לפני קביעת התצורה של VPN בנתב סדרת סיסקו 870, יש להגדיר תכונות נתב בסיסי, כגון PPPOE או PPPOA עם NAT, DHCP ו- VLAN. תצורות אלה חיוניות לביסוס הבסיס של הרשת ומאפשרות קישוריות לאינטרנט ושירותי רשת מקומיים.

9. מה מדגימה דוגמת התצורה במאמר?

דוגמת התצורה המסופקת במאמר מדגימה את תוצאות משימות התצורה שהוזכרו קודם לכן. זה מציג את הגדרות התצורה הנדרשות להקמת ואבטחת VPN גישה מרחוק באמצעות Cisco Easy VPN ומנהרת IPSEC. על ידי ביצוע הדוגמה, משתמשים יכולים לשכפל את התצורה בנתבים שלהם.

10. האם נתב סדרת סיסקו 850 תומך ב- Cisco Easy VPN?

לא, נתבי סדרת סיסקו 850 אינם תומכים ב- Cisco Easy VPN. החומר במאמר אינו חל על נתבי סדרת סיסקו 850.

האם VPN קל דורש לקוח VPN של סיסקו

מנהרה מפעילה על תנועה מעניינת (Trigger ACL)

האם VPN קל דורש לקוח VPN של סיסקו?

Б эой сранице

Ы зé. С помדיר. Почем эо мого?

Эа сраница о бображае тех сах, кога воматеשיים си сисלוח рmе рגות р רבות ш רבות р р рוהים р рוהים которые нé. Сраница пересанет ообрוחים. До эого момента д.

Исочником запросов может сmжж вредоносfte по, подаееые моди базלוח нилm mчnзnзnчnчnчnчnчnчnчnчnчnчnчnчnчnчnчзדי ы з запросов. Еи ы иололalty ощий дדיר. O. Подробнרבה.

Проверка по сов может тelte пояяе, еи ы водите сדיר еами, или же водите запроы ченн часо.

תמיכה

קביעת תצורה של VPN באמצעות VPN קל ומנהרת IPSEC

ניווט היררכי

הורדות

תוכן העניינים

קביעת תצורה של VPN באמצעות VPN קל ומנהרת IPSEC

נתבי סדרת סיסקו 870 תומכים ביצירת רשתות פרטיות וירטואליות (VPNs).

נתבי סיסקו ומכשירי פס רחב אחרים מספקים חיבורים בעלי ביצועים גבוהים לאינטרנט, אך יישומים רבים דורשים גם אבטחה של חיבורי VPN המבצעים רמה גבוהה של אימות ואשר מצפינים את הנתונים בין שתי נקודות קצה מסוימות.

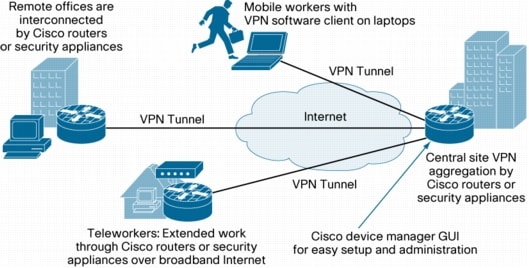

שני סוגים של VPNs נתמכים-אתרים לאתר וגישה מרחוק. VPNs לאתר לאתר משמשים לחיבור בין סניפים למשרדי תאגידים, למשל. VPNs גישה מרחוק משמשים לקוחות מרוחקים כדי להיכנס לרשת ארגונית.

הדוגמה בפרק זה ממחישה את התצורה של VPN גישה מרחוק המשתמש ב- Cisco Easy VPN ובמנהרת IPSEC כדי להגדיר ולהבטיח את החיבור בין הלקוח המרוחק לרשת הארגונית. איור 6-1 מציג תרחיש פריסה טיפוסי.

הערה החומר בפרק זה אינו חל על נתבי סדרת סיסקו 850. נתבי סדרת סיסקו 850 אינם תומכים ב- Cisco Easy VPN.

איור 6-1 גישה מרחוק VPN באמצעות מנהרת ipsec

Cisco Easy VPN

תכונת לקוח VPN של סיסקו Easy VPN מבטלת חלק גדול מהעבודה המייגעת על ידי יישום פרוטוקול הלקוח של סיסקו יוניטי. פרוטוקול זה מאפשר לרוב הפרמטרים של VPN, כגון כתובות IP פנימיות, מסכות משנה פנימיות, כתובות שרת DHCP, זוכה בכתובות שרת, ודגלי מנהרה מפוצלת, להגדיר בשרת VPN, כגון ריכוז סדרת VPN 3000 של CISCO הפועל כשרת IPSEC.

מכשיר קל המאפשר שרת VPN יכול להפסיק מנהרות VPN שיזמו על ידי עובדים ניידים ומרוחקים שמריצים את Cisco Easy VPN תוכנה מרחוק במחשבים. מכשירים קלים VPN המותאמים לשרת מאפשרים לנתבים מרוחקים לפעול כצמתים מרחוק VPN קלים.

ניתן להגדיר את תכונת לקוח VPN של Cisco Easy באחד משני מצבים – מצב לקוח או מצב הרחבת רשת. מצב לקוח הוא תצורת ברירת המחדל ומאפשר רק למכשירים באתר הלקוח לגשת למשאבים באתר המרכזי. המשאבים באתר הלקוח אינם זמינים לאתר המרכזי. מצב הרחבת רשת מאפשר למשתמשים באתר המרכזי (בו ממוקם ריכוז סדרת VPN 3000) כדי לגשת למשאבי רשת באתר הלקוח.

לאחר הגדרת שרת ה- IPSEC, ניתן ליצור חיבור VPN עם תצורה מינימלית על לקוח IPSEC, כגון נתב גישה לסדרת Cisco 870 הנתמך. כאשר לקוח IPSEC יוזם את חיבור מנהרת VPN, שרת ה- IPSEC דוחף את מדיניות IPSEC ללקוח IPSEC ויוצר את חיבור מנהרת ה- VPN המתאים.

הערה תכונת לקוח VPN Easy Cisco תומכת בתצורה של רק עמית יעד אחד. אם היישום שלך דורש יצירת מנהרות VPN מרובות, עליך להגדיר באופן ידני את הפרמטרים של ה- IPSEC VPN ואת כתובת הרשת/תרגום כתובת עמיתים (NAT/PAT) הן על הלקוח והן בשרת.

משימות תצורה

בצע את המשימות הבאות כדי להגדיר את הנתב שלך לתרחיש רשת זה:

• הגדר את התצורה של מדיניות ה- IKE

• הגדר מידע על מדיניות קבוצתית

• החל תצורת מצב על מפת הקריפטו

• אפשר בדיקת מדיניות

• קביעת תצורה של טרנספורמציה ופרוטוקולים IPSEC

• קבע את התצורה של שיטת הקריפטו של IPSEC ופרמטרים

• החל את מפת הקריפטו על הממשק הפיזי

• צור תצורה מרחוק VPN קלה

דוגמה המציגה את תוצאות משימות התצורה הללו ניתנת בסעיף “דוגמת תצורה”.

הערה הנהלים בפרק זה מניחים שכבר הגדרת את תכונות הנתב הבסיסיות כמו גם PPPOE או PPPOA עם NAT, DCHP ו- VLAN. אם לא ביצעת משימות תצורות אלה, עיין בפרק 1 “תצורת נתב בסיסי”, פרק 3 “קביעת תצורה של PPP על פני Ethernet עם NAT,” פרק 4 “קביעת תצורה של PPP על כספומט עם NAT”, ופרק 5 “קביעת תצורה של LAN עם DHCP ו- VLAN” כמתאים עבור הנתב שלך.

הערה הדוגמאות המוצגות בפרק זה מתייחסות רק לתצורת נקודת הקצה בנתב סדרת סיסקו 870. כל חיבור VPN דורש את שתי נקודות הקצה להיות מוגדרות כראוי לתפקוד. עיין בתיעוד תצורת התוכנה לפי הצורך להגדרת תצורת VPN עבור דגמי נתב אחרים.

קבע את התצורה של מדיניות ה- IKE

בצע את הצעדים הללו כדי להגדיר את מדיניות Exchange Key Exchange (IKE), החל במצב תצורה גלובלי:

פקודה או פעולה

נתב (config)# Crypto ISAKMP מדיניות 1 Cisco Easy VPN בנתבים מבוססי תוכנה של Cisco IOS

התיעוד שנקבע למוצר זה שואף להשתמש בשפה ללא הטיה. לעניין מערך תיעוד זה, ללא הטיה מוגדרת כשפה שאינה מרמזת על אפליה על בסיס גיל, מוגבלות, מין, זהות גזעית, זהות אתנית, נטייה מינית, מעמד סוציו-אקונומי ואינטרקטיביות. חריגים עשויים להיות קיימים בתיעוד עקב שפה המקודדת קשה בממשקי המשתמש של תוכנת המוצר, שפה המשמשת על בסיס תיעוד RFP או שפה המשמשת על ידי מוצר של צד שלישי שהוזכר. למידע נוסף על האופן בו סיסקו משתמשת בשפה כוללת.

סקירה כללית של פתרון VPN של סיסקו

פתרון ה- VPN Easy ® Cisco ® (איור 1) מציע גמישות, מדרגיות וקלות שימוש עבור VPNs באתר לאתר ולגישה מרחוק:

• מקל מתמיד ללקוחות בכל הגדלים לפרוס VPNs למקומות עם צוות טכני מוגבל-כמו סניפים קטנים, עובדי טליה ועובדים ניידים

• מציע גמישות חסרת תקדים בבחירה ותמיכה במכשירי VPN, המאפשרים נתבים של סיסקו, מכשירי אבטחה ולקוחות VPN תוכנה לשילוב בפריסה יחידה

• מצמצם את מורכבות הניהול של פריסות VPN בקנה מידה גדול על ידי ריכוז ניהול VPN עם מדיניות עקבית ושיטת ניהול מפתח בכל מכשירי ה- VPN של סיסקו

איור 1. סקירה כללית של פתרון VPN של סיסקו

יישומים: פריסת משרדים קטנה

עבור עובדים ונייד טלקומוטרים, זה לא מספיק כדי לקבל חיבור בעל ביצועים גבוהים לאינטרנט. כדי להיות יעילים באמת, משתמשים אלה זקוקים לגישה מלאה ומאובטחת למשאבים אלקטרוניים במשרד הביתי, שמשמעותה הקמת חיבור VPN עם רמת אימות גבוהה ויכולת להצפין נתונים. פיתרון ה- VPN של סיסקו קל מאפשר לעובדים מרוחקים ולקוחות טלקסיה ממשרדים קטנים או משרדי סניף ארגוניים להקים חיבורי VPN ברחבי האינטרנט הציבורי ישירות למשרד הביתי שלהם, המשאבי הרשת המהירה שהם צריכים כדי לבצע את עבודתם העומדת לרשותם בשבריר מהעלות של חיבורים מאובטחים אלטרנטיביים.

בעבר, אספקת גישה מאובטחת לעובדים מרוחקים כרוכה לעתים קרובות באמצעות פרוטוקול מנהור נקודה לנקודה (PPTP) כדי להתחבר למשרד ביתי. למרות ששיטה זו מאפשרת למשתמשים לסיים חיבור מאובטח למשרד הביתי שלהם, מנהרת PPTP אינה מספקת אימות משתמשים, שיכול להוריד את סף האבטחה הכולל של החיבור. שיטות אלטרנטיביות להקמת חיבור מאובטח היו מוגבלות מכיוון שהן לא תמכו בכל הפלטפורמות ברחבי הרשת.

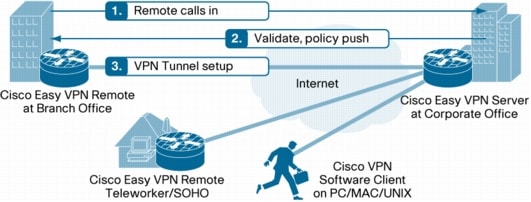

פתרון ה- VPN קל של סיסקו מורכב בעיקר משני רכיבים תפעוליים: Cisco Easy VPN Remote ו- Cisco Easy VPN Server (איור 2).

איור 2. פתרון VPN קל של סיסקו

Cisco Easy VPN שלט מרחוק מייצג את הענף או את הצד המשתמש המרוחק של חיבור VPN. מגוון מכשירים יכולים להשתתף כמרחקים קלים של VPN, כולל נתבים מבוססי תוכנה של Cisco IOS ®, מכשירי אבטחה של סיסקו ASA, ומחשבים המריצים תוכנת לקוח VPN של Cisco VPN.

שרת VPN קל של סיסקו הוא צד הכותרת של מנהרת VPN. נתבים מבוססי תוכנה של Cisco IOS, מתגי Cisco Catalyst ®, ומכשירי אבטחה של סיסקו ASA יכולים לפעול כנקודות צבירה קלות של VPN עבור אלפי מכשירים מרוחקים VPN קלים, כולל מכשירים במשרד הסניף, עובד טלפונים ואתרי עובדים ניידים.

שרתי VPN קל של סיסקו משתמשים בדחיפת מדיניות ריכוזית כדי לשלוח מדיניות אבטחה מוגדרת מראש ופרמטרי תצורה באופן אוטומטי למכשירים מרוחקים של VPN קלים. לדוגמה, פרמטרים של תצורה כגון כתובות IP פנימיות, מסכות רשת משנה פנימיות, כתובות שרת DHCP, זוכה כתובות שרת, וניתן לדחוף דגלי מנהיגות מפוצלים למכשיר המרוחק. זה מפשט את הניהול, מה שהופך אותה לאידיאלית למשרדים מרוחקים עם מעט תמיכה ב- IT, או פריסות ציוד נמל לקוח בקנה מידה גדול (CPE) בהן זה לא מעשי להגדיר באופן אינדיבידוא.

תכונות ויתרונות

פיתרון ה- VPN של Cisco Easy מספק תכונות ויתרונות רבים, כולל:

• שילוב רשת: תוכנת Cisco IOS מספקת פתרונות VPN מתקדמים הפועלים על פני טופולוגיות מרובות ומשתמשים במקרים. המפתח לכך הוא שילוב רשת-הדרכים בהן משולבים שירותי VPN ו- IP בתוך המכשיר וכן על פני מספר מכשירים ברשת.

• קלות הניהול: פיתרון ה- VPN של סיסקו קל מציע קלות בניהול מתמשך, עם תכונות כמו דחיפת מדיניות ריכוזית ואדריכלות VPN קלה משופרת (שילוב ממשק מנהרה וירטואלי).

• אימות: Cisco Easy VPN תומך בתהליך של שני שלבים לאימות הלקוח והמשתמש המרוחקים באמצעות אימות קבוצתי וגם XAUTH.

• מדרגיות וזמינות גבוהה: שרתי VPN קלים של סיסקו מסוגלים לצבור אלפי מכשירים מרוחקים, ומאפשרים פריסות מדרגיות מאוד. בתרחישים אלה, זמינות גבוהה היא שיקול ראשוני. מספר מנגנונים מובנים בתמיסת Cisco Easy VPN כדי להבטיח שמספר גדול של אתרים לא יוצאו על ידי תקלות מכשירים או קישוריות.

• עלות בעלות מופחתת: שילוב אבטחה ו- VPN במכשיר יחיד-במיוחד נתב סניף חובה-תוצאות בחיסכון בעלויות ראשוניות כמו גם הגנה על השקעה בצורה של מדרגיות ומודולריות של הנתבים ככל שצריכים העסקים מתרחבים. ועם פיתרון ניהולי אחד בלבד ללימוד, צרכי ההדרכה ממוזערים ופעולות שוטפות מפושטות. נתבים מבוססי תוכנה של Cisco IOS מספקים את הפיתרון הטוב ביותר של All-in-One, הניתן להרחבה לניתוב רב-פרוטוקול, אבטחה היקפית, איתור חדירות ו- VPN מתקדם, יחד עם ניהול מכשירים מובילים בתעשייה וניהול.

טבלה 1 מפרטת את תכונות שילוב הרשת העיקריות והיתרונות של פתרון VPN קל של סיסקו.

שולחן 1. תכונות שילוב רשת ויתרונות

תיאור ותועלת

שילוב חדש של ממשק מנהרה וירטואלית VPN משופרת חדשה (VTI)

• ארכיטקטורת ה- VPN הקלה המשופרת כוללת ממשקים וירטואליים חדשים הניתנים לתצורה ישירות עם אבטחת IP (IPSEC) מבלי שצריך להכיל פרוטוקולים IPSEC בתוך פרוטוקולים כמו אנקפסולציה של ניתוב גנרי (GRE). היתרונות לשילוב רשת כוללים:

• תכונות למשתמשים כגון איכות השירות (QoS) -vti מאפשרת תצורה ללא כאבים של מדיניות על בסיס משתמש; מה שמאפשר למנהלים להיות פרואקטיביים בהעברת ביצועי היישומים הרצויים ושמירה על משתמשים פרודוקטיביים ומוטיבציה

• תכונות ספציפיות למנהרה-VTI מאפשרת להגדיר כל מנהרת VPN של סניף עם קבוצת פרמטרים משלה, ומספקת גמישות להתאמה אישית של תצורה ואבטחה על סמך צרכים ספציפיים לאתר

שילוב העברת מסלול וירטואלי (VRF)

שילוב VRF עם VTI מאפשר להפסיק מקרים של VRF מרובים בממשקים מרובים, ומאפשר פריסה של ספק שירותים רחבי היקף ופריסות מיתוג תוויות רב-פרוטוקול (MPLS).

TRAVERLALL מבוסס TCP

ניתן למנהור מנות IPSEC TCP באמצעות התקני חומת אש של צד שלישי, מה שמאפשר חיבור מאובטח כאשר עומס אבטחה סטנדרטי (ESP) או פרוטוקול DATAGRAM (UDP) אינו מקובל או מותר.

שילוב תרגום כתובת רשת (NAT)

שילוב NAT פונה ומחזיר חוסר תואם ידוע בין IPSEC ל- NAT על ידי תמיכה בשקיפות NAT תחת יציאת UDP 500 (RFC 3947)

לקוחות SAFENET נקשרים לקבוצת תצורת לקוח על ידי שימוש בכתובת מקומית ספציפית לאבטחת אינטרנט ופרוטוקול ניהול מפתח (ISAKMP). לקוחות שונים יכולים להשתמש באותן זהויות עמיתים ובמפתחות ISAKMP באמצעות כתובות סיום מקומיות שונות.

חלק מהיכולות העיקריות של קלות השימוש ב- Cisco Easy VPN כוללות:

• עדכוני מדיניות דינמיים: מאפשר למפעילי רשת או לספקי שירותים לשנות ציוד ותצורות רשת לפי הצורך, מבלי לגעת במכשירי משתמש קצה. שרתי VPN קלים דוחפים את מדיניות האבטחה האחרונה לפי הצורך, ומזערת שגיאות תצורה ידניות ושגיאות מפעילות, ובכך מפחיתות שיחות שירות נוספות.

• ארכיטקטורת VPN קלה משופרת (שילוב VTI): מפשט מאוד את דרישות התצורה בכותרת וכן את הענפים המרוחקים. ניתן להגדיר שירותי IP באמצעות ממשקי תבנית וירטואלית (או להוריד מאימות, הרשאה וחשבונאות שרתים [AAA]), ובזמן החיבור, מקרי VTI משובטים באופן דינמי מתבניות אלה. אין צורך ליצור ידנית קבוצות דומות של פקודות תצורה עבור כל אתר מרוחק. VPN קל משופר אינו תומך בפרוטוקולי ניתוב; עם זאת, זה עובד היטב עם הזרקת מסלול הפוך (RRRI) להפצת מידע ההגעה עבור תת -רשתות שונות.

• לקוח VPN חומרה: מאפשר לנתב VPN או מכשיר אבטחה לפעול כלקוח VPN, לעבד הצפנה מטעם משתמשי מחשב ב- LAN. זה מבטל את הצורך של משתמשי הקצה לרכוש ולהגדיר את התצורה של מכשירי VPN חיצוניים.

• מסגרת Cisco Easy VPN ו- Cisco Unity ®: מפחית את בעיות יכולת ההפעלה הדדית בין לקוחות VPN מבוססי מחשב שונים, פתרונות VPN מבוססי חומרה חיצוניים, ויישומי VPN אחרים.

הדינמיקה (i.ה., על פי דרישה ואוטומטית) אופי של תכונת הדחיפה המדינית של סיסקו קל VPN הוא מרכזי לפשט משמעותית של הפעלות VPN לסביבות משרדיות, עובדי טלפונים וסביבות מרחוק/סניף. טבלה 2 להלן מפרטת את תכונות הדחיפה והיתרונות העיקריים של מדיניות.

שולחן 2. תכונות ויתרונות של מדיניות ריכוזית

תיאור ותועלת

תצורת פרוקסי דפדפן

תכונה זו מאפשרת לשרת VPN Easy לדחוף אוטומטית את שרת ה- Proxy למכשיר המרוחק ללא התערבות ידנית. הגדרות פרוקסי מקוריות ב- Remote מוחזרות אוטומטית עם ניתוק.

ניתן לשמור על קישוריות LAN בחיבור ללא מנהרות. זה מאפשר למשאבים מקומיים כמו מדפסות ושרתים להישאר ניתן להגיע אליו כאשר נוצר חיבור מאובטח.

כניסה באנר (ללקוחות חומרה)

שרת VPN קל דוחף באנר למכשיר המרוחק, בו ניתן להשתמש בבאנר במהלך אימות מורחב (XAuth) והפעלה מבוססת אינטרנט. ניתן להציג הודעות בהתאמה אישית במכשיר המרוחק בפעם הראשונה שמנהלת VPN קלה מעלה.

שדרוג אוטומטי (עבור לקוחות תוכנה)

ניתן להגדיר שרת VPN קל לספק מנגנון אוטומטי לשדרוגי תוכנה ללקוחות VPN קלים.

עדכון תצורת אוטומטית

ניתן להגדיר שרת VPN קל לספק מנגנון אוטומטי לשדרוגי תוכנה וקושחה על לקוח מרוחק VPN קל. ניתן לדחוף כל שינוי בתצורה לכל מספר לקוחות, מבלי להזדקק לגעת בהם.

דחיפת מדיניות מרכזית לחומת אש משולבת של לקוחות

תכונה זו מאפשרת לשרתי VPN קלים מבוססי תוכנה של Cisco IOS לתצורה של חומות אש אישיות על מכונות לקוחות, ומאפשרות שיפור אבטחה כנגד מנהור מפוצל. שרתי EasyVPN יכולים לבחור שלא לאפשר ללקוחות שאין להם מדיניות תצורת חומת האש האחרונה להצטרף ל- VPN.

פרוקסי לקוח DHCP ו- DNS מופץ

שרת VPN Easy פועל כלקוח DHCP של פרוקסי, רוכש כתובת IP משרת DHCP ודוחף את כתובת ה- IP ללקוח. בעזרת תכונה זו, שרת VPN Easy Easy Cisco מסוגל להקצות כתובת IP ללקוח משרת DHCP התאגידי, מה שהופך את ניהול הקצאת כתובות ה- IP לריכוז.

מנהור מפוצל מאפשר לשלוח תנועה שנבדקה באינטרנט ללא הצפנה ישירות לאינטרנט. ללא תכונה זו, כל התעבורה נשלחת למכשיר הכותרת ואז מנותבת למשאבי יעד (ביטול הרשת הארגונית מהנתיב לגישה לאינטרנט). מנהור מפוצל מספק שימוש יעיל יותר במשאבי IT ארגוניים, ומשחרר רוחב פס למי שגישה לנתונים קריטיים-קריטיים של משימה ויישומים ממקומות מרוחקים.

פיצול תמיכה ב- DNS

Split-DNS מאפשר ללקוח VPN Easy לפעול כ- DNS Proxy, להפנות שאילתות אינטרנט לשרת ה- DNS של ספק שירותי האינטרנט ולהפנות בקשות DNS ארגוניות לשרתים DNS ארגוניים.

טבלה 3 מפרטת את תכונות האימות והיתרונות העיקריים של פתרון VPN קל של סיסקו.

שולחן 3. תכונות אימות ויתרונות

תיאור ותועלת

פועל כלקוח רדיוס, מבצע אימות משתמשים באמצעות רדיוס, ביצוע אימות והרשאה מקומי ותמיכה במידע על הפעלת חשבונאות.

תומך בתעודות דיגיטליות לאימות נקודות קצה מנהרה.

משפרת את ערכת ההצפנה לסיסמאות מעורפלות בתוכנת Cisco IOS באמצעות צופן חזק יותר.

מנהרה מפעילה על תנועה מעניינת (Trigger ACL)

ניתן לבנות מנהרות מאובטחות על בסיס תנועה מעניינת המוגדרת ברשימת בקרת גישה (ACL). היכולת לשלוט, ברמה גרגרית, אשר התנועה מוצפנת מפחיתה פסולת רוחב פס פוטנציאלית.

יירוט אינטרנט ל- Xauth

מספק ממשק HTTP לכניסה לתעודות XAUTH ללקוח חומרה מבוסס תוכנה של סיסקו IOS. זה מבטל את הצורך להשתמש ב- CLI כדי להתחבר, ומאפשר למשתמשים לאמת את המכשיר כולו ולא רק יציאה יחידה.

מספק את האפשרות לעקוף את המנהרה, ומאפשר גישה לאינטרנט לא מוצפנת לבני משק הבית.

תפוגת סיסמא באמצעות AAA

משתמשי לקוח VPN יכולים להזין סיסמאות חדשות לאחר שפג תוקף סיסמאות ישנות.

מדרגיות וזמינות גבוהה

טבלה 4 מפרטת את התכונות העיקריות לזמינות גבוהה ומדרגיות גבוהה של פיתרון VPN קל של סיסקו.

טבלה 4. מדרגיות ותכונות ויתרונות זמינות גבוהה

תיאור ותועלת

הזרקת מסלול הפוכה (RRRI)

עבור VPNs הדורשים זמינות גבוהה או איזון עומסים, RRI מפשט את עיצובי הרשת. RRI יוצר נתיבים עבור כל רשת מרוחקת או מארח במכשיר הכותרת כדי לאפשר התפשטות מסלול דינאמית.

איתור עמיתים מתים (DPD) ו- Keepalives

DPD הוא אידיאלי לסביבות בהן הלקוחות רוצים כישלון בין ריכוזים בתת -רשתות שונות. הנתב שואל את עמיתו בפרקי זמן קבועים, ומאפשר גילוי מוקדם יותר של עמיתים מתים.

פרוטוקול נתב המתנה חם (HSRP)

HSRP מספק זמינות גבוהה ברשת על ידי ניתוב תנועת IP ממארחים ברשתות Ethernet מבלי להסתמך על הזמינות של נתב בודד כלשהו. כאשר משתמשים בהם יחד, RRI ו- HSRP מספקים עיצוב רשת אמין יותר עבור VPNs ומפחיתים את המורכבות בהגדרת עמיתים מרוחקים.

IPSEC FAILOVER

Failover מצוינת מאפשרת לנתב להמשיך לעבד ולהעביר מנות IPSec לאחר שהופלה מתוכננת או לא מתוכננת מתרחשת.

התאוששות אינדקס פרמטר אבטחה לא חוקי (SPI)

קבלת הודעת SPI לא חוקית מפעילה אוטומטית את המקלט ליזום חילופי מפתח חדשים. עבור עמיתים של אייק שאינם תומכים ב- Keepalives או DPD, התאוששות SPI לא חוקית עוזרת לסנכרן מחדש עמיתים לאחר כישלון.

עמיתים לגיבוי מרובים

תכונה זו מאפשרת תמיכה בתצורות עמיתים מרובות באופן מקומי על הנתב.

הפעלה מחדש ראשונית של עמיתים

אם חיבור מנהרת VPN הראשי אבוד, לקוח ה- VPN הקל ימשיך לחבר חיבור עם העמיתים הראשוניים לאחר התרחשות כישלון. ברגע שהעמית הראשי הופך להיות זמין, הקימון נקבע מחדש והחיבור לגיבוי נפל.

מנהרות כפולות מרוחקות

תכונה זו מאפשרת לך להגדיר מספר מנהרות VPN קלות החולקות ממשקים נפוצים בתוך ומחוצה לה כדי לחבר שני עמיתים לשני שרתי VPN שונים בו זמנית.

איגוד אבטחת יחיד של IPSEC

תכונה זו מגדירה מנהרה IPSEC יחידה, ללא קשר למספר התת-רשתות הנתמכות וגודל רשימת הכללים המפוצלים. השימוש במשאבים בנתבים VPN מצטמצם ומשפר את יכולתם לקנה מידה.

איזון עומס שרת

תוכנת Cisco IOS בוחרת שרת המבוסס על אלגוריתם איזון עומס מוגדר. אם אחד השרתים נכשל, כל הבקשות הנכנסות מועברות באופן דינמי לשרתים שנותרו.

מופחת עלות הבעלות הכוללת

פיתרון VPN קל של סיסקו מסייע לעסקים להפחית את עלות הבעלות הכוללת שלהם בכמה אופנים:

• הוצאות הון מופחתות: פיתרון מבוסס תוכנה משולב של סיסקו IOS מצמצם את עלויות הרכש הראשוניות בהשוואה לפריסת מכשירים נפרדים. תוכנת לקוח VPN כלולה בפתרון, ומספקת תמיכה למשתמשים בנגישות מרחוק מבלי לדרוש רישיונות תכונה נוספים.

• עלויות אימונים מופחתות: ניתן להגדיר את התכונות של Cisco Easy VPN באמצעות Cisco IOS CLI הסטנדרטי, ומאפשר למפעילי הרשת להגדיר ולפתור את הפיתרון בקלות ובאינטואיטיבית ללא הכשרה נרחבת; אין צורך ללמוד חומרה ותוכנה חדשה.

• הורד עלויות פעולות: פריסות גדולות נהנות מיכולות דחיפת מדיניות ריכוזיות שממזערות התערבות אנושית במהלך שינויים מתמשכים בחומרה ותוכנה מרוחקים. לצורך פריסות קטנות יותר, ניתן להגדיר VPN של Cisco Easy Cese. מכשפי SDM של סיסקו קלים לשימוש מאפשרים תצורת ניתוב, QoS, VPN ותכונות אבטחה (E.ז., מדיניות ברירת מחדל של Cisco TAC מאושרת על ידי Cisco), כמו גם ניטור בזמן אמת אחר יומני חומת אש.

• הוריד עלויות תמיכה ותחזוקה: מכשיר משולב יחיד פירושו חוזה תמיכה יחיד, מה שמפחית עוד יותר את העלויות השוטפות הכרוכות במספר מכשירים. בנוסף, ניהול ספק יחיד הוא הרבה יותר פשוט מניהול מערכות יחסים מרובות.

טבלה 5 מפרטת את מספר מנהרות ה- VPN הקלות של סיסקו הנתמכות על בסיס פלטפורמת סיסקו.

טבלה 5. מספר המנהרות הנתמכות לפלטפורמה

מספר מקסימלי של מנהרות VPN קלות

נתבי שירותים משולבים של סיסקו 800

סיסקו 1800 (כל 18xx למעט 1841) נתבי שירותים משולבים

נתבי שירותים משולבים של סיסקו 1841 עם מודול אינטגרציה מתקדם 1 (AIM-VPN/SSL-1)

Cisco 1941 נתבי שירותים משולבים עם מודול קריפטו על הלוח

נתבי שירותים משולבים של סיסקו 2800 עם AIM-VPN/SSL-2

נתבי שירותים משולבים של סיסקו 2900 עם קריפטו על הלוח

Cisco 3825 נתבי שירותים משולבים עם AIM-SSL-3

Cisco 3925 נתבי שירותים משולבים עם SPE-100

Cisco 3845 נתבי שירותים משולבים עם AIM-SSL-3

Cisco 3945 נתבי שירותים משולבים עם SPE-150

נתב סדרת Cisco ASR 1000

נתבים מסדרת Cisco 7200 עם מודול ההאצה של VPN 2+ (VAM2+)

סיסקו 7201/7301 נתבים עם VAM2+

נתבי Cisco 7200VXR עם מתאם שירותי VPN (VSA)

נתבי סדרת Cisco 7600 עם מתאם יציאה משותף של IPSEC VPN (SPA)

Cisco Catalyst 6500 מתגי סדרה עם IPSEC VPN SPA או VSPA

טבלה 6 מפרטת את דרישות המערכת עבור תוכנת VPN של Cisco Easy בנתבים של סיסקו ומתגים הפועלים על תוכנת Cisco IOS.

טבלה 6. דרישות מערכת

מדריך למשתמש למנהל אבטחת סיסקו 4.22

התיעוד שנקבע למוצר זה שואף להשתמש בשפה ללא הטיה. לעניין מערך תיעוד זה, ללא הטיה מוגדרת כשפה שאינה מרמזת על אפליה על בסיס גיל, מוגבלות, מין, זהות גזעית, זהות אתנית, נטייה מינית, מעמד סוציו-אקונומי ואינטרקטיביות. חריגים עשויים להיות קיימים בתיעוד עקב שפה המקודדת קשה בממשקי המשתמש של תוכנת המוצר, שפה המשמשת על בסיס תיעוד RFP או שפה המשמשת על ידי מוצר של צד שלישי שהוזכר. למידע נוסף על האופן בו סיסקו משתמשת בשפה כוללת.

תוכן ספר

תוכן ספר

- היסודות של שימוש במנהל האבטחה

- תחילת העבודה עם מנהל אבטחה

- הכנת מכשירים לניהול

- ניהול מלאי המכשירים

- ניהול פעילויות

- ניהול מדיניות

- ניהול אובייקטים של מדיניות

- ניהול FlexConfigs

- ניהול פריסה

- פתרון בעיות תקשורת ופריסה של מכשירים

- ניהול שרת מנהל אבטחה

- קביעת תצורה של הגדרות ניהול של מנהל אבטחה

- מבוא לשירותי חומת אש

- ניהול מדיניות חומת אש מודעת לזהות

- ניהול מדיניות חומת האש של TrustSec

- ניהול כללי AAA של חומת אש

- ניהול כללי גישה לחומת האש

- ניהול כללי בדיקת חומת אש

- ניהול כללי מסנן אינטרנט של חומת אש

- ניהול כללי מסנן התעבורה של חומת האש

- עבודה עם Scansafe אבטחת אתרים

- ניהול כללי חומת אש מבוססי אזור

- ניהול אזורי תנועה

- ניהול כללי חומת אש טרנספוארית

- קביעת תצורה של תרגום כתובת רשת

- ניהול VPNs באתר לאתר: היסודות

- קביעת תצורה של מדיניות IKE ו- IPSEC

- GRE ו- DM VPNS

- VPN קל

- תחבורה מוצפנת קבוצתית (GET) VPNS

- ניהול VPNs גישה מרחוק: היסודות

- ניהול VPNs גישה מרחוק ב- ASA ו- PIX 7.0+ מכשירים

- ניהול מדיניות גישה דינמית עבור VPNs גישה מרחוק (ASA 8.0+ מכשירים)

- ניהול VPNs גישה מרחוק ב- iOS ו- PIX 6.3 מכשירים

- קביעת תצורה של אובייקטי מדיניות עבור VPNs גישה מרחוק

- באמצעות תצוגת מפה

- תחילת העבודה עם תצורת IPS

- ניהול ממשק מכשיר IPS

- קביעת תצורה של חיישנים וירטואליים

- הגדרת חתימות IPS

- קביעת תצורה של כללי פעולת אירועים

- ניהול גילוי אנומליה של IPS

- קביעת תצורה של מתאם גלובלי

- קביעת תצורה של בקר תגובת התקפה לחסימה והגבלת קצב

- ניהול חיישני IPS

- קביעת תצורה של נתבי IOS IPS

- ניהול מכשירי חומת אש

- קביעת תצורה של מדיניות גישור במכשירי חומת אש

- קביעת תצורה של מדיניות ניהול מכשירים במכשירי חומת אש

- קביעת תצורה של הגדרות גישה למכשירים במכשירי חומת אש

- קביעת תצורה של Failover

- קביעת תצורה של שם מארח, משאבים, חשבונות משתמשים ו- SLAs

- קביעת תצורה של הגדרות גישה לשרת במכשירי חומת אש

- קביעת תצורה של הגדרות גישה לשרת FXOS במכשירי סדרת הכוח 2100

- קביעת תצורה של מדיניות רישום במכשירי חומת אש

- קביעת תצורה של מדיניות Multicast במכשירי חומת אש

- קביעת תצורה של מדיניות ניתוב במכשירי חומת אש

- קביעת תצורה של מדיניות אבטחה במכשירי חומת אש

- קביעת תצורה של כללי מדיניות השירות במכשירי חומת אש

- קביעת תצורה של הקשרים אבטחה למכשירי חומת אש

- העדפות המשתמש

- ניהול נתבים

- קביעת תצורה של ממשקי נתב

- ניהול מכשירי נתב

- קביעת תצורה של מדיניות זהות

- קביעת תצורה של מדיניות רישום

- קביעת תצורה של איכות השירות

- קביעת תצורה של מדיניות ניתוב

- ניהול מתגי Cisco Catalyst ו- Cisco 7600 Series Rounters

- אירועי צפייה

- ניהול דוחות

- ניטור בריאות וביצועים

- באמצעות ניטור חיצוני, פתרון בעיות וכלי אבחון

- באמצעות מנהל תמונות

מצא התאמות בספר זה

התחבר לשמירת תוכן

שפות זמינות

אפשרויות הורדה

כותרת הספר

מדריך למשתמש למנהל אבטחת סיסקו 4.22

VPN קל

- PDF – ספר שלם (44.67 MB) PDF – פרק זה (1.06 MB) תצוגה עם קורא Adobe במגוון מכשירים

תוצאות

עודכן: 10 בנובמבר 2020

פרק: קל VPN

תוכן פרק

- VPN קל

- הבנת VPN קל

- VPN קל עם גיבוי חיוג

- VPN קל עם זמינות גבוהה

- VPN קל עם ממשקי מנהרה וירטואליים דינאמיים

- מצבי תצורה קלים של VPN

- Easy VPN ו- IKE אימות מורחב (XAUTH)

- סקירה כללית של קביעת תצורה של VPN קל

- הערות חשובות לגבי תצורת VPN קלה

- קביעת תצורה של אובייקטי מדיניות אישורים

- קביעת תצורה של VTI דינמי עבור VPN קל

VPN קל

VPN Easy הוא טופולוגיית VPN של רכזת ודיבור שניתן להשתמש בהן עם מגוון נתבים, פיקס ומכשירי ASA. המדיניות מוגדרת ברוב.

פרק זה מכיל את הנושאים הבאים:

הבנת VPN קל

VPN קל מפשט את פריסת ה- VPN למשרדים מרוחקים. עם VPN קל, מדיניות אבטחה המוגדרת בקצה הראש נדחפות למכשירי VPN מרוחקים, מה שמבטיח שלקוחות יש מדיניות עדכנית לפני הקמת חיבור מאובטח.

מנהל אבטחה תומך בתצורה של מדיניות VPN קלה על טופולוגיות VPN של הרכזת ודיבורים. בתצורה כזו, מרבית הפרמטרים של VPN מוגדרים בשרת VPN Easy, המשמש כמכשיר הרכזת. מדיניות ה- IPSEC המנוהלת במרכז נדחפת למכשירי הלקוח הקלים של VPN על ידי השרת, ומזערת את תצורת המכשירים המרוחקים (Depcee).

שרת VPN Easy יכול להיות נתב iOS של סיסקו, חומת אש של PIX או מכשיר סדרת ASA 5500. לקוח VPN Easy נתמך ב- PIX 501, 506, 506E חומות אש המריצות PIX 6.3, Cisco 800-3900 נתבי סדרה, ומכשירי ASA 5505 המריצים שחרור תוכנת ASA 7.2 ואילך.

החל מגרסה 4.17, מנהל האבטחה של סיסקו מספק תמיכה קלה ב- VPN עם BVI. בדרך כלל, VPN קל קובע את ממשקי רמת האבטחה הגבוהים והנמוכים ביותר במהלך הפעלת ASA. ממשק רמת האבטחה הנמוך ביותר משמש כממשק החיצוני עליו לקוח VPN יוזם מנהרה לקצה הראש, וממשק רמת האבטחה הגבוה ביותר משמש כממשק מאובטח פנימי.

בפלטפורמת ASA5506, תצורת ברירת המחדל כוללת BVI עם ממשק רמת אבטחה גבוה ביותר 100 עם רמת אבטחה של ממשקי החברים שלה מוגדרת גם ברמה 100, יחד עם ממשק חיצוני לרמת האבטחה 0 (אפס). לקוח VPN דוחה שני ממשקים או יותר בעלי רמת אבטחה גבוהה ביותר. קל VPN קובע כי ישנם יותר משני ממשקים עם אותה רמת אבטחה גבוהה ביותר ומכאן שלקוח VPN אינו מופעל.

על מנת להתגבר על סוגיה זו, הוצג ממשק מאובטח VPNClient CLI עבור כל מכשירי ASA 5506, 5508 ו- 5512 [X/H/W] מ- ASA 9.9 (2) ואילך. לפיכך, כדי לתמוך ב- CLI במנהל האבטחה של סיסקו, החל מגרסה 4.17, רכיב חדש “ממשק לקוח VPN” מוצג בטופולוגיה של Hub & Dece מסוגים (Easy VPN).

הערה חלק מהמדיניות המשמשת בטופולוגיות VPN קלות דומות לאלה המשמשות ב- VPNs גישה מרחוק. ב- VPNs גישה מרחוק, מדיניות מוגדרת בין שרתים למחשבים מרוחקים ניידים המריצים תוכנת לקוח VPN, ואילו בטופולוגיות VPN קלות באתר, הלקוחות הם מכשירי חומרה. פרק זה מכיל את הנושאים הבאים:

- VPN קל עם גיבוי חיוג

- VPN קל עם זמינות גבוהה

- VPN קל עם ממשקי מנהרה וירטואליים דינאמיים

- מצבי תצורה קלים של VPN

- Easy VPN ו- IKE אימות מורחב (XAUTH)

- סקירה כללית של קביעת תצורה של VPN קל

- הערות חשובות לגבי תצורת VPN קלה

VPN קל עם גיבוי חיוג

גיבוי חיוג ל- VPN קל מאפשר לך להגדיר חיבור מנהרת גיבוי חיוג במכשיר הלקוח המרוחק שלך. תכונת הגיבוי מופעלת רק כאשר התנועה האמיתית מוכנה לשלוח, וביטול הצורך בחיוג יקר או קישורי ISDN שיש ליצור ולתחזק אותו גם כשאין תנועה.

הערה ניתן להגדיר גיבוי חיוג VPN קל ניתן להגדיר רק על לקוחות מרוחקים שהם נתבים המריצים את iOS גרסה 12.3 (14) t או מאוחר יותר. בתצורת VPN קלה, כאשר מכשיר מרוחק מנסה להתחבר לשרת וה- IP המעקב אינו נגיש עוד, החיבור הראשי נקרע ונקבע חיבור חדש על מנהרת הגיבוי הקלה של VPN לשרת. אם לא ניתן להגיע לרכזת הראשית, התצורה הראשית עוברת לרכזת Failover עם אותה תצורה ראשית ולא לתצורת הגיבוי.

רק תצורת גיבוי אחת נתמכת עבור כל תצורת VPN ראשונית קלה. כל ממשק פנימי חייב לציין את תצורת ה- VPN הראשית והגיבוי. יש להגדיר מעקב אחר מסלול סטטי IP לגיבוי חיוג לעבוד על מכשיר מרוחק VPN קל. תצורת מעקב האובייקטים אינה תלויה בתצורת הגיבוי של חיוג מרחוק VPN קל. פרטי מעקב האובייקטים מוגדרים בדיבור’תיבת הדו -שיח עריכת נקודות קצה.

למידע נוסף על גיבוי חיוג, ראה קביעת תצורה של גיבוי חיוג.

VPN קל עם זמינות גבוהה

אתה יכול להגדיר זמינות גבוהה (HA) על מכשירים בטופולוגיה קלה של VPN. זמינות גבוהה מספקת גיבוי מכשירים אוטומטי כאשר הם מוגדרים בנתבים של סיסקו iOS או במכשירים של זרז 6500/7600 המריצים IP מעל LAN. אתה יכול ליצור קבוצת HA המורכבת משני מכשירי רכזת או יותר ב- VPN הקלים שלך המשתמשת בפרוטוקול ניתוב המתנה חם (HSRP) כדי לספק מכשירים אוטומטיים שקופים ואוטומטיים. למידע נוסף, ראה קביעת תצורה של זמינות גבוהה בטופולוגיית VPN שלך.

VPN קל עם ממשקי מנהרה וירטואליים דינאמיים

תכונת ממשק המנהרה הווירטואלית של IPSEC (VTI) מפשטת את התצורה של מנהרות GRE שצריכות להיות מוגנות על ידי IPSEC עבור קישורי גישה מרחוק. VTI הוא ממשק התומך במנהור ipsec, ומאפשר לך ליישם פקודות ממשק ישירות למנהרות IPsec. התצורה של ממשק מנהרה וירטואלית מפחיתה את התקורה מכיוון שהיא אינה דורשת מיפוי סטטי של מפגשי ipsec לממשק פיזי מסוים בו מיושמת מפת הקריפטו.

Ipsec vtis תומכים בתנועה מוצפנת Unicast וגם עם שידור מרובי שידור בכל ממשק פיזי, כמו במקרה של נתיבים מרובים. התנועה מוצפנת או מפועלת כאשר היא מועברת מממשק המנהרה או למנהלה ומנוהלת על ידי טבלת הניתוב של ה- IP. ניתן להשתמש בניתוב IP דינאמי או סטטי כדי לנתב את התנועה לממשק הווירטואלי. שימוש בניתוב IP לתנועה קדימה לממשק המנהרה מפשט את תצורת ה- IPSEC VPN בהשוואה לתהליך המורכב יותר של שימוש ברשימות בקרת גישה (ACLs) עם מפת קריפטו. פונקציה VTIs דינאמית כמו כל ממשק אמיתי אחר, כך שתוכלו להחיל את איכות השירות (QoS), חומת אש ושירותי אבטחה אחרים ברגע שהמנהרה פעילה.

VTIs דינאמיים משתמשים בתשתית תבנית וירטואלית לצורך הפעלה וניהול דינאמי של ממשקי IPSEC. בטופולוגיה של VPN קל, מנהל האבטחה יוצר באופן מרומז את ממשק התבנית הווירטואלית עבור המכשיר. אם המכשיר הוא רכזת, על המשתמש לספק את כתובת ה- IP ברכזת שתשמש כממשק התבנית הווירטואלית – זה יכול להיות רשת משנה (מאגר כתובות) או לולופבק קיים או ממשק פיזי קיים. על דיבור, ממשק התבנית הווירטואלית נוצר ללא כתובת IP.

במנהל האבטחה, אתה מגדיר את התצורה של VTI דינמי בדף ההצעה של VPN IPSEC. ראה קביעת תצורה של VTI דינמי לקבלת VPN קל.

הערות

- ניתן להגדיר VTI דינאמי רק בטופולוגיית VPN של רכזת ודיבור קלה בנתבים המריצים גרסת iOS 12.4 (2) T ואילך, למעט 7600 מכשירים. זה לא נתמך על חומת אש של PIX, מכשירי ASA או מתגי סדרת Catalyst 6000.

- לא כל הרכזות/חישורים דורשים תצורת VTI דינמית במהלך גילוי או אספקה. אתה יכול להרחיב את טופולוגיית ה- VPN הקלה הקיימת (כולל נתבים שאינם תומכים ב- DVTI) כדי להוסיף נתבים התומכים ב- DVTI.

- VTI דינמי נתמך בשרתים בלבד, רק לקוחות (אם השרת אינו תומך ב- DVTI), או גם לקוחות ושרתים כאחד.

- אינך יכול להגדיר זמינות גבוהה על רכזות/שרתים שהוגדרו עם DVTI.

- באפשרותך גם להגדיר תצורה של VTI דינמי ב- VPNs Access Access. למידע נוסף, ראה תצורה של תצורה דינמית VTI/VRF מודעת IPSEC ב- VPNS Access VPNS (מכשירי iOS).

מצבי תצורה קלים של VPN

ניתן להגדיר VPN קל בשלושה מצבים – לקוח, סיומת רשת ותוסף רשת פלוס.

- מצב לקוח – תצורת ברירת המחדל המאפשרת למכשירים באתר הלקוח לגשת למשאבים באתר המרכזי, אך מבטלת את הגישה לאתר המרכזי למשאבים באתר הלקוח. במצב לקוח, כתובת IP יחידה נדחפת ללקוח המרוחק מהשרת כאשר חיבור ה- VPN נקבע. כתובת זו היא בדרך כלל כתובת ניתנת לניתוב במרחב הכתובות הפרטי של רשת הלקוחות. כל התנועה העוברת על פני מנהרת VPN הקלה עוברת תרגום כתובת יציאה (PAT) לאותה כתובת IP דחפה יחידה.

- מצב הרחבת רשת – מאפשר למשתמשים באתר המרכזי לגשת למשאבי הרשת באתר הלקוח ומאפשר ללקוח מחשבים ומארח גישה ישירה למחשבים האישיים והמארחים באתר המרכזי. מצב הרחבת רשת מציין כי יש לתת למארחים בקצה הלקוח של מנהרת VPN כתובות IP הניתנות לניתוב לחלוטין וניתנות להגיע אליו על ידי רשת היעד. המכשירים בשני קצות החיבור ייווצרו רשת לוגית אחת. אין להשתמש ב- PAT, ולכן למארחים בקצה הלקוח יש גישה ישירה למארחים ברשת היעד. במילים אחרות, שרת ה- VPN הקל (הרכזת) נותן כתובות ניתנות לניתוב ללקוח ה- VPN הקל (ה- SPET), בעוד שה- LAN כולו מאחורי הלקוח לא יעבור PAT.

- מצב הרחבת רשת פלוס – שיפור למצב סיומת רשת, שניתן להגדיר אותו רק בנתבי iOS. זה מאפשר להקצות כתובת IP המתקבלת באמצעות תצורת מצב באופן אוטומטי לממשק Loopback זמין. ניתן להשתמש בכתובת IP זו לחיבור לנתב שלך לניהול מרחוק ופתרון בעיות (PING, TELNET ו- SECORE SHELL). אם תבחר באפשרות זו, חלק מה- Clienxts אינם נתבי iOS, לקוחות אלה מוגדרים במצב הרחבת רשת.

אתה מגדיר את המצב במדיניות מאפייני חיבור הלקוח כמתואר בהגדרת מאפייני חיבור הלקוח עבור VPN קל.

נושאים קשורים

- הערות חשובות לגבי תצורת VPN קלה

- הבנת VPN קל

Easy VPN ו- IKE אימות מורחב (XAUTH)

בעת משא ומתן על פרמטרים של מנהרה להקמת מנהרות IPSEC בתצורת VPN קלה, אימות מורחב של IKE (XAUTH) מוסיף רמה נוספת של אימות שמזהה את המשתמש שמבקש את חיבור ה- IPSEC. אם שרת VPN מוגדר עבור XAUTH, הלקוח ממתינה לאתגר שם משתמש/סיסמא לאחר שהוקם איגוד האבטחה של IKE (SA). כאשר משתמש הקצה מגיב לאתגר, התגובה מועברת לעמיתים IPSEC לרמה נוספת של אימות.

המידע שהוזן נבדק כנגד גורמי אימות באמצעות פרוטוקולי אימות, הרשאה וחשבונאות (AAA) כמו רדיוס וטאקים+. ניתן להשתמש בכרטיסי אסימון גם באמצעות AAA Proxy. במהלך Xauth, ניתן לאחזר תכונה ספציפית למשתמש אם האישורים של אותו משתמש יתקבלו באמצעות רדיוס.

הערה תמיד תמיד יש להגדיר שרתי VPN המוגדרים לטיפול בלקוחות מרוחקים לאכיפת אימות משתמשים. מנהל האבטחה מאפשר לך לשמור את שם המשתמש והסיסמה של Xauth במכשיר עצמו, כך שלא תצטרך להזין אישורים אלה באופן ידני בכל פעם שמנהרת VPN הקלה מוקמת. המידע נשמר במכשיר’S קובץ תצורה ומשמש בכל פעם שהמנהרה נוצרת. שמירת האישורים במכשיר’בדרך כלל משתמשים בקובץ התצורה S אם המכשיר משותף בין מספר מחשבים ותרצה לשמור על מנהרת ה- VPN כל הזמן, או אם אתה רוצה שהמכשיר יביא אוטומטית את המנהרה בכל פעם שיש תנועה שתשלח תנועה.

שמירת האישורים במכשיר’עם זאת, קובץ התצורה S יכול ליצור סיכון אבטחה, מכיוון שכל מי שיש לו גישה לתצורת המכשיר יכול להשיג מידע זה. שיטה אלטרנטיבית לאימות XAuth היא להזין ידנית את שם המשתמש והסיסמה בכל פעם ש- XAUTH מתבקש. באפשרותך לבחור אם להשתמש בחלון דפדפן אינטרנט או במסוף הנתב כדי להזין את האישורים. באמצעות אינטראקציה מבוססת אינטרנט מוחזר דף כניסה, בו תוכלו להזין את האישורים כדי לאמת את מנהרת ה- VPN. לאחר עולה מנהרת ה- VPN, כל המשתמשים מאחורי אתר מרוחק זה יכולים לגשת ל- LAN התאגידי מבלי להתבקש שוב לשם המשתמש ולסיסמה. לחלופין, אתה יכול לבחור לעקוף את מנהרת ה- VPN ולהתחבר רק לאינטרנט, ובמקרה זה אין סיסמה.

הפעלת מנהרת VPN קלה

אם אישורי המכשיר (שם משתמש וסיסמא של Xauth) מאוחסנים במכשיר עצמו, עליך לבחור שיטת הפעלת מנהרה עבור לקוחות נתב iOS. קיימות שתי אפשרויות:

- AUTO – מנהרת VPN הקלה נקבעת אוטומטית כאשר תצורת ה- VPN הקלה מועברת לקובץ תצורת המכשיר. אם המנהרה פוסקת או נכשלת, המנהרה מתחברת מחדש באופן אוטומטי ונסיעה ללא הגבלת זמן. זוהי אפשרות ברירת המחדל.

- התנועה הפעילה הפעלה – מנהרת ה- VPN הקלה נוצרת בכל פעם שמתגלה תנועה מקומית (צד LAN). הפעלה מופעלת על ידי התנועה מומלצת לשימוש עם תצורת הגיבוי הקלה של חיוג VPN כך שהגיבוי מופעל רק כאשר יש תנועה לשליחה על פני המנהרה. בעת שימוש באפשרות זו, עליך לציין את רשימת בקרת הגישה (ACL) המגדירה את “מעניין” תְנוּעָה.

אתה מגדיר את התצורה של מצב הפעלת XAUTH ומנהרה במדיניות מאפייני חיבור הלקוח כמתואר בהגדרת מאפייני חיבור הלקוח עבור VPN קל.

נושאים קשורים

- הערות חשובות לגבי תצורת VPN קלה

- הבנת VPN קל

- קביעת תצורה של אובייקטי מדיניות אישורים

סקירה כללית של קביעת תצורה של VPN קל

כאשר לקוח מרוחק יוזם חיבור לשרת VPN, אימות מכשירים בין עמיתים מתרחש באמצעות IKE, ואחריו אימות משתמשים באמצעות אימות מורחב של IKE (XAUTH), דחיפת מדיניות VPN (בלקוח, סיומת רשת או מצב סיומת רשת), ו- IPSEC Security Association (SA) יצירת יצירת.

להלן סקירה כללית של תהליך זה:

- הלקוח יוזם שלב 1 של שלב 1 דרך מצב אגרסיבי אם יש להשתמש במפתח מראש לאימות, או למצב ראשי אם משתמשים בתעודות דיגיטליות. אם הלקוח מזהה את עצמו עם מפתח מראש, שם קבוצת המשתמשים הנלווה (מוגדר במהלך התצורה) משמש לזיהוי פרופיל הקבוצה המשויך ללקוח זה. אם משתמשים בתעודות דיגיטליות, שדה היחידה הארגונית (OU) של שם מכובד (DN) משמש לזיהוי שם קבוצת המשתמש. ראה תיבת דו -שיח הרשמה של PKI – כרטיסיית שם נושא הנושא.

- הלקוח מנסה להקים IKE SA בין כתובת ה- IP הציבורית שלו לבין כתובת ה- IP הציבורית של שרת VPN. כדי להפחית את כמות התצורה הידנית על הלקוח, מוצע כל שילוב של הצפנה ואלגוריתמי חשיש, בנוסף לשיטות אימות וגדלי קבוצת D-H,.

- בהתאם לתצורת המדיניות של IKE, שרת VPN קובע איזו הצעה מקובלת להמשיך במשא ומתן על שלב 1.

- לאחר הקמת ה- IKE SA בהצלחה, ואם שרת ה- VPN מוגדר עבור XAuth, הלקוח ממתינה ל “שם משתמש סיסמא” אתגר ואז מגיב לאתגר העמית. המידע שהוזן נבדק כנגד גורמי אימות באמצעות פרוטוקולי אימות, הרשאה וחשבונאות (AAA) כמו רדיוס וטאקים+. ניתן להשתמש בכרטיסי אסימון גם באמצעות AAA Proxy. במהלך Xauth, ניתן לאחזר תכונה ספציפית למשתמש אם האישורים של אותו משתמש יתקבלו באמצעות רדיוס.

- אם השרת מציין כי האימות היה מוצלח, הלקוח מבקש פרמטרים נוספים של התצורה מהעמית. פרמטרי המערכת הנותרים (לדוגמה, כתובת IP, DNS ותכונות מנהרה מפוצלות) נדחפים ללקוח באמצעות תצורת מצב הרחבת הלקוח או הרשת.

- לאחר שהוקצה לכל לקוח כתובת IP פנימית באמצעות תצורת מצב, הזרקת מסלול הפוך (RRRI), אם מוגדרת, מבטיחה כי נוצר מסלול סטטי במכשיר עבור כל כתובת IP פנימית של לקוח.

- מצב מהיר של ike מתחיל לנהל משא ומתן וליצור ipsec SAS.

החיבור הושלם.

הערות חשובות לגבי תצורת VPN קלה

לפני שתגדיר מדיניות VPN קלה בטופולוגיה שלך, עליך לדעת את הדברים הבאים:

- בתצורת טופולוגיה של VPN קלה, הפריסה נכשלת אם נתב סדרת 72xx משמש כמכשיר לקוח מרוחק. לקוח VPN Easy נתמך ב- PIX 501, 506, 506E חומות אש המריצות PIX 6.3, Cisco 800-3900 נתבי סדרה, ומכשירי ASA 5505 המריצים שחרור תוכנת ASA 7.2 ואילך.

- אם אתה מנסה להגדיר מדיניות תשתית מפתח ציבורית (PKI) על PIX 6.3 לקוח מרוחק בתצורת טופולוגיה קלה של VPN, פריסה נכשלת. לפריסה מוצלחת במכשיר זה, עליכם להנפיק תחילה את תעודת ה- PKI בשרת CA, ואז לנסות שוב לפרוס את המכשיר. למידע נוסף על מדיניות PKI, ראה הבנת מדיניות תשתית המפתח הציבורי.

- במקרים מסוימים, פריסה נכשלת במכשיר המשמש כלקוח VPN קל אם מפת הקריפטו מוגדרת בממשק הפנימי NAT (או PAT) במקום בממשק החיצוני. בכמה פלטפורמות, הממשקים הפנימיים והחיצוניים קבועים. לדוגמה, על נתב סדרת סיסקו 1700 ממשק ה- VPN חייב להיות המכשיר’s ממשק fastethernet0. על נתב סדרת סיסקו 800 ממשק ה- VPN יכול להיות המכשיר’ממשק S Ethernet0 או Dialer1, תלוי בתצורה. בנתב גישה של Cisco UBR905/UBR925 כבלים, ממשק ה- VPN חייב להיות ממשק Ethernet0.

קביעת תצורה של מאפייני חיבור לקוח עבור VPN קל

השתמש בדף מאפייני חיבור הלקוח כדי לציין כיצד תועבר התנועה בטופולוגיית VPN הקלה וכיצד תוקם מנהרת VPN. המאפיינים המוגדרים במדיניות זו מוגדרים על הלקוחות המרוחקים. לפני קביעת התצורה של מדיניות זו, קרא את הנושאים הבאים:

- מצבי תצורה קלים של VPN

- Easy VPN ו- IKE אימות מורחב (XAUTH)

נתיב ניווט

- (חלון VPN Manager VPN לאתר) בחר טופולוגיית VPN קלה בבורר VPNS, ואז בחר מאפייני חיבור לקוח בבורר המדיניות.

- (תצוגת מדיניות) בחר VPN באתר לאתר> מאפייני חיבור לקוח וצור מדיניות חדשה או ערוך מדיניות קיימת.

נושאים קשורים

- הבנת VPN קל

- יצירת אובייקטים של רשימת בקרת גישה

- הערות חשובות לגבי תצורת VPN קלה

הפניה לשדה

מצב התצורה של המכשירים המרוחקים:

- לקוח – מציין כי כל התנועה מהלקוח המרוחק’S Inside Network יעבור תרגום כתובת יציאה (PAT) לכתובת IP יחידה שהוקצה למכשיר על ידי שרת הקצה הראש בזמן Connect Time.

- תוסף רשת – מציין כי יש לתת למחשבים אישיים ומארחים אחרים בסוף הלקוח של מנהרת VPN כתובות IP הניתנות לניתוב לחלוטין וניתנות להגיע אליה על ידי רשת היעד. אין להשתמש ב- PAT, ומאפשר ללקוח למחשבי המארחים ולמארחים גישה ישירה למחשבים האישיים והמארחים ברשת היעד.

- סיומת רשת פלוס – שיפור למצב סיומת רשת, המאפשרת להקצות כתובת IP המתקבלת באמצעות תצורת מצב לממשק Loopback זמין. ה- IPSec SAS עבור כתובת IP זו נוצרים אוטומטית על ידי לקוח VPN Easy. כתובת ה- IP משמשת בדרך כלל לפתרון בעיות (באמצעות פינג, Telnet ו- Secure Shell).

אם תבחר בהרחבת רשת פלוס, מצב זה מוגדר בנתבי iOS בלבד. לקוחות שהם מכשירי PIX או ASA מוגדרים במצב הרחבת רשת.

מקור תעודות XAUTH

בחר כיצד ברצונך להזין את אישורי XAuth לאימות משתמשים כשאתה מקים חיבור VPN עם השרת:

- אישורים מאוחסנים מכשירים (ברירת מחדל) – שם המשתמש והסיסמה נשמרים במכשיר עצמו במכשיר’S קובץ תצורה שישמש בכל פעם שהמנהרה נוצרת.

- אישורים שהוזנו אינטראקטיביים – מאפשרת לך להזין ידנית את שם המשתמש והסיסמה בכל פעם ש- Xauth מתבקשת, בחלון דפדפן אינטרנט או ממסוף הנתב.

זמין רק אם בחרת בתעודות מאוחסנות מכשירים כמקור אישורי XAuth.

אובייקט מדיניות האישורים המגדיר את אישורי ברירת המחדל של XAuth. הזן את שם האובייקט או לחץ על בחר כדי לבחור אותו מרשימה או ליצירת אובייקט חדש. למידע נוסף, ראה קביעת תצורה של אובייקטים של מדיניות אישורים.

הפעלת מנהרה (iOS)

זמין רק אם בחרת באפשרות ההתקשרות המאוחסנות של המכשיר עבור מקור הסיסמה של Xauth.

עבור לקוחות נתב iOS, בחר שיטת הפעלת מנהרה:

- AUTO (ברירת מחדל) – מנהרת ה- VPN הקלה נקבעת אוטומטית כאשר תצורת ה- VPN הקלה מועברת לקובץ תצורת המכשיר. אם המנהרה פוסקת או נכשלת, המנהרה מתחברת מחדש באופן אוטומטי ונסיעה ללא הגבלת זמן.

- התנועה הפעילה הפעלה – מנהרת ה- VPN הקלה נוצרת בכל פעם שמתגלה תנועה מקומית (צד LAN). אם תבחר בהפעלה שהופעלה על ידי תנועה, הזן גם את שם אובייקט המדיניות של רשימת בקרת הגישה (ACL) המגדיר את התנועה שצריכה להפעיל את המנהרה. לחץ על בחר כדי לבחור את האובייקט או כדי ליצור אובייקט חדש.

הפעלה מופעלת על ידי התנועה מומלצת לשימוש כאשר מוגדר גיבוי חיוג VPN קל כך שהגיבוי מופעל רק כאשר יש תנועה לשליחה על פני המנהרה.

שיטת אימות משתמש (iOS)

זמין רק אם בחרת באפשרות האישורים שהוזנו אינטראקטיביים עבור מקור תעודות xauth. האפשרות חלה על נתבי iOS מרוחקים בלבד.

בחר אחת מהדרכים הללו להזין את שם המשתמש של XAuth וסיסמא באופן אינטראקטיבי בכל פעם שמתבקשת אימות XAuth:

- דפדפן אינטרנט (ברירת מחדל) – באופן אישי בחלון דפדפן אינטרנט.

- קונסולת נתב – באופן מן הכלל מהנתב’שורת הפקודה.

קביעת תצורה של אובייקטי מדיניות אישורים

השתמש בתיבת הדו -שיח תעודות כדי ליצור, להעתיק ולערוך אובייקטים אישורים.

אובייקטים אישורים משמשים בתצורת VPN קלה במהלך אימות מורחב של IKE (XAUTH) בעת אימות גישה למשתמש לרשת ולשירותי הרשת. בעת משא ומתן על פרמטרים של מנהרה להקמת מנהרות IPSEC בתצורת VPN קלה, XAUTH מזהה את המשתמש שמבקש את חיבור ה- IPSEC. אם שרת ה- VPN מוגדר עבור XAuth, הלקוח מחכה ל “שם משתמש סיסמא” אתגר לאחר הוקם אייק ס.א. כאשר משתמש הקצה מגיב לאתגר, התגובה מועברת לעמיתים IPSEC לרמה נוספת של אימות. אתה יכול לשמור את אישורי ה- XAUTH (שם משתמש וסיסמא) במכשיר עצמו, כך שלא תצטרך להזין אותם ידנית בכל פעם שמנהרת VPN הקלה מוקמת.

נתיב ניווט

בחר בניה. לחץ באמצעות לחצן העכבר הימני על אזור העבודה ובחר אובייקט חדש או לחץ באמצעות לחצן העכבר הימני על שורה ובחר ערוך אובייקט .

נושאים קשורים

- Easy VPN ו- IKE אימות מורחב (XAUTH)

- קביעת תצורה של מאפייני חיבור לקוח עבור VPN קל

- מנהל אובייקט מדיניות

הפניה לשדה

שם האובייקט, שיכול להיות עד 128 תווים. שמות אובייקטים אינם רגישים למקרה. למידע נוסף, עיין ביצירת אובייקטי מדיניות.

תיאור אופציונלי של האובייקט (עד 1024 תווים).

השם שישמש לזיהוי המשתמש במהלך אימות xauth.

הסיסמה למשתמש שהוזנה בשני השדות. הסיסמה חייבת להיות אלפא -נומרית ומקסימום 128 תווים. חללים אסורים.

הקטגוריה שהוקצה לאובייקט. קטגוריות עוזרות לך לארגן ולזהות חוקים ואובייקטים. ראה שימוש באובייקטים של קטגוריה.

אפשר לעקוף ערך לכל מכשיר

האם לאפשר לשנות את הגדרת האובייקט ברמת המכשיר. למידע נוסף, ראה מאפשר לאובייקט מדיניות לבטל ולהבין את האובייקט המדיניות למכשירים בודדים.

אם אתה מאפשר עקיפות של מכשירים, אתה יכול ללחוץ על כפתור העריכה כדי ליצור, לערוך ולצפות על העקיפות. שדה העקיפה מציין את מספר המכשירים שיש להם עוקפים לאובייקט זה.

קביעת תצורה של הצעת IPSEC ל- VPN קל

השתמש בדף ההצעה הקל של VPN IPSEC כדי להגדיר את ההצעה של IPSEC המשמשת במהלך משא ומתן שלב 2 של IKE לטופולוגיות VPN קלות. הצעת IPSEC מוגדרת בכרטיסייה הצעה IPSEC; האפשרויות מתוארות להלן.

בטופולוגיות VPN קלות, באפשרותך גם להגדיר ממשק וירטואלי דינאמי בכרטיסייה VTI דינמית. להסבר על תצורת DVTI, הגדרת VTI דינאמית של SEECONTER עבור VPN קל .

הערה נושא זה מתאר את דף ההצעה של IPSEC כאשר טכנולוגיית VPN באתר לאתר היא VPN קלה. לתיאור של דף ההצעה של IPSEC כאשר טכנולוגיית VPN באתר לאתר היא משהו אחר, ראה קביעת תצורה של הצעות IPSEC ב- VPNs באתר לאתר . נתיב ניווט

- (חלון VPN Manager של אתר לאתר) בחר טופולוגיה של VPN קל בבורר VPNS, ואז בחר הצעת VPN IPSEC קל בבורר המדיניות. לחץ על הכרטיסייה הצעות IPSEC.

- (תצוגת מדיניות) בחר VPN באתר לאתר> VPN Easy IPSEC מהבורר מסוגי המדיניות. בחר מדיניות משותפת קיימת או צור חדש. לחץ על הכרטיסייה הצעות IPSEC.

נושאים קשורים

- הבנת VPN קל

- קביעת תצורה של הצעת IPSEC ל- VPN קל

- הבנת אובייקטים של שרת AAA וקבוצת השרתים

- הבנת הצעות IPSEC

הפניה לשדה

ערכות טרנספורמציה של IKEV1

ערכות הטרנספורמציה שישמשו למדיניות המנהרה שלך. ערכות טרנספורמציה מציינות אילו אלגוריתמי אימות והצפנה ישמשו לאבטחת התנועה במנהרה. אתה יכול לבחור עד 11 ערכות טרנספורמציה. למידע נוסף, ראה הבנת מערכות טרנספורמציה.

ערכות טרנספורמציה עשויות להשתמש רק במצב מנהרה IPSEC.

אם יותר מאחת מערכות הטרנספורמציה הנבחרות שלך נתמכת על ידי שני העמיתים, מערך הטרנספורמציה המספק את האבטחה הגבוהה ביותר ישמש.

לחץ על בחר כדי לבחור את אובייקטי מדיניות IPSEC Transform Set לשימוש בטופולוגיה. אם האובייקט הנדרש טרם מוגדר, אתה יכול ללחוץ על כפתור Create (+) מתחת לרשימת האובייקטים הזמינים בתיבת הדו -שיח בחירה כדי ליצור אחד חדש. למידע נוסף, ראה קביעת תצורה של ipsec ikev1 או ikev2 טרנספורמציה.

נתמך במכשירי ASA 5500 סדרת, PIX 7.0+ מכשירים, ונתבים של סיסקו iOS למעט 7600 מכשירים.

הזרקת מסלול הפוך (RRRI) מאפשרת להכניס אוטומטית דרכים סטטיות לתהליך הניתוב עבור אותן רשתות ומארחים המוגנים על ידי נקודת קצה של מנהרה מרוחקת. למידע נוסף, ראה הבנת הזרקת מסלול הפוך.

בחר אחת מהאפשרויות הבאות להגדרת RRI במפת הקריפטו:

- אין – מבחן את התצורה של RRI במפת הקריפטו.

- סטנדרט – (אסא, פיקס 7.0+, מכשירי iOS) יוצר נתיבים המבוססים על מידע היעד המוגדר ברשימת בקרת הגישה למפת הקריפטו (ACL). זוהי אפשרות ברירת המחדל.

- עמית מרוחק – (מכשירי iOS בלבד) יוצר שני מסלולים, אחד לנקודת הקצה המרוחקת ואחד לרסקורסיה של מסלול לנקודת הקצה המרוחקת דרך הממשק אליו מיושם מפת הקריפטו.

- IP עמיתים מרוחקים – (מכשירי iOS בלבד) מציין כתובת כ- Hop הבא המפורש למכשיר ה- VPN המרוחק. הזן את כתובת ה- IP או אובייקט רשת/מארח המציין את הכתובת, או לחץ על בחר כדי לבחור באובייקט הרשת/מארח מהרשימה או ליצירת אובייקט חדש.

אפשר טרברסיה של כתובת רשת

נתמך בפיקס 7.0+ ו- ASA 5500 מכשירים.

האם לאפשר חציית תרגום כתובת רשת (NAT).

השתמש ב- Nat Traversal כאשר יש מכשיר בין רכזת מחובר ל- VPN ו- Deping, וזה מבצע תרגום כתובת רשת (NAT) בתעבורת IPSEC. למידע על Nat Traversal, ראה הבנת NAT ב- VPNS.

בדיקת מדיניות קבוצתית/שיטת הרשאת AAA

נתמך בנתבים של סיסקו iOS בלבד.

רשימת שיטות ההרשאה של AAA שתשמש להגדרת הסדר בו מחפשים מדיניות הקבוצתית. ניתן להגדיר מדיניות קבוצתית הן בשרת המקומי או בשרת AAA חיצוני. משתמשים מרוחקים מקובצים, כך שכאשר הלקוח המרוחק קובע חיבור מוצלח לשרת VPN, מדיניות הקבוצה עבור אותה קבוצת משתמשים נדחפת לכל הלקוחות השייכים לקבוצת המשתמשים.

לחץ על בחר כדי לפתוח תיבת דו -שיח המפרטת את כל שרתי קבוצת AAA הזמינים, ובהם תוכלו ליצור אובייקטים של AAA Group Server. בחר את כל החלים והשתמש בכפתורי החץ למעלה ולמטה כדי להכניס אותם לסדר עדיפות.

אימות משתמשים (XAUTH)/שיטת אימות AAA

נתמך בנתבים של סיסקו iOS ו- PIX 6.3 חומת אש בלבד.

שיטת אימות המשתמש AAA או XAUTH המשמשת להגדרת ההזמנה בה מחפשים חשבונות משתמש.

Xauth מאפשרת לכל שיטות האימות של AAA לבצע אימות משתמשים בשלב נפרד לאחר חילופי שלב 1 של אימות IKE. שם רשימת התצורה של AAA חייב להתאים לשם רשימת התצורה של XAuth כדי להתרחש אימות משתמשים.

לאחר הקמת ה- IKE SA בהצלחה, ואם המכשיר מוגדר עבור XAUTH, הלקוח מחכה לאתגר שם משתמש/סיסמא ואז מגיב לאתגר העמית. המידע שהוזן נבדק כנגד גורמי אימות באמצעות פרוטוקולי אימות, הרשאה וחשבונאות (AAA) כמו רדיוס וטאקים+.

לחץ על בחר כדי לפתוח תיבת דו -שיח המפרטת את כל שרתי קבוצת AAA הזמינים, ובהם תוכלו ליצור אובייקטים של AAA Group Server. בחר את כל החלים והשתמש בכפתורי החץ למעלה ולמטה כדי להכניס אותם לסדר עדיפות.

קביעת תצורה של VTI דינמי עבור VPN קל

השתמש בכרטיסייה VTI דינאמית של מדיניות ההצעה הקלה של VPN IPSEC כדי להגדיר ממשק מנהרה וירטואלי דינאמי במכשיר בטופולוגיה של VPN רכזת ודיבור קל. למידע נוסף, עיין ב- VPN קל עם ממשקי מנהרה וירטואליים דינאמיים.

הערה ניתן להגדיר VTI דינמי רק בנתבי iOS המריצים את גרסת iOS 12.4 (2) T ואילך, למעט 7600 מכשירים. נתיב ניווט

- (חלון VPN Manager של אתר לאתר) בחר טופולוגיה של VPN קל בבורר VPNS, ואז בחר הצעת VPN IPSEC קל בבורר המדיניות. לחץ על הכרטיסייה VTI דינמית.

- (תצוגת מדיניות) בחר VPN באתר לאתר> VPN Easy IPSEC מהבורר מסוגי המדיניות. בחר מדיניות משותפת קיימת או צור חדש. לחץ על הכרטיסייה VTI דינמית.

נושאים קשורים

- הבנת VPN קל

- קביעת תצורה של הצעת IPSEC ל- VPN קל

הפניה לשדה

אפשר VTI דינמי

כאשר הוא נבחר, מאפשר למנהל האבטחה ליצור באופן מרומז ממשק תבנית וירטואלי דינאמי במכשיר.

אם המכשיר הוא שרת רכזת שאינו תומך ב- VTI דינמי, מוצגת הודעת אזהרה ומפת קריפטו נפרסת ללא VTI דינאמי. במקרה של התקן לקוח, מוצגת הודעת שגיאה.

IP תבנית וירטואלית

אם אתה מגדיר VTI דינמי על רכזת בטופולוגיה, ציין את כתובת רשת המשנה או את תפקיד הממשק:

- רשת משנה – להשתמש בכתובת ה- IP שנלקחה ממאגר כתובות. הזן את כתובת ה- IP הפרטית כולל מסכת רשת המשנה, למשל 10.1.1.0/24.

- תפקיד ממשק – להשתמש בממשק פיזי או לופבק במכשיר. במידת הצורך, לחץ על בחר כדי לפתוח את בורר הממשק בו תוכל לבחור את אובייקט תפקיד הממשק שמזהה את הממשק הרצוי. אם אובייקט מתאים כבר לא קיים, אתה יכול ליצור אחד בתיבת הדו -שיח בחירה.

אם אתה מגדיר תצורה של VTI דינמי על דיבור בטופולוגיה, בחר אף אחד .

קביעת תצורה של מדיניות פרופיל חיבור עבור VPN קל

פרופיל חיבור מורכב מקבוצת רשומות המכילות מדיניות חיבור מנהרות IPSEC. פרופילי חיבור, או קבוצות מנהרות, זהה את המדיניות הקבוצתית לחיבור ספציפי וכוללים תכונות מוכוונות למשתמש. אם אינך מקצה למשתמש מדיניות קבוצתית מסוימת, מדיניות קבוצת ברירת המחדל של החיבור חלה. לקבלת חיבור מוצלח, שם המשתמש של הלקוח המרוחק חייב להתקיים בבסיס הנתונים, אחרת החיבור נדחף.

ב- VPNs באתר האינטרנט, אתה מגדיר מדיניות פרופיל חיבור בשרת VPN קל, שיכול להיות גרסת חומת אש של PIX 7.0+ או מכשיר סדרת ASA 5500. מדיניות פרופיל החיבור הקל של VPN דומה לזו המשמשת לגישה מרחוק VPNS.אתה יכול לבטל את המדיניות של פרופיל החיבור אם אף אחד משרתי ה- VPN הקלים הם ASA או PIX 7.0+ מכשירים.

יצירת מדיניות פרופיל חיבור כוללת ציון:

- המדיניות הקבוצתית-אוסף של תכונות מוכוונות למשתמש המאוחסנות באופן פנימי במכשיר או חיצונית בשרת Radius/LDAP.

- הגדרות AAA גלובליות – שרתים אימות, הרשאה ושרתי חשבונאות.

- שרתי DHCP שישמשו להקצאת כתובת לקוח, ומאגר הכתובות שמהן יוקצו כתובות ה- IP.

- הגדרות עבור Exchange Key Internet (IKE) ו- IPSEC (כגון מפתח מראש).

ב- PIX7.דף פרופילי חיבור 0+/ASA, באפשרותך פרופילי חיבור בשרת VPN הקל שלך.

נושאים קשורים

- יצירה או עריכה של טופולוגיות VPN

- הבנת טכנולוגיות ומדיניות IPSEC

- הבנת VPN קל

תהליך

בצע אחד מהפעולות הבאות:

- (חלון VPN Manager של אתר לאתר) בחר טופולוגיית VPN קלה בבורר VPNS, ואז בחר פרופילי חיבור (PIX 7.0/ASA) בבורר המדיניות.

- (תצוגת מדיניות) בחר VPN באתר לאתר> פרופילי חיבור (PIX 7.0/ASA) מהבורר סוגי המדיניות. בחר מדיניות משותפת קיימת או צור חדש.

למידע על המדיניות, עיין בדף פרופילי חיבור.

בכרטיסייה הכללית, ציין את שם פרופיל החיבור ואת מדיניות הקבוצה ובחר באיזו שיטה (או שיטות) של הקצאת כתובת לשימוש. לתיאור המאפיינים הזמינים, עיין בכרטיסייה כללית (פרופילי חיבור).

לחץ על הכרטיסייה AAA וציין את פרמטרי האימות של AAA לפרופיל החיבור. לתיאור האלמנטים בכרטיסייה, ראה כרטיסיית AAA (פרופילי חיבור).

לחץ על הכרטיסייה IPSEC וציין פרמטרים של IPSEC ו- IKE לפרופיל החיבור. לתיאור האלמנטים בכרטיסייה, ראה כרטיסיית IPSEC (פרופילי חיבור).

קביעת תצורה של מדיניות קבוצת משתמשים עבור VPN קל

השתמש בדף המדיניות של קבוצת משתמשים כדי ליצור או לערוך מדיניות קבוצת משתמשים בשרת VPN הקל שלך. כשאתה מגדיר שרת VPN קל, אתה יוצר קבוצת משתמשים שאליה שייכים לקוחות מרוחקים. ניתן להגדיר מדיניות של קבוצת משתמשים VPN קלה על נתב אבטחה של סיסקו iOS, PIX 6.3 חומת אש, או מכשיר זרז 6500 /7600. אתה יכול לבטל את המדיניות של קבוצת המשתמשים אם אף אחד משרתי ה- VPN הקלים אינו נתבי iOS, מכשירי זרז 6500/7600, או PIX 6.3 חומות אש.

לקוחות מרוחקים חייבים להיות בעלי שם קבוצה זהה לקבוצת המשתמשים המוגדרת בשרת על מנת להתחבר למכשיר, אחרת לא נקבע חיבור. כאשר הלקוח המרוחק קובע חיבור מוצלח לשרת VPN, מדיניות הקבוצה עבור קבוצת משתמשים מסוימת נדחפת לכל הלקוחות השייכים לקבוצת המשתמשים.

בחר באובייקט המדיניות של קבוצת המשתמש שברצונך להשתמש בו במדיניות מרשימת קבוצות המשתמשים הזמינה. באפשרותך ליצור אובייקט חדש של קבוצת משתמשים על ידי לחיצה על כפתור Create (+), או לערוך קבוצה קיימת על ידי בחירתו ולחיצה על כפתור עריכה (סמל עיפרון). למידע על קביעת תצורה של אובייקט קבוצת המשתמש, ראה או ערוך תיבת דו -שיח של קבוצת משתמשים.

נתיב ניווט

- (חלון VPN Manager של אתר לאתר) בחר טופולוגיה קלה של VPN בבורר VPNS, ואז בחר מדיניות קבוצת משתמשים בבורר המדיניות.

- (תצוגת מדיניות) בחר VPN באתר לאתר> מדיניות קבוצת משתמשים מהבורר מסוגי המדיניות. בחר מדיניות משותפת קיימת או צור חדש.

נושאים קשורים

דרישות שרת VPN קלות

כדי ליישם יכולות מרחוק VPN קלות, יש לעמוד במספר הנחיות מוקדמות. התכונה המרוחקת של Cisco Easy VPN מחייבת את עמית היעד להיות שרת VPN קל של Cisco או VPN ריכוז התומך בתכונה Cisco Easy VPN Server. בעיקרו של דבר, ערכות תכונות החומרה והתוכנה חייבות להיות אלה המסוגלות לבצע את התפקידים והפונקציות של פיתרון ה- VPN הקל. לשם כך נדרשת גרסת מינימום של סיסקו iOS כדלקמן:

■ סיסקו 831, 836, 837, 851, 857, 871, 876, 877 ו- 878 נתבי סדרה – שחרור תוכנת Cisco IOS 12.2 (8) t ואילך (שימו לב שנתבים של 800 סדרות אינם נתמכים ב- Cisco iOS 12.3 (7) XR אך נתמכים ב- 12.3 (7) XR2

■ נתבי סדרת סיסקו 1700 – שחרור תוכנת Cisco IOS 12.2 (8) t או מאוחר יותר

■ נתבי סדרת Cisco 2600 – שחרור תוכנת Cisco IOS 12.2 (8) t או מאוחר יותר

■ נתבי סדרת Cisco 3600 – שחרור תוכנת Cisco IOS 12.2 (8) t או מאוחר יותר

■ נתבי VPN של סיסקו 7100 – שחרור תוכנת Cisco IOS 12.2 (8) t או מאוחר יותר

■ נתבי סדרת סיסקו 7200 – שחרור תוכנת Cisco IOS 12.2 (8) t או מאוחר יותר

■ נתבי סדרת סיסקו 7500 – שחרור תוכנת Cisco IOS 12.2 (8) t או מאוחר יותר

■ סדרת סיסקו פיקס 500 – שחרור OS PIX 6.2 ואילך

■ סדרת Cisco VPN 3000 – שחרור תוכנה 3.11 ואילך

בנוסף, הדרישות לשרתי VPN קלות כוללות את הצורך במדיניות איגוד אבטחת אינטרנט ופרוטוקול ניהול מפתח (ISAKMP) באמצעות משא ומתן של דיפי-הלמן קבוצת 2 (1024 סיביות) IKE. זה הכרחי מכיוון שפרוטוקול יוניטי של סיסקו תומך רק במדיניות ISAKMP באמצעות קבוצה 2 IKE. פרוטוקול ה- Cisco Unity מתייחס ללקוחות VPN למתודולוגיה כדי לקבוע את סדר האירועים בעת ניסיון חיבור לשרת VPN. ה

פרוטוקול יוניטי של סיסקו פועל על סמך הרעיון של קבוצת לקוחות. לקוח אחדות חייב לזהות ולאמת את עצמו על ידי קבוצה ראשונה ואם XAUTH מופעל, על ידי המשתמש בהמשך. לא ניתן להגדיר את שרת ה- VPN הקל עבור ISAKMP קבוצה 1 או 5 כאשר משתמשים בו עם לקוחות VPN קלים.

כדי להבטיח חיבורי מנהרה מאובטחים, התכונה המרוחקת של Cisco Easy VPN אינה תומכת בערכות טרנספורמציה המספקות הצפנה ללא אימות או אלה המספקים אימות ללא הצפנה. יש לייצג גם הצפנה וגם אימות.

פרוטוקול יוניטי של סיסקו אינו תומך באימות כותרת אימות (AH) אך הוא אכן תומך במטען אבטחת Encapsulation (ESP).

לפעמים, חיבור VPN עשוי לשמש כחיבור גיבוי שנועד להקים ולהשתמש בו כאשר הקישור הראשוני אינו זמין. יכולות גיבוי שונות זמינות לענות על צורך כזה, כולל, אך לא רק, גיבוי חיוג. בעת שימוש בתרחישי גיבוי חיוג עם VPN קל, יש להבין כי כל שיטת גיבוי המבוססת על סטטוס קו אינה נתמכת. המשמעות היא שממשק ראשוני במצב למעלה/למטה לא יפעיל את מפעל החיבור VPN.

ראוי להזכיר גם בשלב זה העובדה כי יכולת ההפעלה הדדית של NAT אינה נתמכת במצב לקוח כאשר מנהור מפוצל מופעל. הסיבה לכך היא שהלקוח יחובר הן לאתר המרכזי והן לרשת ה- LAN המקומית, כאשר הניתוב יופעל לשתי הרשתות לפי הגדרת המנהרה המפוצלת. ללא מנהור מפוצל, כתובת ה- IP שהוקצה על ידי האתר המרכזי תהפוך לכתובת של ממשק הלקוח. זה נמנע מכל אפשרות של חפיפה בכתובות. כאשר מנהור מפוצל מופעל, זה לא תמיד יכול להיות המצב. כאשר נקבע החיבור ומוזרק מסלול לרשת האתר המרכזית להשגת אתר מרחוק, המסלול חייב להיות ייחודי. מנהור מפוצל מאפשר אפשרות לחפיפה בכתובת.

האם המאמר הזה היה מועיל?

פוסטים קשורים

- האם אני יודע שכבר חידון UVU

- Cisco VPN 3000 ריכוז

- מסגרת פרוטוקול IPSEC – VPN מאובטח

- לחקור את היסודות של ipsec

- עיצוב רשת VPN – CCDA

- חומר לימוד לתלמידי סיסקו

- קרינה אלקטרומגנטית ובריאות האדם

- צור אתר האינטרנט הראשון שלך להרוויח כסף

- מערכות ניהול קשרי לקוחות

- מדריכי יזמות