האם WebRTC חושף את ה- IP?

דליפות IP של Webrtc: האם אתה עדיין מודאג

העמיתים האחרים, יישום האינטרנט ושרת הפנייה לא’זה באמת צריך את הגישה הזו אם אתה לא’לא אכפת למקרה השימוש ברשת המקומית קישוריות. אם חיבור מושב webrtc ברשת המקומית (בתוך משרד חברה, בית וכו ‘)’לא מה אתה’התמקד מחדש, אז אתה צריך להיות בסדר עם לא לשתף את כתובת ה- IP המקומית.

האם WebRTC מדליף את ה- IP האמיתי שלך ללא אינטראקציה של משתמשים?

נדון פעמים רבות ב- StackOverFlow כי כברירת מחדל טכנולוגיית WebRTC מדליפה את ה- IP האמיתי שלך גם אם אתה משתמש ב- Proxy כדי לגלוש באינטרנט. מה שלא ראיתי שדיבר הוא האם זה מחייב את משתמש הקצה ללחוץ על כפתור כדי לאפשר דליפה מסוג זה או שמא הדליפה מתרחשת ללא קשר לפעולה שננקטה על ידי המשתמש. לדוגמה, כשאתה הולך ל- Express VPN הם דורשים אותך לחץ על כפתור כדי לבדוק את דליפת WebRTC. השאלה שלי היא – האם זה נעשה מסיבות פרטיות או איכשהו הכפתור מפעיל את WebRTC Tech כך שהוא יכול לדלוף את ה- IP שלך? במילים אחרות, בהנחה שלעולם לא תצטרך להשתמש ב- Webrtc Tech (פשוט דפדף בבלוג או חנות מסחר אלקטרוני) וכל מה שאתה עושה זה ללחוץ? תודה

שאל 14 בנובמבר 2021 בשעה 23:45

ארין פרקינסון ארין פרקינסון

101 10 10 תגי ברונזה

תשובה 1 1

כן, דפדפן פחית לזהות את כתובת ה- IP הציבורית שלך באמצעות WebRTC.

לא, הדליפה אינה נשענת על אינטראקציה של הכפתור שלך.

לאחרונה מצאתי repob repo repo webrtc-ip שלא נשלח. זה חזק מכיוון שאתה לא יכול להתחקות אחריו, מכיוון ששום דבר לא מוצג בכרטיסייה רשתות.

למרבה הצער, דליפה זו אינה פועלת עבור IPs פרטיים, בגלל המעבר ההדרגתי ל- MDNS (לפחות עבור WebRTC), המתוארת לחלוטין בבלוג הגדול הזה. בכל אופן, הנה הדגמה עובדת:

אני לא בטוח אם זה מדליף את כתובת ה- IP האמיתית שלך גם אם אתה משתמש בפרוקסי, אבל אל תהסס לבדוק אותה.

דליפות IP של Webrtc: האם אתה עדיין מודאג?

למדו על ההיסטוריה של דליפות ה- IP של WebRTC: כיצד הציגה ספריית JavaScript חדשה שלא בכוונה דאגה לפרטיות, כיצד היא מנוצלת ובאיזו מידה זה נפתרה.

• פורסם: 28 בנובמבר 2022

לפני שתגיע לחלק העסיסי של מאמר זה, עליך להבין מדוע WebRTC דורש את כתובת ה- IP שלך וכיצד זו לא פגיעות טכנית כמו תכונה של webrtc.

מדוע WebRTC זקוקה לכתובת ה- IP שלי?

כתובת IP (פרוטוקול אינטרנט) מסייעת לנתב נתונים סביב רשתות. לכל מכשיר מוקצה כתובת IP ייחודית שניתן להשתמש בה כדי לזהות אותה. כתובת IP יכולה להיות מקומית או ציבורית, כתובת מקומית משמשת לתקשורת עם מכשירים מקומיים באותה LAN (רשת אזורית מקומית), בעוד שכתובת ציבורית משמשת לתקשורת עם מכשירים דרך האינטרנט.

איך WebRTC עובד וכיצד הוא קובע את המסלול האופטימלי לחיבור שני מכשירים או יותר הוא די מסובך. לעניין מאמר זה, תן’פשוט נניח שקביעת חיבור היא עניין של החלפת מידע חיבור (כתובות IP) בין עמיתים. מידע על חיבור זה מכונה מועמדי ICE (הקמת קישוריות אינטראקטיבית), שיטה סטנדרטית של NAT (תרגום כתובת רשת) משמשת ב- WEBRTC, המציגה את השיטות הזמינות שהעמית יכול לתקשר באמצעותו (ישירות או דרך שרת תור).

- כתובות IP מקומיות

- כתובות IP ציבוריות שנמצאו דרך שרתי הלם

- כתובות IP ציבוריות שנמצאו דרך שרתי תור.

כדי שעמיתים יקבעו חיבור אופטימלי, יש צורך במידע זה. לדוגמה, אם שני מכשירים מחוברים לאותה רשת מקומית, הם זקוקים לגישה זה לזה’כתובות IP מקומיות. ואילו אם הם’לא באותה רשת, הם יזדקקו ל- IP ציבורי נגיש.

עם דפדפנים מודרניים והצורך ההולך וגובר לגשת למשאבים כמו מכשירים’ היה צורך במצלמות רשת ומיקרופונים, היה צורך בממשק API קל לשימוש. כאן נכנס WebRTC, ספריית JavaScript המובנית בדפדפנים מודרניים ומופעלת כברירת מחדל.

זה מספק ממשק API נוח למפתחים לקיים אינטראקציה ולהקל על יצירת קשר מדיה בין מספר עמיתים. חלק מקלות השימוש הזו דורשת דרך לאחזר את מועמדי הקרח למכשיר המקומי, מכיוון שיש לשתף מידע זה עם כל עמית אחר ליצירת חיבור. כיוון שכך, WebRTC חושפת דרך נוחה לגישה למועמדים לקרח ובעקיפין דרך קלה לגשת למכשיר’כתובת IP מקומית וציבורית.

NAT: כתובות IP פרטיות וציבוריות

IPv4 הוצג בשנת 1983, והפורמט שלו בן 32 סיביות מאפשר רק ~ 4.3 מיליארד כתובות ייחודיות. כיום יש לנו יותר מאותם מספר מכשירים ייחודיים המחוברים לאינטרנט, כלומר לכל מכשיר לא יכול להיות כתובת IP ציבורית ייחודית.

NAT היא שיטה שאומצה על ידי חומות אש ונתבים למיפוי מספר כתובות IPv4 פרטיות מקומיות לכתובת IPv4 ציבורית לפני העברת המידע, השומר על כתובות IPv4 ציבוריות שנרשמות כחוק.

המשמעות היא שכשאתה מחבר את הטלפון או המחשב הנייד שלך לאינטרנט, אתה’לא מקבל כתובת IPv4 ציבורית ייחודית; במקום זאת, אתה’השימוש בכתובת הציבורית של הנתב או בספקס שלך (ספק שירותי אינטרנט).

דליפות IP של Webrtc: האם אתה עדיין מודאג

העמיתים האחרים, יישום האינטרנט ושרת הפנייה לא’זה באמת צריך את הגישה הזו אם אתה לא’לא אכפת למקרה השימוש ברשת המקומית קישוריות. אם חיבור מושב webrtc ברשת המקומית (בתוך משרד חברה, בית וכו ‘)’לא מה אתה’התמקד מחדש, אז אתה צריך להיות בסדר עם לא לשתף את כתובת ה- IP המקומית.

האם WebRTC מדליף את ה- IP האמיתי שלך ללא אינטראקציה של משתמשים?

נדון פעמים רבות ב- StackOverFlow כי כברירת מחדל טכנולוגיית WebRTC מדליפה את ה- IP האמיתי שלך גם אם אתה משתמש ב- Proxy כדי לגלוש באינטרנט. מה שלא ראיתי שדיבר הוא האם זה מחייב את משתמש הקצה ללחוץ על כפתור כדי לאפשר דליפה מסוג זה או שמא הדליפה מתרחשת ללא קשר לפעולה שננקטה על ידי המשתמש. לדוגמה, כשאתה הולך ל- Express VPN הם דורשים אותך לחץ על כפתור כדי לבדוק את דליפת WebRTC. השאלה שלי היא – האם זה נעשה מסיבות פרטיות או איכשהו הכפתור מפעיל את WebRTC Tech כך שהוא יכול לדלוף את ה- IP שלך? במילים אחרות, בהנחה שלעולם לא תצטרך להשתמש ב- Webrtc Tech (פשוט דפדף בבלוג או חנות מסחר אלקטרוני) וכל מה שאתה עושה זה ללחוץ? תודה

שאל 14 בנובמבר 2021 בשעה 23:45

ארין פרקינסון ארין פרקינסון

101 10 10 תגי ברונזה

תשובה 1 1

כן, דפדפן פחית לזהות את כתובת ה- IP הציבורית שלך באמצעות WebRTC.

לא, הדליפה אינה נשענת על אינטראקציה של הכפתור שלך.

לאחרונה מצאתי repob repo repo webrtc-ip שלא נשלח. זה חזק מכיוון שאתה לא יכול להתחקות אחריו, מכיוון ששום דבר לא מוצג בכרטיסייה רשתות.

למרבה הצער, דליפה זו אינה פועלת עבור IPs פרטיים, בגלל המעבר ההדרגתי ל- MDNS (לפחות עבור WebRTC), המתוארת לחלוטין בבלוג הגדול הזה. בכל אופן, הנה הדגמה עובדת:

אני לא בטוח אם זה מדליף את כתובת ה- IP האמיתית שלך גם אם אתה משתמש בפרוקסי, אבל אל תהסס לבדוק אותה.

דליפות IP של Webrtc: האם אתה עדיין מודאג?

למדו על ההיסטוריה של דליפות ה- IP של WebRTC: כיצד הציגה ספריית JavaScript חדשה שלא בכוונה דאגה לפרטיות, כיצד היא מנוצלת ובאיזו מידה זה נפתרה.

• פורסם: 28 בנובמבר 2022

לפני שתגיע לחלק העסיסי של מאמר זה, עליך להבין מדוע WebRTC דורש את כתובת ה- IP שלך וכיצד זו לא פגיעות טכנית כמו תכונה של webrtc.

- תקיפו וקטורים המדגימים כיצד ניתן לנצל WebRTC

- השלכות הפרטיות של כתובת IP שהודלפה

- איך להגן על עצמך, והאם אתה בכלל צריך

מדוע WebRTC זקוקה לכתובת ה- IP שלי?

כתובת IP (פרוטוקול אינטרנט) מסייעת לנתב נתונים סביב רשתות. לכל מכשיר מוקצה כתובת IP ייחודית שניתן להשתמש בה כדי לזהות אותה. כתובת IP יכולה להיות מקומית או ציבורית, כתובת מקומית משמשת לתקשורת עם מכשירים מקומיים באותה LAN (רשת אזורית מקומית), בעוד שכתובת ציבורית משמשת לתקשורת עם מכשירים דרך האינטרנט.

איך WebRTC עובד וכיצד הוא קובע את המסלול האופטימלי לחיבור שני מכשירים או יותר הוא די מסובך. לעניין מאמר זה, תן’פשוט נניח שקביעת חיבור היא עניין של החלפת מידע חיבור (כתובות IP) בין עמיתים. מידע על חיבור זה מכונה מועמדי ICE (הקמת קישוריות אינטראקטיבית), שיטה סטנדרטית של NAT (תרגום כתובת רשת) משמשת ב- WEBRTC, המציגה את השיטות הזמינות שהעמית יכול לתקשר באמצעותו (ישירות או דרך שרת תור).

ישנם שלושה סוגים של כתובות שלקוח WebRTC מנסה לנהל משא ומתן:

- כתובות IP מקומיות

- כתובות IP ציבוריות שנמצאו דרך שרתי הלם

- כתובות IP ציבוריות שנמצאו דרך שרתי תור.

כדי שעמיתים יקבעו חיבור אופטימלי, יש צורך במידע זה. לדוגמה, אם שני מכשירים מחוברים לאותה רשת מקומית, הם זקוקים לגישה זה לזה’כתובות IP מקומיות. ואילו אם הם’לא באותה רשת, הם יזדקקו ל- IP ציבורי נגיש.

עם דפדפנים מודרניים והצורך ההולך וגובר לגשת למשאבים כמו מכשירים’ היה צורך במצלמות רשת ומיקרופונים, היה צורך בממשק API קל לשימוש. כאן נכנס WebRTC, ספריית JavaScript המובנית בדפדפנים מודרניים ומופעלת כברירת מחדל.

זה מספק ממשק API נוח למפתחים לקיים אינטראקציה ולהקל על יצירת קשר מדיה בין מספר עמיתים. חלק מקלות השימוש הזו דורשת דרך לאחזר את מועמדי הקרח למכשיר המקומי, מכיוון שיש לשתף מידע זה עם כל עמית אחר ליצירת חיבור. כיוון שכך, WebRTC חושפת דרך נוחה לגישה למועמדים לקרח ובעקיפין דרך קלה לגשת למכשיר’כתובת IP מקומית וציבורית.

NAT: כתובות IP פרטיות וציבוריות

IPv4 הוצג בשנת 1983, והפורמט שלו בן 32 סיביות מאפשר רק ~ 4.3 מיליארד כתובות ייחודיות. כיום יש לנו יותר מאותם מספר מכשירים ייחודיים המחוברים לאינטרנט, כלומר לכל מכשיר לא יכול להיות כתובת IP ציבורית ייחודית.

NAT היא שיטה שאומצה על ידי חומות אש ונתבים למיפוי מספר כתובות IPv4 פרטיות מקומיות לכתובת IPv4 ציבורית לפני העברת המידע, השומר על כתובות IPv4 ציבוריות שנרשמות כחוק.

המשמעות היא שכשאתה מחבר את הטלפון או המחשב הנייד שלך לאינטרנט, אתה’לא מקבל כתובת IPv4 ציבורית ייחודית; במקום זאת, אתה’השימוש בכתובת הציבורית של הנתב או בספקס שלך (ספק שירותי אינטרנט).

היורש של IPv4 הוא IPv6, ותוכלו לקרוא עוד כאן. עם הצגת IPv6, NATS (לכוונה המקורית) כבר לא יהיה צורך, מכיוון שכל מכשיר יהיה כתובת IP ייחודית.

מכיוון ש- IPv6 הוא חדש יותר ולא מאומץ במלואו, מאמר זה ידון ביישום דליפת IP בהקשר של IPv4, כמה גדול הדאגה לדלוף את כתובת ה- IPv4 הציבורית או הפרטית שלך ומה המשמעות אם אתה מדלף את שניהם.

גישה למידע על IP באמצעות WebRTC JavaScript

ניתן לחלץ בקלות את כתובת ה- IP המקומית ממועמד קרח:

const pc = חדש rtcpeerConnection (); PC.OniceCandidate = e => < if (e.candidate) < console.log(e.candidate.candidate.split(" ")[4]); >> מחשב.CreateOffer () .ואז (הצעה => מחשב.SetLocaldEscription (הצעה));יש לציין כי ניתן לבצע את האמור לעיל כל אתר ויעבוד כל עוד WebRTC אינו מושבת ידנית בדפדפן (מופעל כברירת מחדל). חשוב מכך, אין שום הנחיה לקוד לעיל; זה יכול להיות מבוצע ולא יהיה גלוי למשתמש.

עם זאת, אם היית מפעיל את האמור לעיל בשנת 2022, אתה יכול לציין שהוא לא מדפיס את כתובת ה- IP המקומית שלך בפועל. במקום זאת, זה’ייראה משהו כזה:

E6D4675B-0C93-43D1-B4BE-F8AE4D050721.מְקוֹמִיזוהי כתובת MDNS והיא פותרת את הבעיה של הדלפת כתובות IP מקומיות דרך WEBRTC.

מה זה MDNS (DNS Multicast)

מערכת שמות הדומיין (DNS) משמשת כדי לפתור שם דומיין, לדוגמה, https: // google.com, לכתובת IP. באופן דומה, פרוטוקול MDNS פותר שמות מארח לכתובות IP ברשתות קטנות שאינן כוללות שרת שמות מקומי.

עם זאת, זה עובד מעט שונה מכיוון שאין רישום לבדוק את ההתאמה בין שם המארח לכתובת IP. במקום לשאילתת שרת שמות, כל המשתתפים ברשת מטופלים ישירות. כאשר לקוח רוצה לדעת את כתובת ה- IP ברשת המקומית של מכשיר עם שם נתון (נניח גורדון.מְקוֹמִי), זה שולח קיצוץ רב לרשת ושואל איזה משתתף ברשת מתאים עם שם המארח. כל המכשירים ברשת המקומית מקבלים את הבקשה, והמכשיר עם השם הנכון יכול להחזיר את כתובת ה- IP שלו, גם על פני Multicast.

כל המכשירים ברשת המקומית מקבלים את התגובה ויכולים כעת למטמון מידע זה לשימוש עתידי.

איך WebRTC משתמש ב- MDNS

כאמור, WebRTC מנסה לחבר עמיתים בצורה הכי אופטימלית. כדי למקסם את ההסתברות לחיבור ישיר של עמיתים לעמית, כתובות IP פרטיות של הלקוח כלולות באוסף המועמדות של ICE, למשל, כאשר שני מכשירים נמצאים באותה רשת מקומית וצריכים להתחבר.

עם זאת, חשיפת כתובת ה- IP המקומית לכל JavaScript זדוני הפועל בדפדפן יכולה להיות השלכות על פרטיות – וכפי שנראה בהמשך, יכולה לשמש גם לניצולים מתקדמים יותר.

וזו הסיבה ש- WebRTC משתמשת כעת ב- MDNS. כתובת ה- IP המקומית מוסתרת עם שמות MDNs שנוצרו באופן דינמי. זה מטופל עבורך באופן אוטומטי – אם WebRTC צריך לשתף כתובת IP מקומית שהיא מחשיבה פרטית, היא תשתמש במקום זאת בכתובת MDNS. אם אין כתובת MDNS, היא תייצר ותרשם רושם אקראי ברשת המקומית.

כתובת אקראית זו תשמש כתחליף לכתובת ה- IP המקומית בכל שליליות SDP ו- ICE. זה מבטיח שכתובת ה- IP המקומית היא’לא נחשף ל- JavaScript, ובנוסף, כתובת ה- IP המקומית ISN’לא נחשף לאיתות או לשרתים אחרים.

התעללות בספריית WebRTC

באופן מפורסם, עוד בשנת 2015, יצא כי אתר הפעם של ניו יורק השתמש ב- WebRTC ללא שימוש לגיטימי עבורו. מאמרים יצאו בביקורת על האתר על איסוף כתובות IP. זה היה כביכול למעקב אחר הונאות קליקים וזיהוי בוט. זו רק דוגמא אחת לאינספור אחרים.

ניתן לבצע תצפיות מעניינות על ידי התבוננות בגוגל’סטטיסטיקות שימוש אנונימיות של Chrome דרך סטטוס פלטפורמת Chrome.

התבוננות באחוז עומסי העמוד WebRTC מאתחל, המספר גדול למדי ~ 6-8%:

גרף זה מציג את אחוז השיחות של RTCPeerConnection בעומסי עמוד Chrome.

זה רק מראה ש- Webrtc לאתחל ולא נעשה בו שימוש. יכולות להיות סיבות לגיטימיות לכך, או יכול להיות ש 6-8% מכלל עומסי העמודים הם שיחות וידאו או פשוט קוד רע המשתמש שלא לצורך ב- API.

מה מעניין בסופר’חוות דעתו היא ש- COVID לא נראה כי הוא השפיע באופן משמעותי על מספר עומסי העמוד הדורשים חיבור WEBRTC. אם כבר, זה ירד בהתמדה מאז תחילתו של קוביד.

נתונים מעניינים יותר מסתכלים על השיחות ל- SetLocaldEscription, שראינו בעבר ניתן להשתמש בו כדי לגשת ל- IP המקומי של מכשיר (לא כמו דאגה לדפדפנים עדכניים באמצעות MDNs).

גרף זה עוקב אחר דפוס דומה למה שראינו קודם. עם זאת, השימוש קרוב יותר ל ~ 2-4%. מדוע יש הבדל כה גדול בהשוואה לשימוש של הבנאי? זה לא ברור, אולי זה’s פשוט קוד רע.

עם זאת, כדי להשלים את התמונה, עלינו לבחון את השיחה ל- SetRemotedEscript “לֵגִיטִימִי” להשתמש.

גרף זה הוא ללא ספק המעניין ביותר. זה הבדל משמעותי ממה שראינו קודם, כאשר השימוש הוא חלק לעומת הקריאות האחרות, בסביבות 0.01-0.04% מכל עומסי העמוד. ומעניין, כאן אנו יכולים לראות שזה עוקב מקרוב אחר מה שהיינו מצפים עם המגיפה הקובידית, עם עלייה בשיחות הווידיאו ואחריה ירידה מתמדת כאשר אנשים חוזרים למשרד או לבית הספר שלהם.

מאמר זה אינו מנסה להניח הנחות מנתונים אלה. זה רק משותף מתוך סקרנות ולציין כי אחוז משמעותי משיחות ה- RTCPEERCONNECT. למידע נוסף, עיין במאמר זה ובסרטון זה. יכול להיות ש- Webrtc מנוצל לרעה בניסיון לאסוף מידע על ביקור המשתמש.

וקטור התקפה בעולם האמיתי: Nat Slipstreaming

התקפה מעניינת, בשם Nat Slipstreaming וגילתה על ידי סמי קמקר, מאפשרת לתוקף לגשת מרחוק לכל שירות TCP/UDP הקשור לכל מערכת שמאחורי קורבן’s nat, עוקף את הקורבן’s nat/חומת אש, פשוט על ידי ביקור באתר.

מאמר זה ניצח’לא להיכנס לפרטים כיצד ההתקפה עובדת. עם זאת, התקפה זו היא דוגמא מצוינת להמחשת כמה מהסכנות בחשיפת כתובת IP. ה- POC להתקפה זו מסתמך על Webrtc לאחזר קורבן’כתובת IP מקומית. טכניקות אחרות מועסקות אם לא ניתן לאחזר את הכתובת הפרטית באמצעות webrtc. ההתקפה ממנפת גם התנהגויות אחרות של WebRTC ופרוטוקול התור כדי לאפשר לו לעבוד בנסיבות נוספות.

למידע נוסף, עיין במאמר המקורי של סמי קמקרור, או סרטון זה מאת חוסין נאצר.

דאגת פרטיות: הסתרת זהותך

אתה’כנראה שראתה את כל המודעות VPN (רשת פרטית וירטואלית) שמעודדות אותך “הישאר שמור” והסתיר את זהותך. הרעיון הכללי הוא שאתה לא’לא רוצה לשתף את כתובת ה- IP הציבורית שלך בזמן הגלישה באינטרנט. ישנן סיבות רבות לכך שתרצה להשתמש ב- VPN:

- גישה למשאבי חברה פנימיים זמינים רק באמצעות VPN

- הסתר תנועה מהספק שלך

- הימנע ממודעות בהתאמה אישית ותוצאות חיפוש בגוגל על סמך ה- IP שלך

- נוסף אבטחה/הצפנה

- אתרי טריק לחשוב אותך’מחדש מאזור אחר (תוכן נטפליקס הנעול באזור גישה, למשל)

אבל זה מעלה את השאלה, האם זה באמת כל כך גרוע לדלוף את ה- IP הציבורי שלך? האם VPN באמת מספק אבטחה נוספת?

התשובה לכך היא: זה תלוי. לרוב, שימוש ב- VPN יטשטש את התנועה שלך מהספק שלך ויספק לך כתובת IP אחרת. עם זאת, עכשיו אתה פשוט משנה את הישות שיש לה שליטה. אם אתה סומך על ה- VPN שאתה’חיבור מחדש ליותר מאשר ספק שירותי האינטרנט שלך, אז זה כנראה סחר טוב. עם זאת, ישנם חוקים ותחומי שיפוט מקומיים ש- ISPs ו- VPN צריכים לדבוק בהם. זה דורש מחקר כדי לקבוע את מי לסמוך ויהיה תלוי במקום מגוריך ובאילו שירותים אתה משתמש.

צפו בסרטון זה, הדלפתי את כתובת ה- IP שלי על ידי LiveOverFlow, לדיון מצוין בנושא זה:

- אם אתה מודאג מהדלפת כתובת ה- IP הציבורית שלך

- האם אתה צריך להשתמש ב- VPN

- האם IPv6 משנה הכל

כמה טייקאות מרכזיות מהסרטון הן:

- ה- IP הציבורי שלך הוא (סביר להניח) על ידי אנשים רבים. יכול להיות שהנתב הביתי שלך מחובר ישירות לאינטרנט ונגיש דרך כתובת IP ציבורית, אבל זה’סביר להניח שאתה’מאחורי NAT נוסף בשכבת ה- ISP.

- סביר להניח שתהיה לך כתובת IP מתגלגלת, כלומר היא משתנה לעיתים קרובות.

- סריקת כל קבוצת המשנה של ה- IPv4 ניצחה’לא קח תוקף זמן רב, ואם הם היו רוצים לסרוק לבעיות אבטחת נתבים בכל המגוון, הם יכולים, וניתן לגלות את ה- IP שלך ללא קשר.

- אתה’יש סיכוי גבוה יותר לדלוף מידע רגיש באמצעות מדיה חברתית מאשר ה- IP שאתה’מחובר מחדש ל.

עם זאת, יש עדיין סיבות לגיטימיות להסתיר את כתובת ה- IP שלך.

האם VPN יכול להגן עליך מפני דליפות IP של WebRTC?

התשובה לשאלה זו היא גם: זה תלוי. כאן זה תלוי ב- VPN בפועל והאם יש לך סיומת דפדפן המותקנת או לא. עליך לחקור את ספק ה- VPN שלך כדי לקבוע אם הם משתמשים בטכניקות כדי לטשטש את שלך “אמיתי” כתובת IP מ- WEBRTC ובדקה אם זה עובד.

מאמר זה דן כיצד WebRTC יכול לדלוף את ה- IP שלך גם בעת שימוש ב- VPN. המאמר מזכיר גם בדיקות שתוכל לעשות כדי לראות אם ה- VPN שלך מסתיר כראוי את ה- IP שלך.

איך להגן על עצמך

או השאלה הגדולה יותר: האם אתה צריך להסתיר את ה- IP הציבורי שלך?

זה בסופו של דבר תלוי בך להחליט על מי אתה סומך יותר: VPN, ISP או פיתרון אלטרנטיבי, כמו TOR.

יש כמה דברים שיש לקחת בחשבון:

- ייתכן שה- VPN שלך לא מסווה את ה- IP האמיתי שלך ויכול לדלוף אותו דרך webrtc או אמצעים אחרים.

- ה- VPN שלך צפוי לרשום את התעבורה שלך ולמכור אותו למפרסמים כמו שהספק שלך הוא.

- יש לקחת בחשבון את חוקי המדינה שלך.

- אפשר להשבית את WebRTC על כל הדפדפנים (לא קל לעשות ב- Chrome ודורש התקנת סיומת).

- ניתן לטעון שהדרך הבטוחה ביותר להסוות את זהותך המקוונת היא שימוש ב- TOR (עם דפדפן ה- TOR שמשבית WEBRTC). זה חושף סיכונים אחרים שיש לקחת בחשבון.

הקפד לחקור, להבין את הסיכונים והסחר, ובצע בדיקות כדי להבטיח שהפתרון שבחרת שלך יעבוד כמתוכנן ועונה על צרכי הפרטיות שלך באינטרנט.

דליפות WebRTC: מדריך שלם

תכונה זו היא webrtc, והיום, אנחנו’אני מדבר על כל מה שיש לדעת על זה. מה זה webrtc? מדוע דליפות Webrtc מתרחשות? והכי חשוב, איך נוכל להגן על עצמנו מפני פגיעות זו?

דליפות Webrtc

במילים פשוטות, דליפות WebRTC יכולות לחשוף את המכשיר שלך’כתובת IP ציבורית, שהיא המזהה הייחודי שספק שירותי האינטרנט שלך הוקצה למכשיר שלך.

זה יכול להיות בעייתי, במיוחד אם אתה’מחדש באמצעות VPN. כל הנקודה של השימוש ב- VPNS היא להסתיר את כתובות ה- IP הציבוריות שלך. אם לדפדפנים שלך יש דליפות webrtc, הם בכל מקרה יכולים לפגוע בכתובות ה- IP שלך.

התוצאה? ובכן, יש הרבה דברים שאחרים יכולים לעשות עם כתובת ה- IP שלך. לדוגמה:

- ספק שירותי האינטרנט שלך יכול לעקוב אחר הפעילות המקוונת שלך.

- ממשלות יכולות לרגל עליך.

- פושעי רשת יכולים לגשת או לגנוב נתונים אישיים.

- מפרסמים יכולים לשלוח לך ספאם בהתאמה אישית.

בקיצור, דליפות WebRTC מציבות סיכוני אבטחה גדולים. לא רק זה, אבל אם אתה’השימוש ב- VPNS כדי לשנות את אזור Netflix ולגשת לתוכן Georestrible. אף אחד לא רוצה את זה.

דע את ההבדל: לשני מכשירים או יותר יכולים להיות אותה כתובת IP פרטית (מקומית), אך כתובות IP ציבוריות (אמיתיות) הן ייחודיות. זֶה’S מדוע הסתרת כתובת ה- IP הציבורית שלך היא המפתח להשגת פרטיות מקוונת.

מה זה webrtc?

כדי להבין עד כמה דליפות WebRTC מסוכנות, עלינו לקחת צעד אחורה ולדבר על WEBRTC תחילה. WEBRTC מייצג תקשורת בזמן אמת באינטרנט. זה’פרויקט בחינם וקוד פתוח המספק דפדפני אינטרנט ואפליקציות סלולריות עם יכולות תקשורת בזמן אמת. 1

אם אתה’re אתר אינטרנט או מפתח אפליקציות, WebRTC מקל על בניית פתרונות תקשורת. אבל גם אם אתה’לא, webrtc מועיל לנו, משתמשי הקצה.

אחת התכונות של WebRTC היא שהיא מאפשרת תקשורת ישירה בין דפדפנים או אפליקציות ללא שרת ביניים. זה מתורגם להעברות מהירות ופחות מפוגעות של קבצים וידאו, אודיו וקבצים גדולים, וזו הסיבה ש- WebRTC פופולרי בין שירותי וידאו, Livestreaming ושירותי העברת קבצים. חלק מהאפליקציות שמשתמשות ב- WebRTC הן:

- גוגל נפגשים ו- Hangouts Google

- מסנג’ר בפייסבוק

- מַחֲלוֹקֶת

- אמזון צ’ימה

הבעיה עם webrtc

כפי שאתה יכול לראות, webrtc אינו בהכרח דבר רע. עם זאת, אם אתה רוצה להסתיר את כתובת ה- IP שלך, יתכן שיש בעיה קלה. אתה מבין, כל שני מכשירים המשתמשים ב- WebRTC כדי לתקשר צריכים להכיר אחד את השני’כתובות IP ציבוריות.

כאן נכנסות דליפות Webrtc. שחקני צד ג ‘יכולים לנצל ערוצי תקשורת WebRTC כדי להשיג את כתובות ה- IP האמיתיות של הצדדים המעורבים, וזה יהיה איום פרטיות. דליפות WebRTC יכולות אפילו לעקוף את המנהרות המוצפנות של חלק מה- VPN.

כדי להחמיר את המצב, החלפת כתובות IP בין שני מכשירים היא חלק מ- WebRTC’S פונקציונליות בסיסית; זה’זה לא משהו שאתה יכול להשבית או לדלג עליו. אז איך נוכל להגן על עצמנו מפני דליפות webrtc? יש שתי אפשרויות:

- למצוא ולחסום דליפות webrtc

- השבת את WebRTC בדפדפן שלך לחלוטין

כיצד לבדוק אם יש דליפות webrtc

זה’S די קל לבדוק את הדפדפנים שלך לדליפות WebRTC.

- ראשית, גלה וכתוב את המכשיר שלך’כתובת ה- IP הציבורית. אם אתה זקוק להוראות למציאת כתובת ה- IP שלך, עיין במדריכי הדרכה אלה:

- כיצד למצוא את המחשב שלך’כתובת I IP

- איך למצוא את ה- Mac שלך’כתובת I IP

- כיצד למצוא את האייפון שלך’כתובת I IP

- איך למצוא את הנתב שלך’כתובת I IP

- איך למצוא את הרוקו שלך’כתובת I IP

- כיצד למצוא את המדפסת שלך’כתובת I IP

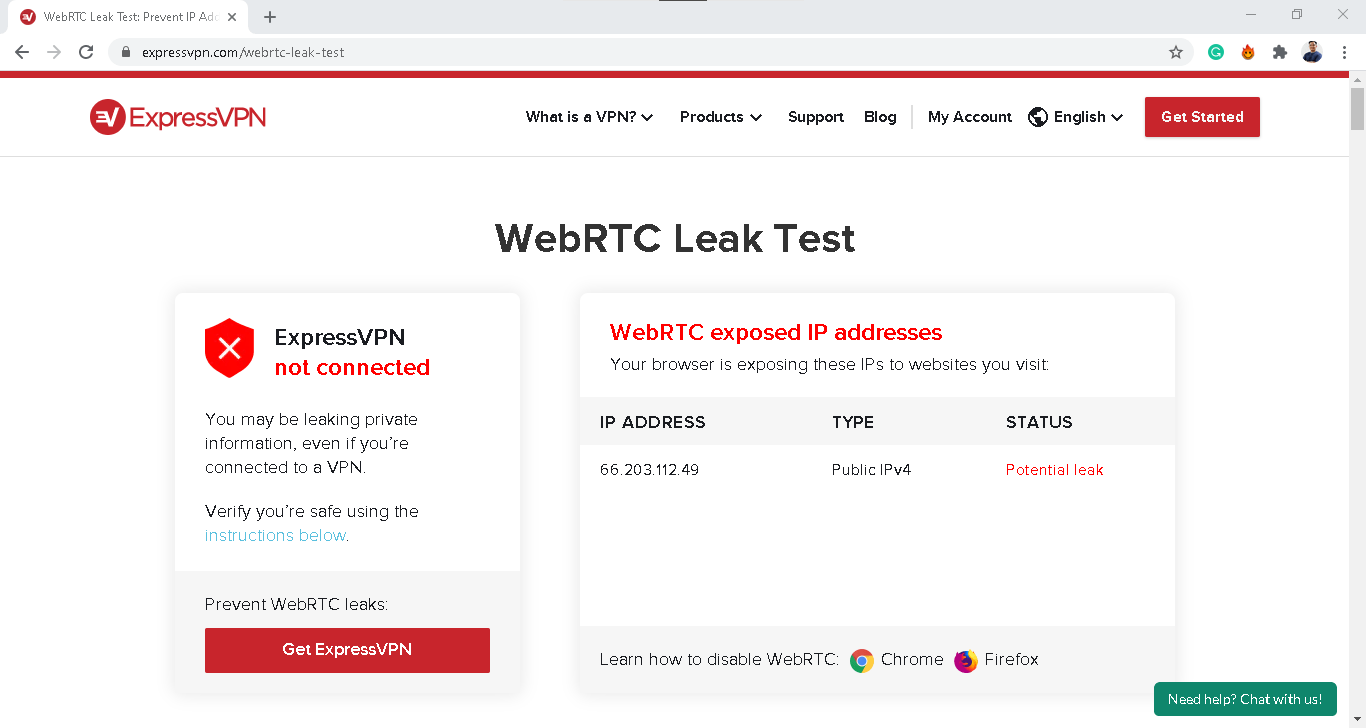

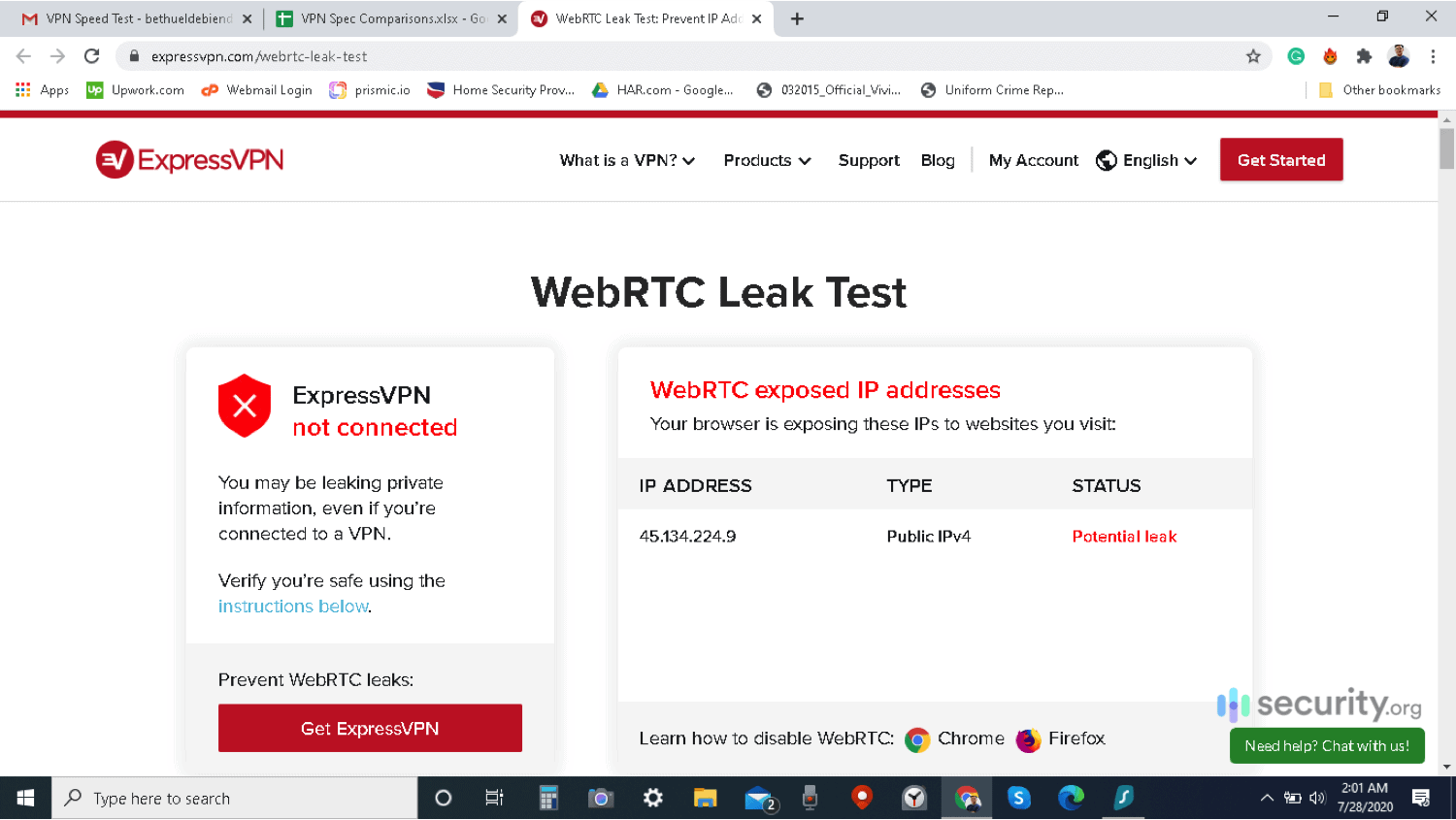

- בשלב הבא, השתמש בכלי מבחן הדליפה WebRTC ב- ExpressVPN’s אתר האינטרנט. 2

- אם כתובת ה- IP בכלי בדיקת הדליפה תואמת את המכשיר שלך’כתובת I IP, אז הדפדפן שלך עשוי לדלוף את כתובת ה- IP שלך באמצעות WebRTC.

זכור ש- WebRTC היא תכונה של דפדפן, כך שאם אתה משתמש בדפדפנים שונים, הקפד לבדוק את כולם.

הערה: Firefox, Google Chrome, Opera ו- Microsoft Edge הם הפגיעים ביותר לדליפות WebRTC מכיוון שהדפדפנים הללו ברירת מחדל ל- WEBRTC.

איך לחסום דליפות Webrtc

עכשיו, אם הדפדפן שלך דולף את כתובת ה- IP שלך באמצעות webrtc, עליך לחסום את הדליפה מייד. אתה יכול לעשות זאת באמצעות VPNS. כן, אנו יודעים, אמרנו קודם לכן כי דליפות WebRTC יכולות לעקוף כמה VPNs, אבל רק מכיוון שלא כל ה- VPNs שמים לב לסוג זה של דליפה. לכן, כשאנחנו בודקים VPNs, אנו תמיד מבצעים עליהם בדיקות דליפות Webrtc. לדוגמה, כל ה- VPNs הטובים ביותר בספרנו עברו את מבחן הדליפה WebRTC. זה אומר שהם מאפשרים ל- WebRTC לתפקד, אך רק דרך המנהרות המוצפנות שלהם. ככה, אנשים מבחוץ וצדדים שלישיים אינם יכולים לנצל ערוצי תקשורת WebRTC כדי להשיג כתובות IP. כדי לבדוק אם ה- VPN שלך מסוגל לחסום דליפות webrtc, הנה מה שאתה צריך לעשות.

כיצד לחסום דליפות webrtc עם VPN

- השבת את ה- VPN שלך.

- מצא ושים לב את כתובת ה- IP הציבורית של המכשיר שלך.

- הפעל את ה- VPN שלך.

- פתח את הדפדפן שלך לכלי מבחן דליפת WebRTC של ExpressVPN.

- אם זה מציג את כתובת ה- IP האמיתית של המכשיר שלך משלב שני, יש דליפה. אם זה מציג כתובת IP אחרת, ה- VPN שלך עובד.

אם תגלה שה- VPN שלך הוא’לא לעשות כל דבר כדי למנוע דליפות WebRTC, אתה יכול ליצור קשר עם ספק ה- VPN שלך ולבטל את שירות ה- VPN שלך, לעבור ל- VPN חדש או להמשיך לפיתרון הבטוח ביותר לדליפות WebRTC: השבתת WebRTC לחלוטין.

טיפ מקצוען: דליפות WebRTC הן אחד הדברים שאנו בודקים בבדיקת VPNS. למידע נוסף על האופן בו אנו בוחרים VPNs במדריך VPN שלנו.

כיצד להשבית Webrtc

לפני שתשבית את WebRTC, זכור כי פעולה זו תמנע ממך להשתמש בפונקציונליות שמגיעים איתה. זֶה’הסיבה שאנו ממליצים לנסות תחילה VPNS. VPNs יאפשרו לך להשתמש בשירותי WebRTC אך בצורה בטוחה יותר. אם אתה’אולם מחדש אתה רוצה להשבית את webrtc, כאן’איך לעשות את זה.

כרום

עובדה מהנה: גוגל היא אחד התומכים העיקריים בפרויקט WebRTC, וככזה, אין דרך להשבית את WebRTC באופן קבוע. זֶה’s מצער; עם זאת, ישנן תוספי דפדפן שיאפשרו לך לנהל או להשבית את WebRTC באופן זמני.

- מגביל רשת WebRTC: התוסף הזה מתוצרת גוגל לא’לא לכבות את webrtc, אבל זה מגדיר מחדש את Webrtc’אפשרויות ניתוב תנועה. אחד הדברים שהוא עושה הוא שזה דורש תנועה webrtc לעבור שרתי פרוקסי, מה שמקשה על מישהו לגנוב כתובות IP. 3 זה דומה למה שה- VPNs הטובים ביותר עבור Chrome עושים, אך במקום מנהרות מוצפנות, מגביל הרשת WebRTC משתמש בשרתי פרוקסי.

- בקרת WebRTC: סיומת הדפדפן הפשוטה הזו מאפשרת לך להפעיל ולכבות את WebRTC. כאשר בקרת WebRTC דולקת, דפדפן Chrome שלך יפסיק להשתמש ב- WebRTC.

- דליפת WebRTC מונעת: בדומה למגביל הרשת WebRTC, הרחבה זו מונעת דליפות WebRTC על ידי שליטה בהגדרות פרטיות נסתרות של WebRTC ואפשרויות ניתוב.

- Webrtc Protect – הגנה על דליפת IP: כברירת מחדל, סיומת הדפדפן הזו מבטלת את WebRTC. עם זאת, באפשרותך להגדיר אותו כדי לאפשר לך להמשיך להשתמש ב- Webrtc. אם כן, זה ישלוט באפשרויות הניתוב WebRTC שלך, כמו מגביל רשת WebRTC.

ספארי

ספארי מחמיר יותר מרוב הדפדפנים מבחינת הטיפול במשתמשים’ פְּרָטִיוּת. יש שאולי אפילו יגידו שאתה לא’זה בכלל צריך לכבות את Webrtc, וכל מה שאתה צריך זה VPN טוב לספארי. עם זאת, אם אתה רוצה שקט נפשי מוחלט, אתה יכול לכבות את webrtc בכמה צעדים פשוטים:

- ספארי פתוח.

- לחץ על ספארי בשורת התפריט.

- לחץ על העדפות.

- בחלון ההגדרות שצץ, עבור לכרטיסייה מתקדמת.

- גלול מטה וקרג את תיבת הסימון שאומרת שהצג תפריט פיתוח בסרגל התפריט.

- סגור את חלון ההגדרות.

- לחץ על כפתור פיתוח בשורת התפריט.

- בחר תכונות ניסוי.

- לחץ על הסר ממשק API WebRTC מדורגי.

שימו לב כי השבתת WebRTC בספארי משפיעה רק על ההפעלה הנוכחית. ברגע שתסגור ותפתח מחדש את הדפדפן, webrtc יפנה לאחור.

Firefox

כמו גוגל, Mozilla Firefox הוא תומך כבד של Webrtc. אם VPNs עבור Firefox יכול’לא למנוע דליפות webrtc, אתה יכול לכבות את WebRTC לחלוטין על ידי ביצוע הצעדים הללו:

- פתח את Firefox.

- הקלד: config לסרגל הכתובות.

- לחץ על אני מקבל את הסיכון!

- הקלד מדיה.PeerConnection.מופעל לסרגל החיפוש.

- לחץ פעמיים על התוצאה כדי לשנות את הערך מ- True לשגוי.

קָצֶה

לבסוף, כאן’S כיצד להשבית WEBRTC ב- Microsoft Edge:

- קצה פתוח.

- הקלד קצה: // דגלים לסרגל הכתובות.

- לחץ על Enter.

- חפש אנונימיזציה של IPs מקומיים שנחשפו על ידי WebRTC.

- לחץ על התפריט הנפתח לידו ובחר הפעל.

- Edge יבקש מכם להפעיל מחדש את הדפדפן עבור ההגדרות החדשות שייכנסו לתוקף.

- סגור ואז נפתח מחדש.

מה עם מזהי מכשיר?

למרות שהנושא העיקרי עם דליפות WebRTC הוא דליפת כתובות ה- IP, צדדים שלישיים יכולים להשתמש גם ב- WebRTC כדי לקבל מידע על מכשירי המדיה במחשב שלך. אלה המיקרופונים, המצלמות, פלט האודיו שלך, נגני CD ואחרים. לדוגמה, אם אתה הולך לאתר Leaks של דפדפן, 4 שהוא אתר אחר שיכול לזהות דליפות WebRTC, אתה יכול לראות אילו סוגים של מכשירי מדיה נמצאים במחשב שלך.

למרבה המזל, הדפדפנים לא’T לאפשר לצדדים שלישיים להשיג מזהי מכשיר, שהם קודים ייחודיים עם 16 ספרות ספציפיים למכשירי מדיה. עם זאת, צדדים שלישיים עדיין יכולים לראות אילו סוגים של מכשירי מדיה יש לך, כמו גם את החשיש שהדפדפן שלך מייצר במקום מזהי מכשיר.

ומכיוון שהאישון שנוצר על ידי דפדפן משתנה רק כשאתה מנקה את נתוני הגלישה שלך, זה יכול להיות רק עניין של זמן עד שמישהו יגלה דרך להשתמש במידע הזה נגדך. החדשות הטובות הן, חסימת דליפות WebRTC, בין אם באמצעות VPNs או השבתת WEBRTC, מונעת את דליפת המידע הללו.

לסכם

למרות כל הדברים הטובים ש- Webrtc מביא – מהיר יותר מהיר יותר, פחות תקשורת וידיאו מעורפלת, העברות קבצים חלקות יותר – אנחנו יכולים’לא להתעלם מהאיום שההדלפות שלו מהווה לפרטיות שלנו. כמו שאנחנו תמיד אומרים, הפרטיות היא הכל ולעולם לא נוכל להיות מאובטחים מדי באינטרנט. בזמן שאנו מחכים שמפתחי WebRTC ימצאו פתרונות לדליפות WebRTC, ההימורים הטובים ביותר שלנו לעת עתה הם להשתמש ב- VPN אמין או כדי להשבית את WEBRTC לחלוטין.

שאלות נפוצות

לסיכום הכל, בואו נענה על כמה שאלות נפוצות על דליפות Webrtc ו- Webrtc.

אתה יכול לתקן דליפות WebRTC על ידי שימוש ב- VPN החוסם דליפות WebRTC או השבתת WebRTC על הדפדפנים שלך לחלוטין. הראשון הוא הפיתרון הטוב ביותר אם אתה רוצה ליהנות מכל הפונקציונליות שמגיעים עם WebRTC, אך עם אבטחה טובה יותר. VPNs החוסמים דליפות WebRTC מאפשרות ל- WebRTC לעבוד על הדפדפן שלך, אך רק באמצעות מנהרות מוצפנות. זה מונע מכל אחד לגנוב את כתובת ה- IP שלך על ידי ניצול תקשורת webrtc.

כדי לעצור את WebRTC לדלוף בכרום, אתה יכול להשתמש ב- VPN בכל פעם שאתה משתמש ב- Chrome. VPNS מסלול תקשורת WebRTC באמצעות מנהרות מוצפנות, ומונע דליפות WebRTC. אתה יכול גם להשתמש בתוספי כרום כמו מגביל רשת WebRTC, שמגדיר מחדש את אפשרויות הניתוב של WebRTC כדי להפוך אותם לבטוחים יותר, או לשלוט WebRTC כדי להפעיל ולכבות את WebRTC כרצונם.

זה תלוי. אתה לא צריך’לא כבה את webrtc בדפדפן שלך אם אתה משתמש באתרים או בשירותים המסתמכים על webrtc, כמו Google Hangouts, Google Meets, או Messenger Messenger. עם זאת, אם השירותים שאתה משתמש ב- DON’לא השתמש ב- WebRTC, כיבוי התכונה מונע לחלוטין דליפות webrtc.

- מצא ושים לב למכשיר שלך’כתובת ה- IP הציבורית.

- עבור אל ExpressVPN’אתר מבחן דליפות Webrtc או כל כלי מקוון המגלה דליפות WebRTC.

- אם כתובת ה- IP הציבורית שלך תואמת את כתובת ה- IP באתר, אז WebRTC שלך דולף.

מה מבחן הדליפה WebRTC? [להנחות]

שמיעת FUD סביב Webrtc IP דליפות ובדיקת אותן? הסיפורים שמאחוריהם נכונים, אך רק באופן חלקי.

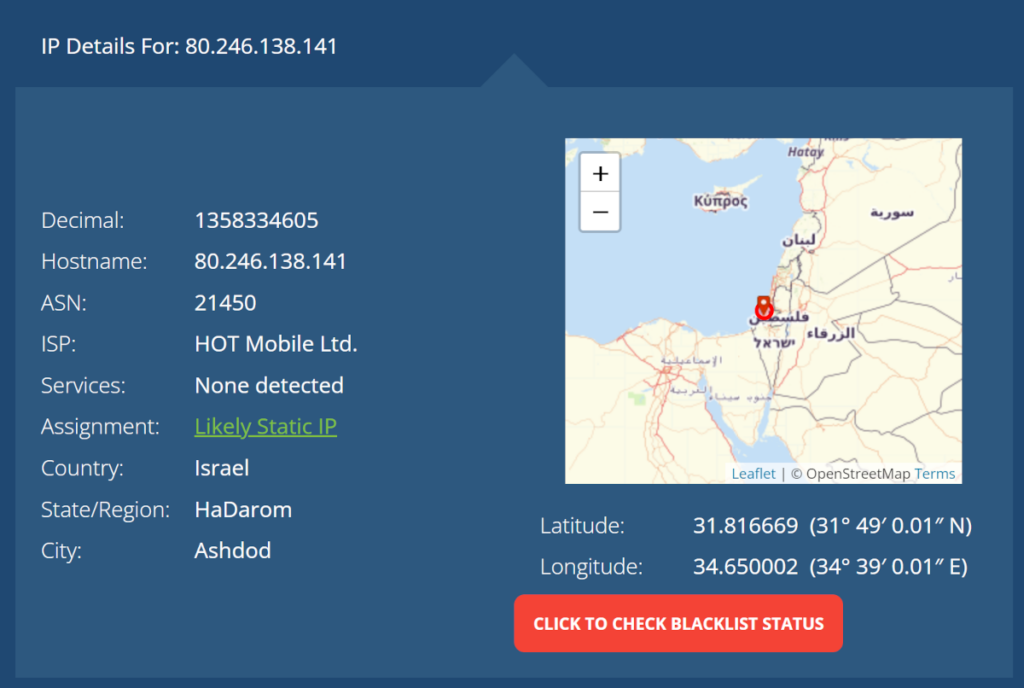

בדיקות דליפת IP של Webrtc היו פופולריות בשלב מסוים, ואיכשהו הם עדיין היום. חלקו קשור ל- FUD טהור בעוד שחלק אחר ממנו חשוב לקחת בחשבון ולסקור. במאמר זה, אני’אנסה לכסות את זה ככל יכולתי. מבלי לדלוף את כתובת ה- IP הפרטית שלי (192.168.123.191 כרגע אם אתה חייב לדעת) או את כתובת ה- IP הציבורית שלי (80.246.138.141, בזמן שקשור לטלפון שלי בבית הקפה), מאפשר לחפור לנושא זה יחד ⛏️

תוכן העניינים

- כתובות ראש ממשלות ל- IP

- כתובות IP פרטיות וציבוריות

- כתובות IP ופרטיות

- מי מכיר את כתובת ה- IP שלך (ES)?

- מפתחי יישומי WebRTC

- מפתחי VPN

כתובות ראש ממשלות ל- IP

כתובות IP הן מה שהביא אותך לכאן לקרוא מאמר זה מלכתחילה. זה משמש מכונות כדי לפנות זו לזו ולתקשר. ישנם סוגים שונים של כתובות IP, וקבוצה אחת כזו נעשית בין כתובות פרטיות לציבוריות.

כתובות IP פרטיות וציבוריות

פעם, האינטרנט נבנה על גבי IPv4 (וזה עדיין בעיקר). פירושו של IPv4 פירושו שלכל מכשיר נבנתה כתובת IP מתוך 4 אוקטטות – בסך הכל כ -4 מיליארד כתובות פוטנציאליות. פחות מהאנשים על כדור הארץ כיום ובוודאי פחות ממספר המכשירים שקיימים כעת ומתחברים לאינטרנט.

זה נפתר על ידי פיצול טווחי הכתובת לאלה פרטיים וציבוריים. טווח כתובות IP פרטי הוא מגוון שניתן להשתמש בו מחדש על ידי ארגונים שונים. לדוגמה, כתובת ה- IP הפרטית ששיתפתי לעיל? 192.168.123.191? זו עשויה להיות גם כתובת ה- IP הפרטית בה אתה משתמש.

כתובת IP פרטית משמשת לתקשורת בין מכשירים המתארחים באותה רשת מקומית (LAN). כאשר מכשיר נמצא ברשת אחרת, המכשיר המקומי פונה אליו דרך המכשיר המרוחק’כתובת ה- IP הציבורית. מאיפה הגיעה כתובת ה- IP הציבורית ההיא?

כתובת ה- IP הציבורית היא מה שמכשיר NAT מקשר עם כתובת ה- IP הפרטית. זה “קופסא” יושב על קצה הרשת המקומית, מחבר אותה לאינטרנט הציבורי. זה בעצם משמש כמתרגם של כתובות IP ציבוריות לאלה פרטיות.

כתובות IP ופרטיות

אז יש לנו כתובות IP, כמו … כתובות בית. הם מציינים כיצד ניתן להגיע למכשיר. אם אני יודע את כתובת ה- IP שלך אז אני יודע עליך משהו:

- כתובת IP פרטית היא חלון קטן לכיוון אותה רשת מקומית. מספיק כתובות כאלה ומישהו יכול להבין טוב את הארכיטקטורה של אותה רשת (או כך שנאמר לי)

- כתובות IP ציבוריות יכולות לומר לך היכן המשתמש הזה. במידה מסוימת:

מבט מהיר על כתובת ה- IP הציבורית שלי מלמעלה, מביא לך את המידע הבא על whatismyipaddress.com:

- ספק שירותי האינטרנט שלי הוא נייד חם

- אבל … זהו נקודה חמה סלולרית הקשורה מהסמארטפון שלי

- ואני בהחלט לא ממוקם באשדוד, למרות שגדלתי שם כילד

- די לומר, זה לא’גם כתובת IP סטטית

- דבר שיש לקחת בחשבון כאן – אתר תמים לכאורה מכיר את כתובת ה- IP הציבורית שלי. שם’אין אמיתי “פְּרָטִיוּת” בכתובות IP ציבוריות

זה מעט מדויק, אבל במקרה ספציפי זה, לא הרבה. במקרים אחרים זה יכול להיות די מדויק לעזאזל. מה שאומר שזה די פרטי בעיניי.

דבר אחד ניתן להשתמש בכתובות ה- IP המגעילות האלה? טביעת אצבע. זהו תהליך של הבנת מי אני מבוסס על האיפור וההתנהגות של המכונה שלי ואני. כתובת IP היא אחד מהמאפיינים הרבים שניתן להשתמש בהם לטביעת אצבעות.

אם אתה’לא בטוח אם כתובות IP הן דאגה לפרטיות או לא, אז שם’הרעיון כי ככל הנראה כתובות ה- IP נחשבות למידע שניתן לזהות באופן פרטי – PII (מבוסס על פסק הדין של בתי המשפט בארה”ב עד כמה שאני יכול ללקט). המשמעות היא שניתן להשתמש בכתובת IP כדי לזהות אותך כאדם. איך זה משפיע עלינו? אני’ד תגיד שזה תלוי במקרה השימוש ובמצב התקשורת – אבל מה אני יודע? אני לא עורך דין.

מי מכיר את כתובת ה- IP שלך (ES)?

כתובות IP חשובות לתקשורת. הם מכילים מידע פרטי בהם בגלל טבעם. מי מכיר את כתובות ה- IP שלי בכל מקרה?

התשובה הברורה היא ספק שירותי האינטרנט שלך – הספק המספק לך גישה לאינטרנט. זה הקצה את כתובת ה- IP הציבורית בה אתה משתמש לך והיא יודעת מאיזו כתובת IP פרטית אתה מגיע (במקרים רבים, היא אפילו הקצה לך את זה דרך ADSL או מכשיר גישה אחר שהוא הותקן בביתך).

חוץ ממך’מחדש מנסה להסתיר, כל אתרי האינטרנט שאתה ניגש אליו מכירים את כתובת ה- IP הציבורית שלך. כאשר התחברת לבלוג שלי כדי לקרוא מאמר זה, על מנת להחזיר לך פיסת תוכן זו, השרת שלי היה צריך לדעת לאן לענות, מה שאומר שיש לו את כתובת ה- IP הציבורית שלך. האם אני מאחסן אותו ומשתמש בו במקום אחר? לא שאני מודע ישירות אליו, אבל שירותי השיווק שלי כמו Google Analytics עשויים וכנראה עושים שימוש בכתובת ה- IP הציבורית שלך.

אולם כתובת ה- IP הפרטית שלך’לא מודע ישירות לזה ולרוב לא’גם לא צריך את זה.

כתובות WEBRTC ו- IP

WebRTC עושה שני דברים אחרת מרוב הפרוטוקולים האחרים מבוססי הדפדפן שם בחוץ:

- זה מאפשר תקשורת עמיתים לעמית, ישירות בין שני מכשירים. זה נוגע מגישה של שרת הלקוח הקלאסי בה שרת מתווך כל הודעה בין לקוחות

- WebRTC משתמש ביציאות דינמיות שנוצרו בכל מפגש בעת הצורך. זה שוב משהו שזכית’לא ראו במקום אחר בדפדפני האינטרנט שבהם יציאות 80 ו 443 נפוצות כל כך

מכיוון ש- WebRTC מתבססת מגישה של שרת הלקוח ומשתמשת בנמלים חלופיים דינמיים, שם’הוא צורך במנגנוני חציית Nat להיות מסוגלים. ובכן … עוברים דרך נטיות וחומות אש אלה. ובעוד בו, נסה לא לבזבז יותר מדי משאבי רשת. זו הסיבה שלחיבור עמיתים רגיל ב- WebRTC יהיו 4+ סוגים של “מְקוֹמִי” כתובות כמועמדים לתקשורת כזו:

- הכתובת המקומית (בדרך כלל, כתובת ה- IP הפרטית של המכשיר)

- כתובת רפלקסיבית לשרת (כתובת ה- IP הציבורית שהתקבלה באמצעות בקשת הלם)

- כתובת ממסר (כתובת IP ציבורית שהתקבלה באמצעות בקשת סיבוב). זה מגיע ב -3 שונה “טעמים”: UDP, TCP ו- TLS

המון המון כתובות שצריך להעביר מעמית אחד למשנהו. ואז ניהל משא ומתן ובדק קישוריות באמצעות ICE.

ואז שם’זה התוספת הקלה הזו “אי נוחות” שכל כתובות ה- IP הללו מועברות ב- SDP שניתן ליישום על גבי WebRTC כדי שתשלח את הרשת. זה דומה לי לשלוח מכתב, ומאפשר לסניף הדואר לקרוא אותו רגע לפני שהוא סוגר את המעטפה.

כתובות IP נחוצות כדי ש- WEBRTC (ו- VOIP) יוכלו לנהל משא ומתן ולתקשר כראוי.

זה חשוב, אז אני’אני תכתוב את זה שוב: כתובות IP נחוצות כדי ש- WebRTC (ו- VoIP) יוכלו לנהל משא ומתן ולתקשר כראוי.

זה אומר שזה לא’t באג או הפרת אבטחה מטעם Webrtc, אלא התנהגותה הרגילה המאפשרת לך לתקשר מלכתחילה. אין כתובות IP? אין תקשורת.

דבר אחרון: אתה יכול להסתיר משתמש’כתובת IP מקומית ואפילו כתובת IP ציבורית. אם כן, פירושו פירושו שהתקשורת עוברת שרת פונה מתווך.

עבר webrtc “ניצולים” של כתובות IP

WebRTC הוא דרך נהדרת עבור האקרים:

- זוהי פיסת טכנולוגיה חדשה, כך שההבנה אותה מוגבלת

- WebRTC מורכב, עם הרבה פרוטוקולי רשת שונים ומשטחי התקפה באמצעות ממשקי ה- API הנרחבים שלה

- יש להחליף כתובות IP, תוך מתן גישה ל … ובכן … כתובות IP

המנצלים העיקריים סביב כתובות IP בדפדפנים המשפיעים על המשתמש’פרטיות S נערכה עד כה לטביעת אצבעות.

טביעת אצבעות היא פעולת הבנת מי משתמש מבוסס על טביעת האצבע הדיגיטלית שהוא עוזב באינטרנט. אתה יכול לאסוף די הרבה על מי משתמש מבוסס על התנהגות דפדפן האינטרנט שלהם. טביעות אצבעות הופכות את המשתמשים לזיהוי וניתנים למעקב כאשר הם גולשים באינטרנט, וזה די שימושי למפרסמים.

שם’זה הצד ההפוך לזה – WebRTC הוא דרך שימושית לדעת אם מישהו הוא אדם אמיתי או בוט שרץ על אוטומציה של דפדפן כפי שצוין בתגובות. הרבה מהאוטומציות של הדפדפנים בקנה מידה גבוה פשוט יכלו’זה די מתמודד עם ממשקי API של WebRTC בדפדפן, ולכן היה הגיוני להשתמש בו כחלק מהטכניקות כדי לחשוף תנועה אמיתית מבוטים.

מאז, WebRTC ביצעה כמה שינויים בחשיפה של כתובות IP:

- זה לא’t חושף כתובות IP מקומיות ליישום אם המשתמש מקלט’T איפשר גישה למצלמה או למיקרופון

- אם הוא עדיין זקוק לכתובות מקומיות, הוא משתמש ב- MDNs במקום זאת

מי מכיר את כתובת ה- IP המקומית שלך ב- WebRTC?

ישנם גורמים שונים בפגישה WebRTC שצריכים לקבל את כתובת ה- IP המקומית שלך בפגישה WebRTC:

- הדפדפן שלך. שֶׁלָה “קְרָבַיִם” שמריץ את ערימת WebRTC צריכה להכיר את כתובת ה- IP המקומית שלך. וזה כן. כך גם הדפדפן שלך לצורך העניין

- העמית השני. זה יכול להיות דפדפן אינטרנט אחר או שרת מדיה. הם זקוקים לכתובת ה- IP הזו כדי לחזור אליך אם הם’ישר באותה רשת כמוך. והם יכולים רק לדעת שאם הם ינסו לפנות אליך

- יישום האינטרנט. מכיוון של- WeBrTC אין איתות, היישום הוא זה ששולח את כתובת ה- IP המקומית לעמית השני

- תוספי דפדפן. יתכן שיש להם גישה למידע זה פשוט מכיוון שיש להם גישה לקידוד JavaScript לדף האינטרנט המנהל את התקשורת. מכיוון שליישום האינטרנט יש תצוגה ברורה של כתובות ה- IP בהודעות SDP, כך גם תוספי דפדפן שיש להם גישה לדף האינטרנט והיישום האינטרנט הזה

- הפוך שרתים. לא שלך, אלא עמיתך’S Server Server. מכיוון ששרת סיבוב זה עשוי לשמש כמתווך לתנועה. היא זקוקה לכתובת ה- IP המקומית שלך כדי לנסות (ובעיקר להיכשל) להתחבר אליה

העמיתים האחרים, יישום האינטרנט ושרת הפנייה לא’זה באמת צריך את הגישה הזו אם אתה לא’לא אכפת למקרה השימוש ברשת המקומית קישוריות. אם חיבור מושב webrtc ברשת המקומית (בתוך משרד חברה, בית וכו ‘)’לא מה אתה’התמקד מחדש, אז אתה צריך להיות בסדר עם לא לשתף את כתובת ה- IP המקומית.

כמו כן, אם אתה מודאג מהפרטיות שלך עד כדי לא לרצות שאנשים יכירו את כתובת ה- IP המקומית שלך – או כתובת IP ציבורית – אז היית’זה רוצה כתובות IP אלה שנחשפו גם כן.

אבל איך הדפדפן או האפליקציה יכולים לדעת על כך?

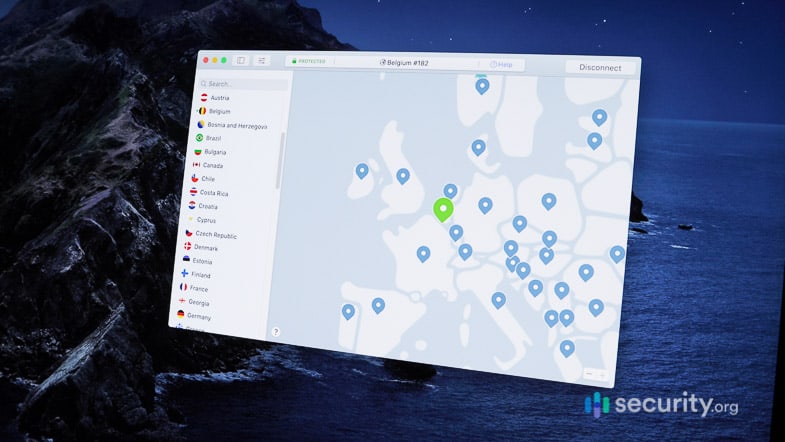

VPNs מפסיקים דליפות IP של WebRTC

בעת שימוש ב- VPN, מה שאתה עושה למעשה הוא לוודא שכל התנועה תשתנה דרך ה- VPN. ישנן סיבות רבות לשימוש ב- VPN וכולם מסתובבים סביב פרטיות ואבטחה – או מהמשתמש או התאגיד ש- VPN שלהם משמש.

לקוח VPN מיירט את כל התנועה היוצאת מהמכשיר ומנתב אותו דרך שרת VPN. VPNS גם קבע את התצורה של שרתי פרוקסי למטרה זו כך שתעבורת האינטרנט באופן כללי תעבור את הפרוקסי הזה ולא ישירות ליעד – כל זה על מנת להסתיר את המשתמש עצמו או לפקח על המשתמש’S גלישה בהיסטוריה (האם אתה רואה כיצד ניתן להשתמש בכל הטכנולוגיות הללו לאנונימיות או להיפך הגמור ממנה?).

WebRTC מהווה אתגר גם עבור VPNS:

- הוא משתמש במספר כתובות ויציאות. באופן דינמי. אז קצת יותר קשה לעקוב אחר

- כתובות IP נמצאות בגוף של HTTP ומודעות WebSocket עצמן ולא רק בכותרות הפרוטוקול. הם יכולים להיות די קשה למצוא כדי למחוק/להחליף

- Webrtc משתמש ב- UDP, שבדרך כלל לא’לא לקבל טיפול מיוחד על ידי פרוקסי רשת (הנוטים להתמקד בתעבורת HTTP וב- WebSocket)

- האם הזכרתי שזה די חדש? וספקי VPN יודעים על כך מעט

כדי לגרום לכל זה להיעלם, לדפדפנים יש מדיניות פרטיות המובנית בתוכם. ו- VPNs יכולים לשנות את המדיניות הזו כדי להתאים לצרכים שלהם-דברים כמו לא לאפשר לתעבורת UDP שאינם פרוקסית להתרחש.

כמה צריך אכפת לך מדליפות ip webrtc?

זֶה’אתה יכול להחליט.

כמשתמש אני לא’לא אכפת הרבה מי יודע את כתובת ה- IP שלי. אבל אני לא דוגמא – אני משתמש גם בשירותי Chrome ו- Google. יחד עם מנוי ל- Office 365 וחשבון פייסבוק. רוב חיי כבר ניתנו לאמריקה התאגידית. ��

להלן כמה כללי אצבע אני’השתמש אם הייתי מחליט אם אכפת לי:

- אם אתה’חוסם מחדש את JavaScript בדפדפן שלך אז כנראה שאין לך מה לדאוג – webrtc זכה’לא לעבוד בלי זה בכל מקרה

- בהנחה שאתה’לא משתמש בסקייפ, פייסבוק מסנג’ר, WhatsApp ואחרים כי אתה לא’זה לא רוצה שהם יידעו או יעקוב אחריכם, אז עליכם לחשוב פעמיים על השימוש גם ב- WebRTC. ואם אתה משתמש בו, דאג “תֶקַע” זֶה “דליפת IP” ב- Webrtc

- באמצעות VPN? אז זה אומר שאתה לא’לא רוצה את כתובות ה- IP שלך ידועות בפומבי. וודא ש- VPN שלך מטפל גם ב- WebRTC כראוי

- החליף את Google Search ב- DuckDuckGo בדפדפן שלך? או מנועי חיפוש אחרים מכיוון שנאמר שהם מודעים יותר לפרטיות? אז אולי תרצה לשקול גם את זווית ה- WebRTC של זה

בכל המקרים האחרים, פשוט אל תעשו כלום ואל תהסס להמשיך להשתמש ב- WebRTC “כמו כן”. רוב משתמשי האינטרנט עושים בדיוק את זה.

האם אתה רוצה פרטיות או פרטיות?

זה מסובך ��

אתה רוצה לתקשר עם מישהו ברשת. מבלי שהם יודעים ישירות את כתובת ה- IP הפרטית או הציבורית שלך. כי … טוב … היכרויות. ואנונימיות. והטרדה. ולא יהיה.

לשם כך אתה רוצה שהתקשורת תסווה על ידי שרת. כל התנועה – איתות ומדיה – מנותבת דרך שרת/השירות המתווך. כך שאתה רעול פנים מהשכר האחר. אבל נחשו מה – פירוש הדבר שכתובות ה- IP הפרטיות והציבוריות שלכם עומדות להיות ידועות לשרת/השירות המתווך.

אתה רוצה לתקשר עם מישהו ברשת. בלי אנשים, חברות או ממשלות מצותימים לשיחה.

לשם כך אתה רוצה שהתקשורת תהיה עמית לעמית. אין שרתי פניות או שרתי מדיה כמתווכים. וזה נהדר, אבל נחשו מה – זה אומר שכתובות ה- IP הפרטיות והציבוריות שלכם יהיו ידועות בפני העמית שאתה מתקשר איתו.

בשלב מסוים מישהו צריך לדעת את כתובות ה- IP שלך אם אתה רוצה וצריך לתקשר. וכאן בדיוק התחלנו.

אה, ותכניות מסובכות A-La Tor Networking זה נחמד, אבל לא’לא לעבוד כל כך טוב עם תקשורת בזמן אמת בה חביון וסיביות הם קריטיים לאיכות המדיה.

המפתח’זווית של דליפות IP של Webrtc

אָנוּ’ראו את הנושא, הסיבות לכך ואנחנו’ve דיבר על המשתמש’זווית כאן. אבל מה עם מפתחים? מה הם צריכים לעשות בקשר לזה?

מפתחי יישומי WebRTC

אם אתה מפתח יישומי WebRTC, עליך לקחת בחשבון שחלק מהמשתמשים שלך יהיו מודעים לפרטיות. זה עשוי לכלול את הדרך בה הם חושבים על כתובות ה- IP שלהם.

הנה כמה דברים שתוכלו לחשוב עליהם כאן:

- האם השירות שלך מציע תקשורת P2P? (סביר להניח שאתה צריך כתובות IP מקומיות עבור זה בהודעות)

- אם התנועה שלך זורמת אך ורק באמצעות שרתי מדיה, שקול להסיר מועמדים מארחים מצד המכשיר. בכל מקרה הם יהיו חסרי תועלת

- אתה’כנראה שהעביר את כתובות ה- IP בהודעות SDP ברשת שלך. האם אתה מאחסן אותם או רושם אותם בכל מקום? לכמה זמן? באיזה פורמט?

- בדוק את השירות שלך בסביבות שונות לאגמות פרטיות:

- פרוקסי אינטרנט

- חומות אש קפדניות

- VPNs מסוגים שונים

מפתחי VPN

אם אתה מפתח VPN, עליך לדעת יותר על webrtc, ולהשקיף קצת מאמץ בטיפול בו.

חוסם את Webrtc לגמרי ניצח’t לפתור את הבעיה-זה פשוט יחמיר משתמשים הזקוקים לגישה ליישומים מבוססי WebRTC (= כמעט כל אפליקציות הפגישה).

במקום זאת, עליך לוודא שחלק מיישום לקוח VPN שלך דואג לתצורות הדפדפן כדי להציב אותן במדיניות שמתאימה לכללים שלך:

- וודא שאתה מנתב תנועה WebRTC דרך ה- VPN. זה כולל איתות (קל) וגם מדיה (קשה יותר). אני’D גם בדוק את ניתוב ערוץ הנתונים בזמן שהוא היה אם הייתי אתה

- טפל בניתוב UDP. דוֹן’פשוט לכו על הגישה הפשוטה של TCP/TLS בלבד, מכיוון שזה יהרוס את איכות החוויה עבור המשתמשים שלכם

- בדוק כנגד מספר סוגים שונים של יישומי WebRTC שם בחוץ. דוֹן’לא תסתכל רק על Google Meet – יש המון אחרים שאנשים משתמשים בהם

מבחן דליפת WebRTC: גרסת השאלות הנפוצות

✅ מהו מבחן דליפת WebRTC?

מבחן דליפת WebRTC הוא יישום אינטרנט פשוט שמנסה למצוא את כתובת ה- IP המקומית שלך. זה משמש לבדיקה ולהוכיח כי יישום אינטרנט למראה חף מפשע ללא הרשאות מיוחדות ממשתמש יכול לקבל גישה לנתונים כאלה.

✅ האם Webrtc עדיין דולף ip?

כן ולא.

זה באמת תלוי איפה אתה’מסתכל על הנושא הזה.

WebRTC זקוק לכתובות IP כדי לתקשר כראוי. אז שם’אין דליפה אמיתית. בקשות שנכתבו בצורה גרועה עלולות לדלוף כתובות IP כאלה שלא בכוונה. יישום VPN עשוי להיות מיושם בצורה גרועה כדי לא לחבר זאת “דְלִיפָה” למשתמשים המודעים לפרטיות המשתמשים בהם.✅ האם אוכל לחסום דליפות webrtc ב- Chrome?

כן. על ידי שינוי מדיניות הפרטיות בכרום. זה משהו ש- VPNs יכולים לעשות גם כן (וצריכים לעשות).

✅ כמה חמורה דליפת Webrtc?

דליפת WEBRTC של כתובות IP מעניקה ליישומי אינטרנט את היכולת להכיר את כתובת ה- IP הפרטית שלך. זה היה נושא פרטיות בעבר. כיום, כדי לקבל גישה למידע זה, תחילה על יישומי אינטרנט לבקש מהמשתמש להסכים לגשת למיקרופון או למצלמה שלו, כך שזה פחות בעיה.

✅ מהו VPN טוב לחיבור דליפת WebRTC?

אני יכול’אני באמת ממליץ על VPN טוב לחיבור דליפות WebRTC. זה לא’לא מה אני עושה, ולמען האמת, אני לא’לא תאמין בכלים כאלה המחברים את הדליפות הללו.

כלל אצבע אחד שאני יכול לתת כאן הוא שדון’לא ללכת על VPN בחינם. אם זה בחינם, אתה המוצר, מה שאומר שהם מוכרים את הנתונים שלך – הפרטיות המדויקת שאתה מנסה להגן.