¿Cómo matar a Bitcoin?

El casi indestructible tejón de miel, famoso por su capacidad para soportar mordeduras de serpientes venenosas, es la mascota animal de Bitcoin por una buena razón. A lo largo de los años, Bitcoin ha sobrevivido a tantos ataques técnicos, tantos conflictos internos y tantas críticas externas por lo que se ha ganado una reputación antifragilidad. Este término, acuñado por el economista Nassim Taleb, se utiliza para describir algo que prospera en condiciones adversas:

“Algunas cosas se benefician de los choques; prosperan y crecen cuando se exponen a la volatilidad, la aleatoriedad, el desorden y los factores estresantes y aman la aventura, el riesgo y la incertidumbre… La antifragilidad va más allá de la resiliencia o la solidez. El resiliente resiste los choques y permanece igual; el antifrágil mejora “.

– Nassim Nicholas Taleb

Desde esta perspectiva, quizás la forma más segura de matar a Bitcoin sería dejar de desafiarlo. Sin embargo, en un mundo de monedas en competencia feroz (fiat, altcoins y metales preciosos), esa tranquilidad destructiva parece poco probable. En el futuro previsible, anticipe más ataques y “¡Bitcoin está muerto!” declaraciones.

Contents

Ataques a Bitcoin: pasado, presente y futuro

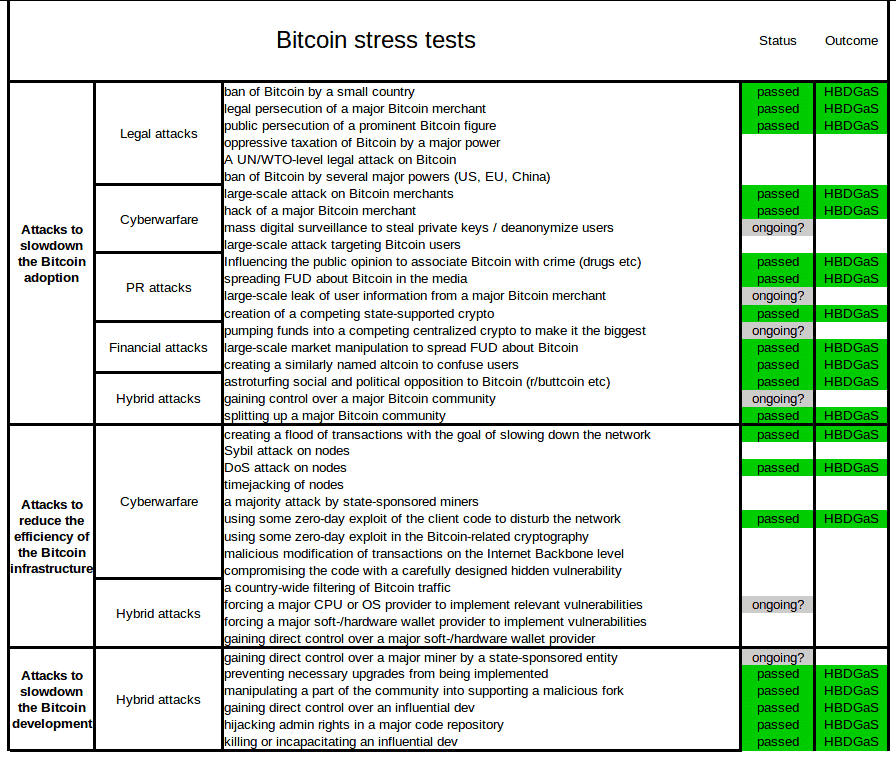

Hace unos meses, usuario de Reddit amigo compiló una lista bastante completa de ataques a Bitcoin. En caso de que se esté preguntando acerca de la columna “Resultado”, “HBDGaS” significa “Honey Badger Don’t Give a S #!%”, Que hace referencia a un video viral sobre la capacidad de supervivencia del animal..

Si bien se podrían proponer diferentes categorías o ataques adicionales, la lista transmite efectivamente la amplia variedad de ataques que ha sufrido Bitcoin, así como algunas posibles amenazas futuras..

Hay tres categorías amplias de ataque, con una retroalimentación significativa entre ellas:

Como puede ver, aunque hay tres categorías diferentes, al final, todas están conectadas en sus resultados. Consideremos estos ataques específicos con mayor detalle, incluidos ejemplos conocidos y sus contadores..

8 formas de matar Bitcoin al ralentizar su adopción

Ataques legales

Cuando las autoridades aprueban y hacen cumplir la legislación contra Bitcoin, el efecto final es el castigo de los usuarios. La lista señala correctamente que Bitcoin ha sobrevivido a varias prohibiciones totales de países pequeños (a saber Afganistán, Argelia, Bangladesh, Bolivia, Ecuador, Marruecos, Macedonia, Vanuatu y Vietnam). De hecho, estas prohibiciones han pasado desapercibidas fuera de estos lugares..

Sin embargo, aún no se ha producido ninguna prohibición por parte de países grandes y de importancia sistémica o grandes potencias (Estados Unidos, la Unión Europea, China). El ejemplo más cercano de una prohibición por parte de una nación importante sería Rusia, donde el estado legal de Bitcoin parece estar en un estado de cambio constante.

Se sabe que numerosos informes falsos de prohibiciones de países grandes, en particular China y Corea del Sur, provocan caídas de precios, a veces de manera significativa. Sin embargo, un precio bajo de “oferta” puede estimular la adopción en otros países, por lo que es probable que existan fuerzas compensatorias en todo el mercado. Los precios bajos pueden perjudicar a los titulares, pero es posible que también estimulen la adopción. También debe recordarse que incluso a un precio suprimido, Bitcoin todavía funciona.

¿Se puede prohibir Bitcoin??

Si bien las naciones pueden desalentar el uso de Bitcoin al enjuiciar a los usuarios conocidos, cualquier prohibición de la interacción de los ciudadanos con la red sería técnicamente inaplicable.. Satélites Blockstream actualmente transmite la cadena de bloques a América, África y Europa occidental y pronto cubrirá todo el mundo, por lo que una configuración de satélite bastante económica aún puede recibir datos de la cadena de bloques incluso si se eliminan de Internet de una nación (como parte de un filtrado de todo el país de Tráfico de Bitcoin).

En cuanto al envío de transacciones a la cadena de bloques, existen múltiples métodos sigilosos: Colina, vía SMS, dentro de un cifrado correo electrónico u otro mensaje de texto, o incluso usando esteganografía para codificar transacciones dentro de archivos digitales aparentemente inocuos.

Según Andreas Antonopoulos, esta imagen de lindos gatitos esconde una transacción de 550.000 BTC.

Por lo tanto, prohibir Bitcoin sería un juego perdido de whack-a-mole para las autoridades. El código se puede (re) escribir mucho más rápido que la legislación, por lo que las autoridades siempre se retrasarán en el desarrollo. Incluso un ataque legal a nivel de la ONU / OMC coordinado internacionalmente probablemente solo tendría el efecto de forzar a Bitcoin a la clandestinidad, incentivar el desarrollo de características de privacidad y quizás aumentar su valor como artículo de contrabando (como ocurrió con los narcóticos)..

En cuanto a la persecución de comerciantes o figuras de Bitcoin, esto ciertamente ha ocurrido. Los ejemplos incluyen el encarcelamiento de Ross Ulbricht, acusado de ser el cerebro detrás del mercado de la red oscura de Silk Road, y Charlie Shrem, acusado de actuar como transmisor de dinero sin licencia. Como los mercados de la darknet y los intercambios descentralizados han proliferado y evolucionó desde que se hicieron ejemplos tan duros de Ulbricht y Shrem, parece que tales riesgos legales no desalientan la participación del usuario, sino que fomentan una mayor sofisticación técnica.

Guerra cibernética

La guerra cibernética es la piratería y la manipulación de las redes sociales realizada por actores a nivel estatal. Lo entenderemos como piratería informática general por parte de cualquier persona, grupo o agencia. El propio Bitcoin hasta ahora ha demostrado ser resistente a los piratas informáticos a pesar de la enorme recompensa multimillonaria que representa. Bitcoin es un objetivo difícil principalmente debido a su naturaleza descentralizada y su sistema de prueba de trabajo..

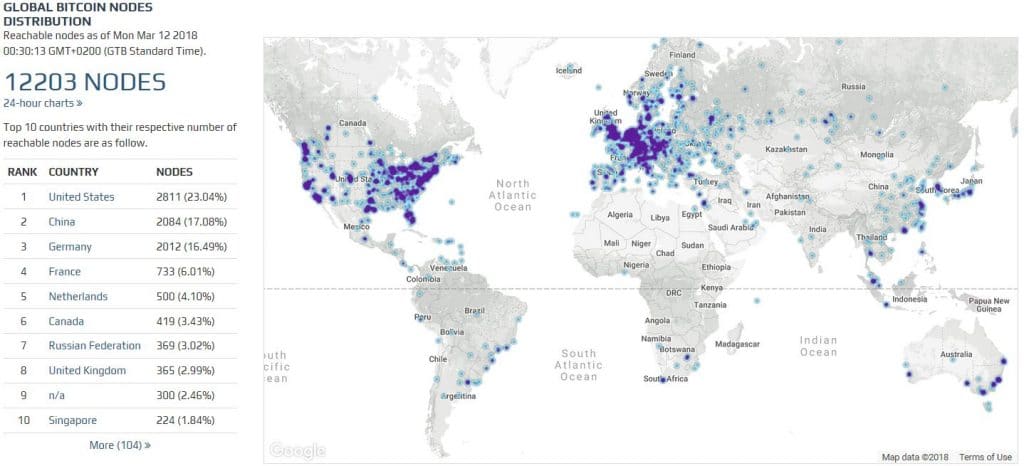

Si los piratas informáticos alteran su versión del código de Bitcoin para intentar tales exploits, las transacciones que rompen las reglas establecidas son rechazadas inmediatamente por la red en general. Cuantos más nodos completos independientes en la red, menos probable es que funcione un ataque de este tipo (actualmente hay más de 12.000 que conocemos).

Si los piratas informáticos intentan reescribir la cadena de bloques a su favor, solo pueden tener éxito controlando más tasa de hash que todos los mineros honestos. Incluso entonces, el algoritmo de prueba de trabajo puede cambiarse en respuesta, neutralizando la inversión masiva de hardware requerida para llevarlo a cabo..

Desafortunadamente, los usuarios y servicios de Bitcoin son mucho más vulnerables a la piratería …

Los ataques cibernéticos retrasan la adopción

Numerosos hacks de los principales comerciantes de Bitcoin (en particular, intercambios, como monte Gox y Bitfinex) han ocurrido a lo largo de los años. Se han robado más de 1 millón de BTC de esta manera. Estos trucos ciertamente retrasan la adopción; los usuarios que pierden fondos pueden no estar dispuestos a volver a comprar Bitcoin.

Los principales medios de comunicación con frecuencia amplifican el daño de relaciones públicas de tales hacks, difundiendo FUD sobre Bitcoin en los medios al no establecer una distinción clara entre el hackeo de una empresa relacionada con las criptomonedas y un “hack de Bitcoin”. Esto ciertamente aumenta el escepticismo con respecto a la seguridad de Bitcoin entre el público no técnico..

Ataques de privacidad obligatorios por el estado

La vigilancia digital masiva para robar claves privadas / desanonimizar a los usuarios es avanzada y continua debido a las regulaciones contra el lavado de dinero y conocer las regulaciones de sus clientes impuestas a todos los clientes de intercambios fiduciarios y, en algunos casos, servicios. Es difícil decir si los requisitos de verificación de identidad han tenido un efecto desalentador en la adopción, ya que todavía existen métodos comerciales anónimos.

Sin embargo, al compartir sus datos, los usuarios corren un mayor riesgo. Si el sitio de un comerciante se ve comprometido, los datos del cliente están expuestos a ladrones de identidad en una filtración a gran escala de información del usuario de un comerciante importante de Bitcoin. Esto, a su vez, podría conducir fácilmente a un posible ataque a gran escala (en línea o fuera de línea) dirigido a los usuarios de Bitcoin. Además, las agencias tributarias pueden exigir información del cliente a los comerciantes (como sucedió recientemente con Coinbase), exponiendo a los usuarios a todo tipo de demandas de pago inesperadas..

Ataques de relaciones públicas

Influir en la opinión pública para asociar Bitcoin con el crimen es muy común. Tanto la prensa convencional como politicos juega esta carta con frecuencia. A Estudio de 2017 reveló que más personas creían que Bitcoin se estaba utilizando para compras ilegales en lugar de legales, aunque es probable que lo contrario sea cierto por un amplio margen.

Cualquier persona pensante pronto se da cuenta de que las monedas fiduciarias están involucradas en muchos más, y peores, delitos. La investigación sugiere que la mayoría de las compras de darknet fueron de drogas blandas, como el cannabis y el éxtasis. Una reciente Europol informó no hay evidencia confirmada de financiamiento del terrorismo de Bitcoin.

Ataques financieros

La creación de una criptografía competitiva respaldada por el estado se produjo con la llegada de Petro de Venezuela, aunque la parte “competitiva” es discutible. El Petro hasta ahora no ha logrado ganar tracción y ha tenido un impacto económico menor en el mundo real. Si un país más poderoso saca una criptografía oficial y la apoya financieramente y con propaganda, los resultados podrían ser bastante diferentes. Tal criptografía controlada por el estado probablemente estaría completamente centralizada y no sería realmente comparable a Bitcoin, aunque podría absorber parte de la participación de mercado de Bitcoin..

Robando el trueno de Bitcoin

En cuanto a la creación de una altcoin con un nombre similar para confundir a los usuarios, también conocida como bifurcación de Bitcoin (o bifurcación), el mejor ejemplo de esto es Bitcoin Cash, también conocido como Bcash. El ataque Bcash es el ataque más persistente y mejor financiado hasta ahora. Incluye los siguientes elementos:

- Bombear fondos en una criptografía centralizada competitiva (Bcash es extraída casi en su totalidad por Bitmain) para convertirla en la más grande: vea lo fallido Operación Matadragones.

- Manipulación del mercado a gran escala para difundir FUD sobre Bitcoin: vea el gran volumen de artículos anti-Bitcoin en r / btc.

- Oposición social y política de astroturfing a Bitcoin – Ver arriba. Una afirmación común es que Bcash es el “Bitcoin real” a pesar de su separación de Bitcoin porque cumple con una interpretación retorcida del libro blanco de Satoshi. También es común la referencia a Bitcoin como “Bitcoin Core”.

- Dividiendo una importante comunidad de Bitcoin: r / btc se separó de r / bitcoin, citando “censura” cuando se le impide promover varios intentos de bifurcación.

- Obtener el control sobre una “comunidad” importante de Bitcoin: desafortunadamente, los defensores de Bcash controlan la cuenta de Twitter #Bitcoin, así como el dominio Bitcoin.com. Estos medios aparentemente oficiales se utilizan para difundir información errónea de Bcash, amplificando la confusión de los recién llegados..

Si bien algunos usuarios nuevos ciertamente han sido engañados por este ataque de “doppelganger malvado”, es probable que los méritos técnicos y económicos relativos de Bitcoin pronto se vuelvan tan obvios (con la introducción de Lightning Network) que no se engañará a más recién llegados..

2 ataques para degradar la infraestructura de Bitcoin

Ataques cibernéticos en la red

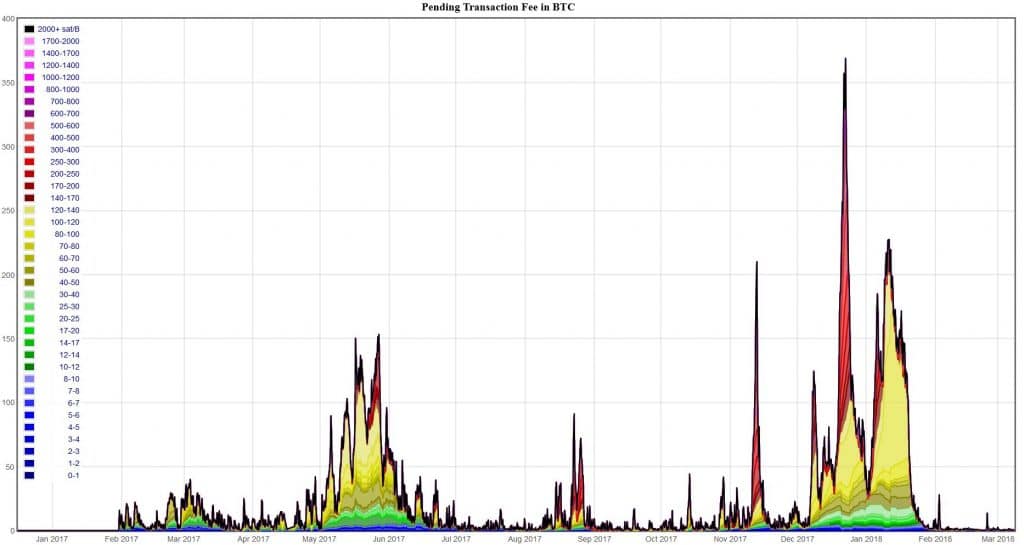

Crear una avalancha de transacciones con el objetivo de ralentizar la red (también conocidos como ataques de spam) también sirve para aumentar las tarifas de transacción de Bitcoin. Estos ataques se han llevado a cabo varias veces. Quienes más pueden beneficiarse de tales ataques son los defensores de altcoin y forkcoin, que señalan la congestión resultante en la cadena de bloques de Bitcoin como una razón para usar sus criptomonedas. Al enviar spam a la red de Bitcoin, los competidores directos como Bcash fabrican una razón plausible para su propia existencia. Estos ataques de spam a menudo se combinan con ataques de relaciones públicas en tradicional, alternativa, y redes sociales.

Los ataques de spam se detectan fácilmente cuando aumentan las tarifas de transacción.

Si se programan para coincidir con períodos de alta demanda, como los grandes movimientos de precios, los ataques de spam pueden causar una gran cantidad de interrupciones y descontento. El costo y la dificultad de tales ataques aumentan a través de la mejora de la escalabilidad de Bitcoin lograda por SegWit y, pronto, Lightning Network. Cuanto mejor escala Bitcoin, más costosos se vuelven tales ataques, con una excepción …

Si los mineros conspiran para realizar el ataque de spam, pueden recuperar en gran medida sus propias tarifas de transacción de spam mientras aumentan las tarifas de transacción para todos los usuarios, aumentando así sus ingresos mineros a través de tarifas más altas. Sin embargo, al igual que el conocido ataque del 51%, este acto va en contra de los incentivos económicos de un minero. Es probable que una red lenta y de tarifas altas al menos restrinja la apreciación del precio de Bitcoin a medida que los usuarios recurren a altcoins rápidos y baratos para la transmisión de valor. Por lo tanto, cualquier beneficio adicional que los mineros obtengan de las tarifas elevadas se compensará con los precios más bajos de Bitcoin..

Incentivos económicos similares desalientan muchos otros posibles ataques de los mineros. Sin embargo, muchos temen un ataque mayoritario por parte de mineros patrocinados por el estado, específicamente debido a la centralización de la minería de Bitcoin y la fabricación de hardware ASIC en China y por Bitmain..

Mientras el dólar estadounidense es la moneda de reserva mundial parece estar terminando, algunos especulan que Bitcoin puede (parcialmente) reemplazarlo en esta capacidad. Tales desarrollos podrían motivar al gobierno chino a obligar a sus mineros a actuar en pos de objetivos políticos y en contra de los intereses económicos de los mineros. Sin embargo, el hecho de que el Banco Popular de China reduciendo suministro de energía a los mineros y forzando así su dispersión geográfica es evidencia en contra de tal plan.

Sybil/timejacking/DoS (denegación de servicio) los ataques a los nodos pueden causar interrupciones y son debilidades conocidas. Estos ataques exigen una gran cantidad de recursos informáticos, pero pueden mitigarse o incluso neutralizarse: la mayoría de los clientes de Bitcoin prohibirán automáticamente los nodos que se comporten mal. Con el recuento actual de nodos de Bitcoin de más de 12,000, se necesitaría un adversario extremadamente bien financiado y sofisticado para causar un impacto severo en la red..

Ataques cibernéticos de alto nivel

El exploit de día cero de Bitcoin (un ataque que aprovecha una vulnerabilidad de seguridad previamente desconocida) se refiere al Incidente de desbordamiento de valor, en el que se crearon erróneamente 184 mil millones de bitcoins en agosto de 2010. El error se corrigió en cinco horas y la cadena de bloques se bifurcó para borrar las transacciones. El incidente fue menor solo porque ocurrió en un momento en que muy pocas personas usaban Bitcoin. Si tal cosa sucediera hoy, causaría un caos considerable, pérdidas importantes y un terrible RP..

Un exploit en la criptografía relacionada con Bitcoin, como una ruptura de SHA-256 (utilizado para la minería de prueba de trabajo) o el secp256k1 Curva ECDSA (utilizado para claves públicas / privadas), sería catastrófico y requeriría un cambio inmediato de la parte afectada. Es probable que muchas otras aplicaciones además de Bitcoin se vean afectadas por tal violación. Ciertos expertos en seguridad predecir que la computación cuántica puede ser capaz de romper la criptografía de Bitcoin en diez años. Si esta posibilidad se vuelve inminente, es probable que Bitcoin cambie a algoritmos resistentes a los cuánticos.

Los ataques de red adicionales enumerados en la sección Ataques híbridos y guerra cibernética son, según el Revelaciones de Snowden, dentro de las capacidades de las principales agencias de inteligencia de señales, como la NSA o GCHQ, al menos. En términos de obligar a un proveedor importante de CPU o SO a implementar vulnerabilidades relevantes, se sabe que todas las firmas tecnológicas más importantes de Silicon Valley (Microsoft, Apple, Google, Facebook y similares) han estado cooperando con agencias de inteligencia durante años..

El recién descubierto Meltdown y Spectre Las vulnerabilidades en las CPU modernas podrían usarse para revelar claves privadas de Bitcoin incluso en sistemas reforzados que ejecutan sistemas operativos de código abierto. Si bien una billetera de hardware puede proteger contra tal resultado, también existe la posibilidad de que una agencia obtenga control directo sobre un importante proveedor de billeteras de software / hardware o intercepte billeteras de hardware en tránsito para comprometerlas..

Comprometer el código con una vulnerabilidad oculta cuidadosamente diseñada es otra táctica que se sabe que utilizan tales agencias. Las preocupaciones con respecto a esta posibilidad se intensificaron cuando el ex desarrollador de Bitcoin Core, Gavin Andresen visitó la CIA en 2011. Dada la cantidad de ojos (y el conocimiento detrás de ellos) que inspeccionan el código de Bitcoin, tal vulnerabilidad tendría que ser excepcionalmente brillante para escabullirse.

En resumen: es probable que, dado el alcance de sus operaciones conocidas, una agencia bien financiada pueda causar un daño significativo a Bitcoin. Sin embargo, como al hacerlo podrían revelar capacidades y métodos que preferirían mantener ocultos, es poco probable que las agencias de inteligencia realicen ataques serios contra Bitcoin sin una fuerte motivación política..

Cómo frenar el desarrollo de Bitcoin

La mejor manera de ejemplificar la prevención de las actualizaciones necesarias es la ataque infamemente realizado por Bitmain. Bitmain intentó bloquear la bifurcación suave SegWit, lo que amenazó su capacidad para utilizar el exploit minero encubierto AsicBoost. En última instancia, a pesar de las numerosas estratagemas, La riqueza de Bitmain y el casi monopolio de la minería fue superado por la red mayor.

r / btc ataca con frecuencia a los desarrolladores de Bitcoin, a menudo apuntando a Greg Maxwell o Luke Dashjr en particular, pero tales ataques se han limitado en gran medida a las discusiones en las redes sociales y los informes de Bitcoin.com al respecto..

Si bien la pérdida de los principales contribuyentes ciertamente obstaculizaría los esfuerzos de desarrollo, en el peor de los casos, haría que el desarrollo de Bitcoin se estancara en su nivel funcional actual. Potencialmente más dañino sería obtener el control directo sobre un desarrollador influyente si dicho desarrollador pudiera enviar el desarrollo a un callejón sin salida. Esta parecía ser la motivación detrás del impulso de Gavin Andresen y Jeff Garzik por bloques más grandes como una solución de escala.

Bitcoin es indestructible?

Si bien parece que Bitcoin sigue regresando de entre los muertos, no seamos demasiado arrogantes. Se puede destruir cualquier cosa, incluso Bitcoin. Afortunadamente, la forma en que se construyó Bitcoin, las pruebas que ya ha soportado y el estado macroeconómico actual del mundo lo hacen muy robusto y difícil de eliminar..

La verdadera prueba de resistencia probablemente se producirá durante la próxima crisis financiera. Hasta entonces, te dejo con esto La toma de Green Beret sobre cómo acabaría con Bitcoin.